La ciberseguridad lleva años dejando claro que ya no basta con “tener protección”. Firewalls, antivirus o auditorías puntuales siguen siendo necesarios, pero el contexto actual va mucho más allá.

Las amenazas cambian rápido, aparecen nuevas vulnerabilidades cada semana y la superficie digital de empresas y personas crece sin parar. En este escenario, CTEM (Continuous Threat Exposure Management) se está consolidando como uno de los enfoques más realistas y eficaces para gestionar el riesgo digital de forma continua.

Hablar de CTEM no es hablar de una herramienta concreta, sino de una forma de entender la ciberseguridad como un proceso vivo, en constante revisión y adaptación. Y es aquí donde soluciones de cibervigilancia como Kartos y Qondar, desarrolladas por Enthec, encajan de manera natural como pilares de una estrategia moderna de Gestión Continua de la Exposición a Amenazas.

¿Por qué la ciberseguridad tradicional ya no es suficiente?

Durante años, muchas organizaciones han basado su seguridad en revisiones periódicas: una auditoría de ciberseguridad anual, un test de penetración cada cierto tiempo o una revisión cuando ocurre un incidente. El problema es evidente: las amenazas no esperan.

Localiza las vulnerabilidades expuestas de tu organización.

Soluciones de cibervigilancia y monitoreo continuo para empresas.

Descubre KartosAdemás, hoy no solo hay que proteger servidores o redes internas. Existen dominios olvidados, credenciales filtradas, menciones en foros clandestinos, exposición en redes sociales o errores de configuración en servicios en la nube. Todo eso forma parte de la superficie de ataque y cambia continuamente.

Aquí es donde el enfoque CTEM cobra sentido.

Qué es CTEM (Continuous Threat Exposure Management)

CTEM puede traducirse como Gestión Continua de la Exposición a Amenazas y define un modelo de trabajo que busca identificar, analizar y reducir de forma constante los riesgos reales a los que está expuesta una organización o una persona.

No se trata solo de detectar vulnerabilidades técnicas, sino de responder a preguntas muy concretas:

- ¿Qué activos digitales están expuestos ahora mismo?

- ¿Qué información sensible circula fuera de control?

- ¿Qué amenazas son reales y prioritarias?

- ¿Qué riesgos están creciendo sin que nadie los supervise?

La clave está en la palabra continuous. CTEM no es una foto fija, sino un seguimiento permanente.

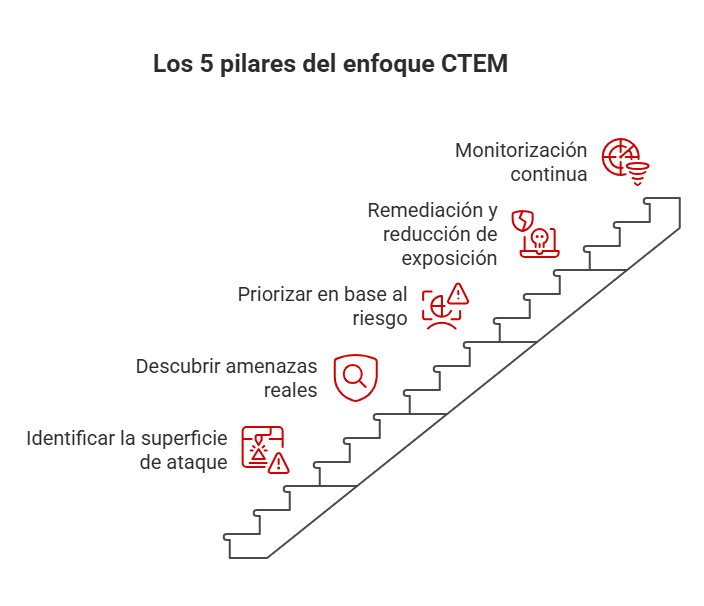

Los cinco pilares del enfoque CTEM

Identificación continua de la superficie de ataque

El primer paso del CTEM es conocer qué hay realmente expuesto. Muchas veces, ni las propias empresas son conscientes de todos sus activos digitales: subdominios antiguos, servicios en la nube mal configurados, perfiles olvidados o incluso información personal accesible públicamente.

Una estrategia CTEM parte de mapear esa superficie digital de forma constante, no solo al inicio de un proyecto.

Descubrimiento de amenazas reales

No todas las vulnerabilidades tienen el mismo peso. CTEM pone el foco en amenazas explotables, no solo en listas interminables de fallos teóricos.

Aquí entra en juego la cibervigilancia, es decir, observar qué se está moviendo en foros, mercados clandestinos, filtraciones o menciones sospechosas relacionadas con una marca o una persona.

Priorización basada en riesgo

Uno de los errores más comunes en ciberseguridad es intentar arreglarlo todo a la vez. CTEM propone priorizar según impacto y probabilidad real, no solo según la gravedad técnica.

Esto permite dedicar recursos a lo que de verdad importa y reducir el ruido operativo.

Remediación y reducción de exposición

Detectar sin actuar no sirve de nada. El enfoque CTEM incluye la reducción progresiva de la exposición, ya sea cerrando accesos, eliminando información expuesta o corrigiendo configuraciones inseguras.

Monitorización constante y mejora continua

El ciclo no se cierra nunca. La gestión continua implica volver a empezar, revisar, ajustar y aprender de cada nuevo hallazgo.

CTEM aplicado a empresas: Kartos como solución de cibervigilancia

En el ámbito corporativo, Kartos, la solución de Enthec orientada a empresas, encaja perfectamente como herramienta de CTEM.

Qué aporta Kartos dentro de una estrategia CTEM

Kartos permite a las organizaciones:

- Monitorizar su exposición digital en tiempo real.

- Detectar filtraciones de datos, credenciales comprometidas o menciones en entornos no visibles.

- Tener una visión clara y centralizada del riesgo externo.

- Anticiparse a incidentes antes de que se conviertan en un problema mayor.

Desde la perspectiva del CTEM, Kartos no actúa como una solución aislada, sino como un sistema de vigilancia continua que alimenta la toma de decisiones en ciberseguridad.

Esto es especialmente relevante para empresas con presencia online, múltiples dominios, servicios en la nube o equipos en remoto, donde la superficie de ataque crece casi sin control.

Te puede interesar → 9 hábitos digitales saludables que te protegerán de suplantaciones y filtraciones

CTEM para individuos: Qondar y la protección personal

La gestión continua de la exposición a amenazas no es exclusiva de las empresas. Profesionales, directivos, creadores de contenido o cualquier persona con presencia digital relevante también están expuestos.

Aquí es donde entra Qondar, la solución de Enthec pensada para individuos.

La importancia del CTEM a nivel personal

Filtraciones de datos personales, suplantación de identidad, doxing o uso indebido de información privada son riesgos cada vez más frecuentes. Qondar permite aplicar el enfoque CTEM al ámbito personal mediante:

- Monitorización de datos personales expuestos.

- Detección de credenciales comprometidas.

- Seguimiento de menciones en fuentes abiertas y no convencionales.

- Alertas tempranas para actuar antes de que el daño sea mayor.

De esta forma, la Gestión Continua de la Exposición a Amenazas deja de ser un concepto corporativo y se convierte en una herramienta práctica para el día a día.

Ventajas reales del enfoque CTEM frente a otros modelos

Adoptar CTEM supone un cambio de mentalidad que ofrece beneficios claros:

- Menos sorpresas: los incidentes se detectan antes.

- Mejor uso de recursos: se actúa sobre riesgos reales.

- Mayor visibilidad de la exposición digital.

- Reducción progresiva del riesgo, no solo parches puntuales.

Además, CTEM se adapta mejor a entornos cambiantes, donde los activos digitales aparecen y desaparecen con rapidez.

CTEM y el futuro de la ciberseguridad

Todo apunta a que la ciberseguridad seguirá alejándose de modelos estáticos. El CTEM es una de las aproximaciones clave para los próximos años, precisamente por su carácter continuo y adaptable.

Las organizaciones que adopten este enfoque estarán mejor preparadas para un entorno en el que las amenazas no descansan y la exposición digital es cada vez mayor.

Enthec y su apuesta por la Gestión Continua de la Exposición a Amenazas

Enthec ha sabido entender esta evolución del mercado y trasladarla a soluciones prácticas. Tanto Kartos, para empresas, como Qondar, para individuos, están diseñadas desde una lógica clara de CTEM, poniendo el foco en la cibervigilancia, la anticipación y la reducción real del riesgo.

No se trata solo de reaccionar ante incidentes, sino de vigilar, entender y actuar de forma constante.

¿Tiene sentido aplicar CTEM en tu caso?

Si gestionas una empresa, un proyecto digital o tu propia identidad online, la respuesta suele ser sí. La pregunta no es si existe exposición, sino cuánta exposición tienes ahora mismo y si eres consciente de ella.

Si quieres empezar a aplicar el enfoque CTEM de forma práctica, puedes conocer más sobre Kartos o Qondar y descubrir cómo la cibervigilancia continua puede ayudarte a reducir riesgos antes de que se conviertan en problemas reales.

La ciberseguridad ya no te permite reaccionar tarde, debemos estar atentos todo el tiempo. Y en eso, CTEM se ha convertido en una de las mejores respuestas posibles.