La digitalización industrial avanza más rápido de lo que muchos imaginan. Lo que antes era un entorno prácticamente aislado (líneas de producción, máquinas, sistemas de control…) ahora está conectado, comunicado y, por tanto, expuesto.

Hablamos de tecnología operativa, o tecnología operativa OT, un ámbito donde la seguridad ya no puede tratarse como un añadido opcional, sino como una pieza crítica del funcionamiento diario de cualquier empresa.

Destacan algunas herramientas como Kartos, diseñada para que las organizaciones tengan siempre una visión clara, actualizada y priorizada de los riesgos cibernéticos que les afectan. No se limita a señalar vulnerabilidades, ayuda a entender qué exposición real tiene la empresa, dónde está el riesgo y cómo reducirlo antes de que lo exploten.

La tecnología operativa: un entorno industrial que ya no está aislado

Durante décadas, las redes de tecnología operativa funcionaron separadas de los sistemas informáticos tradicionales. Ese aislamiento era, en sí mismo, una capa de seguridad. Sin embargo, la necesidad de mejorar la eficiencia, compartir datos y controlar procesos de forma remota ha llevado a que los sistemas OT se interconecten con redes IT y servicios en la nube.

Localiza las vulnerabilidades expuestas de tu organización.

Soluciones de cibervigilancia y monitoreo continuo para empresas.

Descubre KartosQué significa esto en el día a día

La convergencia IT/OT ofrece ventajas evidentes: monitorización constante, mantenimiento predictivo, ahorro energético, menos tiempos de inactividad… Pero introduce un escenario nuevo:

-

- Más puntos de entrada para amenazas externas.

- Equipos industriales que no fueron diseñados pensando en ciberseguridad.

- Actualizaciones complicadas que se retrasan por miedo a detener la producción.

- Dependencia de proveedores externos cuyas propias vulnerabilidades pueden afectar a la empresa.

En este panorama, confiar en controles tradicionales o en revisiones puntuales ya no es suficiente. La exposición cambia cada semana, a veces cada día.

Te puede interesar-> IoT y ciberseguridad: Riesgos y estrategias para proteger dispositivos conectados.

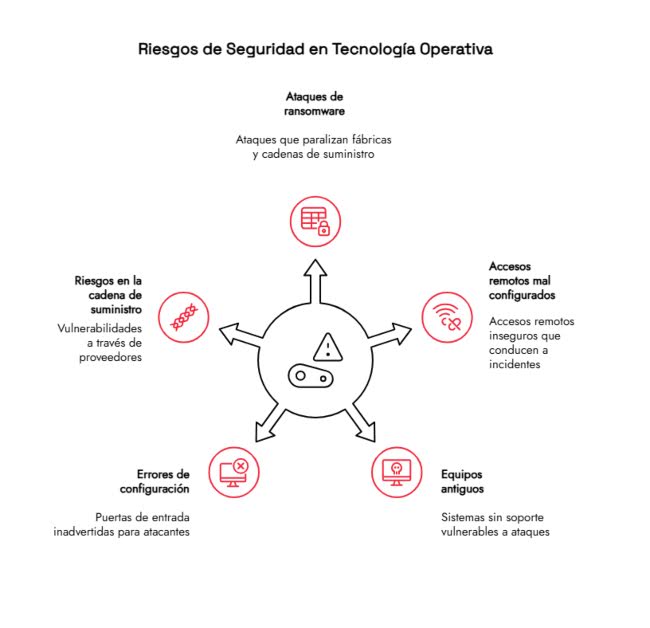

Principales riesgos que afectan hoy a la tecnología operativa OT

La tecnología operativa OT se enfrenta a riesgos muy distintos de los habituales en los sistemas informáticos de oficina. A continuación, algunos de los más frecuentes:

1. Ransomware en entornos industriales

Los ataques de ransomware ya no se centran únicamente en robar o cifrar datos. También buscan paralizar fábricas completas, afectar cadenas de suministro o comprometer equipos críticos.

2. Accesos remotos mal configurados

El acceso remoto es útil, sí, pero a menudo se habilita con prisas, contraseñas débiles o sin controles adecuados. Este es uno de los vectores que más incidentes provocan en entornos OT.

3. Equipos antiguos sin soporte

Muchas máquinas industriales tienen décadas de antigüedad. Siguen funcionando, pero ya no reciben parches de seguridad. Y cuando se conectan a la red, se convierten en objetivos fáciles.

4. Errores de configuración

Algo tan pequeño como un puerto abierto sin supervisión puede convertirse en una puerta de entrada para un atacante.

5. Riesgos en la cadena de suministro

Los proveedores también forman parte del ecosistema OT. Un fallo en su seguridad puede terminar afectando a la empresa final.

Todos estos factores hacen evidente la necesidad de una estrategia de protección específica para la tecnología operativa.

Por qué la ciberseguridad proactiva es esencial en OT

La filosofía de la ciberseguridad proactiva se basa en anticiparse a los riesgos. No basta con reaccionar cuando algo va mal; hay que identificar las amenazas antes de que generen un problema real.

1. La tecnología operativa no puede parar

En IT, un fallo puede suponer la pérdida de datos o interrupciones en el trabajo. Grave, por supuesto, pero manejable. En OT, un fallo puede detener una línea de producción, generar pérdidas millonarias, poner en peligro a trabajadores o afectar servicios críticos.

Por eso, la seguridad en OT debe apuntar a evitar incidentes desde su origen.

2. Las amenazas evolucionan constantemente

Los atacantes ya conocen las debilidades de la tecnología operativa. Buscan fallos antiguos, configuraciones descuidadas o accesos olvidados. Una revisión anual o un análisis estático no basta para seguirles el ritmo.

3. La exposición cambia, aunque la infraestructura no

Incluso si la empresa no instala nuevas máquinas, su exposición puede variar por:

- Nuevas conexiones.

- Cambios en proveedores.

- Actualizaciones de software.

- Errores humanos.

- Vulnerabilidades recién descubiertas.

La supervisión debe ser continua.

Qué aporta un enfoque CTEM en entornos de tecnología operativa

La Gestión Continua de la Exposición a Amenazas (CTEM) es un marco que ha ganado fuerza en los últimos años. Permite a las organizaciones saber, de forma constante, qué riesgos tienen, qué impacto podrían generar y qué acciones deben priorizar.

Cómo se aplica CTEM a la tecnología operativa OT

Una estrategia CTEM bien implementada en OT ayuda a:

- Identificar activos expuestos, incluso aquellos que la empresa había olvidado.

- Detectar configuraciones inseguras.

- Controlar cómo cambia la superficie de ataque.

- Priorizar riesgos según impacto real, no suposiciones.

- Guiar a los equipos hacia decisiones más rápidas y más informadas.

Aquí es donde soluciones como Kartos destacan por su enfoque completo y su capacidad para monitorizar la exposición de forma continua, sin interrumpir las operaciones industriales.

Kartos: una solución realista y útil para proteger la tecnología operativa

A diferencia de otras herramientas que se centran únicamente en detectar vulnerabilidades, Kartos ayuda a visualizar la exposición real que tiene cada activo, cada proveedor y cada proceso conectado a la red.

Ventajas de utilizar Kartos en un entorno OT

- Ofrece una visión clara y priorizada de la superficie de ataque.

- Identifica riesgos en proveedores externos.

- Facilita la toma de decisiones rápidas.

- Reduce la probabilidad de incidentes que afecten a la producción.

- Aporta contexto: no solo muestra vulnerabilidades, sino también su impacto potencial.

Para empresas con entornos OT complejos, esto es fundamental. Poder saber qué puede fallar antes de que falle es, literalmente, dinero y seguridad.

Buenas prácticas de ciberseguridad proactiva en tecnología operativa

Para reforzar un entorno OT, estas medidas son especialmente recomendables:

1. Inventario completo y actualizado

No se puede proteger lo que no se conoce. Un inventario vivo, no un documento estático, es esencial.

2. Segmentación de redes

Separar correctamente los entornos IT y OT limita movimientos laterales en caso de intrusión.

3. Monitorización continua

Los sistemas OT requieren una vigilancia permanente para detectar cambios inesperados.

4. Control estricto de accesos

Cuentas con privilegios mínimos y accesos remotos protegidos por múltiples factores.

5. Revisión constante de la cadena de suministro

Cada proveedor es un posible punto de ataque. La buena noticia es que muchas de estas medidas pueden automatizarse o gestionarse mejor con herramientas CTEM como Kartos.

Anticiparse es la única estrategia viable

La transformación digital ya es una realidad en el ámbito industrial. La tecnología operativa está más conectada que nunca, y eso trae enormes beneficios… pero también riesgos evidentes. En este entorno, la ciberseguridad reactiva se queda corta. Las empresas necesitan enfoques que estén a la altura de los desafíos actuales: continuos, inteligentes y ajustados al impacto real.

Soluciones como Kartos ayudan a las organizaciones a comprender su exposición y mantenerla bajo control sin frenar su actividad. Esa es la clave: proteger sin detener, anticiparse sin alarmismos, vigilar sin interrumpir.

Si tu empresa trabaja con tecnología operativa y quieres conocer su exposición real a amenazas, empieza hoy con un análisis continuo y proactivo. Descubre cómo Kartos puede ayudarte a proteger tu entorno industrial antes de que los riesgos se conviertan en problemas.