Día Europeo de la Protección de Datos, un recordatorio para CISOs y directores de seguridad

Cada 28 de enero se celebra el Día Europeo de la Protección de Datos, una fecha que, más allá del gesto simbólico, invita a empresas, administraciones y profesionales de la seguridad a detenerse un momento y revisar cómo están protegiendo la información.

No solo desde el punto de vista legal, sino también desde una perspectiva técnica y estratégica. Para CISOs, directores de seguridad y responsables de IT, este día es una buena excusa para hacerse preguntas incómodas, pero necesarias: desde conocer los datos que se gestionan hasta qué amenazas pueden afectar.

El Día Europeo de la Protección de Datos: mucho más que una efeméride

El Día Europeo de la Protección de Datos Personales conmemora la firma del Convenio 108 del Consejo de Europa, el primer tratado internacional sobre protección de datos. Desde entonces, el marco normativo ha evolucionado hasta llegar al RGPD, que hoy marca el estándar en Europa.

Sin embargo, cumplir con la normativa no garantiza, por sí solo, que los datos estén realmente protegidos. La legislación establece el “qué”, pero el “cómo” depende de cada organización. Y ahí es donde muchas empresas encuentran dificultades.

Según datos de la Agencia de la Unión Europea para la Ciberseguridad (ENISA), una parte significativa de los incidentes de seguridad están relacionados con fallos básicos de visibilidad, configuraciones incorrectas o activos expuestos que nadie estaba monitorizando.

En este sentido, el Día Europeo de la Protección de Datos funciona como un recordatorio: la protección no es un estado, es un camino.

Protección de datos y ciberseguridad: dos caras de la misma moneda

Durante años, la protección de datos se ha abordado como un asunto legal, mientras que la ciberseguridad se veía como un tema puramente técnico. Hoy esa separación ya no tiene sentido.

Un acceso no autorizado, una fuga de información o una brecha de seguridad no solo suponen un problema técnico. Tienen consecuencias directas en la privacidad de las personas, en la reputación de la empresa y, por supuesto, en el cumplimiento normativo.

Para los responsables de seguridad, esto implica asumir un enfoque más amplio, donde identificar riesgos, anticipar amenazas y reducir la exposición es tan importante como reaccionar ante incidentes.

El reto actual: gestionar la exposición real a las amenazas

Uno de los grandes problemas a los que se enfrentan los CISOs es la falta de visibilidad. Infraestructuras híbridas, servicios en la nube, proveedores externos, dispositivos remotos… El perímetro tradicional ha desaparecido.

Aquí es donde cobra relevancia el enfoque de Gestión Continua de la Exposición a Amenazas (CTEM, Continuous Threat Exposure Management), que propone pasar de revisiones puntuales a una evaluación constante del riesgo real.

CTEM: un enfoque alineado con el Día Europeo de la Protección de Datos

El enfoque CTEM encaja de forma natural con el espíritu del Día Europeo de la Protección de Datos Personales, porque pone el foco en la prevención y en la mejora continua.

CTEM no consiste solo en detectar vulnerabilidades, sino en entender el contexto completo:

- Qué activos están expuestos.

- Qué amenazas son más probables según el sector.

- Qué impacto tendría una brecha sobre los datos personales.

- Qué riesgos deben priorizarse de verdad.

Este enfoque ayuda a los equipos de seguridad a tomar decisiones basadas en datos reales y no solo en listas interminables de alertas.

Kartos de Enthec: visibilidad continua para empresas

En este punto es donde soluciones como Kartos, de Enthec, aportan un valor claro para las organizaciones. Kartos está pensada para empresas que necesitan cibervigilancia continua y una visión actualizada de su exposición a amenazas.

Desde una perspectiva CTEM, Kartos permite:

- Identificar activos digitales expuestos, incluso aquellos que no estaban correctamente inventariados.

- Detectar fugas de información, credenciales comprometidas o datos sensibles accesibles.

- Monitorizar de forma continua cómo evoluciona la superficie de ataque.

- Priorizar riesgos en función de su impacto real sobre la organización y los datos personales.

Esto resulta especialmente relevante para sectores regulados o empresas que gestionan grandes volúmenes de información sensible, donde una brecha puede tener consecuencias legales y reputacionales importantes.

En el contexto del Día Europeo de la Protección de Datos, contar con este tipo de herramientas no es un extra, sino una pieza destacada para evolucionar del cumplimiento formal a la protección efectiva.

El factor humano y la necesidad de anticipación

No todos los riesgos vienen de ataques externos. Errores humanos, reutilización de contraseñas o exposición accidental de información siguen siendo causas habituales de incidentes.

Según el Informe de Brechas de Datos de Verizon (DBIR), el factor humano está presente en un alto porcentaje de incidentes de seguridad, ya sea por phishing, credenciales comprometidas o configuraciones incorrectas.

La cibervigilancia continua permite detectar estas situaciones antes de que escalen. No se trata de señalar culpables, sino de anticiparse y reducir el impacto.

Te puede interesar → Ciberseguridad y factor humano: el error más común en la protección digital.

Protección de datos personales también fuera de la empresa

Aunque este artículo se centra en un enfoque empresarial, conviene recordar que la protección de datos no termina en el entorno corporativo. Directivos, empleados y profesionales también son individuos expuestos.

En este sentido, Qondar, la solución de Enthec orientada a personas, extiende el concepto de cibervigilancia al ámbito personal, ayudando a detectar exposiciones de datos, suplantaciones o filtraciones que pueden acabar afectando también a la empresa.

Porque, en muchos casos, una brecha empieza fuera.

El Día Europeo de la Protección de Datos como punto de partida

Más que una fecha para un comunicado interno o una publicación en redes, el Día Europeo de la Protección de Datos puede ser un buen momento para:

- Revisar la superficie de ataque real de la organización.

- Evaluar si las herramientas actuales ofrecen visibilidad continua.

- Alinear la estrategia de seguridad con un enfoque CTEM.

- Implicar a la dirección en la importancia de la protección de datos personales.

Pasos modestos, pero bien dirigidos, pueden generar un impacto significativo a medio plazo.

Mirar hacia delante: de la reacción a la prevención

La tendencia es clara: las organizaciones que mejor protegen los datos no son las que reaccionan más rápido, sino las que detectan antes. Pasar de un enfoque reactivo a uno preventivo es uno de los grandes retos actuales de la ciberseguridad.

Herramientas como Kartos, dentro del ecosistema de soluciones de Enthec, ayudan a dar ese salto, aportando contexto, continuidad y una visión realista del riesgo.

El Día Europeo de la Protección de Datos Personales no debería quedarse en un recordatorio anual. Para CISOs y directores de seguridad, es una oportunidad para replantear cómo se está gestionando la exposición a amenazas y si las decisiones se basan en información actualizada y relevante.

La protección de datos hoy exige visibilidad continua, priorización inteligente y capacidad de anticipación. Y ahí, el enfoque CTEM se consolida como una respuesta coherente a un problema que no deja de crecer.

Si quieres saber cómo Kartos puede ayudarte a mejorar la gestión continua de la exposición a amenazas en tu empresa, este puede ser un buen momento para dar el siguiente paso y hablar con el equipo de Enthec.

El futuro de la IA autónoma: desafíos y oportunidades en la ciberseguridad

La ciberseguridad está, inevitablemente, ligada a la inteligencia artificial hoy en día. En apenas unos años, la IA ha pasado de ser un apoyo puntual a convertirse en una pieza estructural en la detección de amenazas, el análisis de riesgos y la respuesta ante incidentes.

Sin embargo, estamos a las puertas de un nuevo salto evolutivo que todavía genera más preguntas que respuestas: la IA autónoma. No se trata solo de sistemas más rápidos o más precisos, sino de un cambio profundo en la forma en que la tecnología toma decisiones.

Y, como suele ocurrir en este sector, cada avance trae consigo tanto oportunidades claras como nuevos riesgos que conviene entender desde ahora.

¿Qué entendemos realmente por IA autónoma?

Cuando se habla de inteligencia artificial autónoma, es habitual que se mezclen conceptos. Muchas herramientas actuales se describen como “autónomas” porque ejecutan tareas sin intervención humana constante. Sin embargo, eso no significa que su inteligencia lo sea.

La IA autónoma va un paso más allá. No necesita instrucciones continuas ni reglas detalladas. Una vez definida su misión, actúa por su cuenta, interpreta el contexto, aprende de él y ajusta su comportamiento sin supervisión directa. En algunos planteamientos más avanzados, incluso llega a considerar cualquier intento externo de condicionar su actuación como una posible amenaza.

Este matiz es importante, porque marca una diferencia clara entre:

- Herramientas autónomas, que ejecutan procesos definidos.

- IA autónoma, que decide cómo alcanzar sus objetivos.

Esta última está, todavía, en una fase temprana de adopción, pero su desarrollo es constante y apunta a una presencia cada vez mayor en el corto y medio plazo.

La IA autónoma y su impacto futuro en la ciberseguridad

La ciberseguridad es uno de los ámbitos donde la IA autónoma puede tener un impacto más profundo. La razón es sencilla: el volumen, la velocidad y la complejidad de los ataques actuales superan con creces la capacidad de análisis humano en tiempo real.

Ventajas claras para la defensa digital

Desde el punto de vista defensivo, la inteligencia artificial autónoma abre escenarios muy prometedores:

- Detección proactiva de amenazas: sistemas capaces de identificar patrones anómalos antes de que se materialice un ataque.

- Respuesta en tiempo real: decisiones automáticas ante incidentes, sin esperar validación humana.

- Aprendizaje continuo: adaptación constante a nuevas técnicas de ataque sin necesidad de reprogramación.

En un entorno donde las amenazas cambian cada día, contar con soluciones que evolucionen por sí mismas puede marcar la diferencia entre una brecha contenida y un incidente crítico.

Te puede interesar → La relevancia de la inteligencia artificial en la ciberseguridad

Gestión Continua de la Exposición a Amenazas (CTEM): el enfoque actual

Mientras la IA autónoma madura, las empresas necesitan soluciones prácticas y eficaces en el presente. Aquí es donde cobra especial relevancia el enfoque de Gestión Continua de la Exposición a Amenazas (CTEM, por sus siglas en inglés).

CTEM no se centra únicamente en detectar ataques cuando ya están en marcha. Su objetivo es identificar, evaluar y reducir de forma constante la superficie de ataque, entendiendo qué activos están expuestos y cómo podrían ser explotados.

Kartos y Qondar: autonomía aplicada a la cibervigilancia

En este contexto se sitúan las soluciones de Enthec:

Ambas son herramientas de cibervigilancia que operan bajo el enfoque CTEM y emplean inteligencia artificial para automatizar procesos clave. Son herramientas autónomas, capaces de operar de forma continua sin necesidad de intervención constante por parte del usuario.

Es importante destacar que las IAs integradas hoy en Kartos y Qondar no son autónomas y no actúan con misión propia ni toman decisiones fuera de los parámetros definidos. Sin embargo, representan un paso firme hacia modelos de defensa digital más avanzados y en continua evolución, donde la automatización y la inteligencia contextual ya son una realidad.

Ejemplos de inteligencia artificial autónoma en escenarios futuros

Aunque su uso aún no está generalizado, ya se están explorando ejemplos de inteligencia artificial autónoma que ayudan a entender su potencial en ciberseguridad:

- Sistemas que rediseñan arquitecturas de defensa tras detectar intentos de intrusión.

- Agentes que negocian automáticamente con otros sistemas para aislar amenazas.

- Plataformas capaces de priorizar riesgos sin intervención humana, basándose en impacto real y probabilidad de explotación.

Estos ejemplos de inteligencia artificial autónoma muestran hacia dónde se dirige el sector, aunque su adopción masiva todavía requiere tiempo, pruebas y, sobre todo, marcos éticos y legales claros.

Desafíos técnicos, éticos y legales

La llegada de la inteligencia artificial autónoma no está exenta de retos. Algunos de los más relevantes son:

Falta de control y explicabilidad

Cuando una IA toma decisiones por sí misma, comprender la elección y el porqué puede resultar complejo y afectar a la transparencia del proceso. En ciberseguridad, esto puede generar problemas de auditoría y cumplimiento normativo.

Riesgos de comportamiento no previsto

Una IA autónoma mal configurada podría tomar decisiones contraproducentes, bloqueando servicios críticos o interpretando acciones legítimas como ataques.

Marco legal todavía inmaduro

La legislación vigente no está plenamente adaptada a sistemas que operan sin supervisión humana directa, lo que plantea dudas sobre las responsabilidades en caso de incidentes.

Según un informe de la European Union Agency for Cybersecurity (ENISA), uno de los grandes retos de la próxima década será equilibrar la automatización avanzada y el control humano en sistemas críticos.

Prepararse hoy para el futuro inmediato

Aunque la IA autónoma todavía no forma parte del día a día de la mayoría de las organizaciones, ahora es el momento de prepararse. Adoptar soluciones de cibervigilancia continua, comprender la propia superficie de ataque y automatizar la gestión de riesgos es el primer paso para afrontar un escenario más complejo.

Herramientas como Kartos y Qondar, dentro del enfoque CTEM, permiten avanzar en esa dirección sin esperar a que la IA autónoma esté completamente integrada en el mercado. Son soluciones pensadas para el presente, pero alineadas con el futuro.

La IA autónoma marcará un antes y un después en la ciberseguridad. Su capacidad para aprender, adaptarse y actuar sin supervisión promete una defensa más eficaz, pero también planteará desafíos importantes cuando se utilice con fines maliciosos.

En este contexto, no se trata de esperar a que la tecnología madure por completo, sino de sentar bases sólidas hoy. Entender la exposición real a amenazas, gestionar riesgos de forma continua y apoyarse en soluciones especializadas es clave para no quedarse atrás.

Si quieres conocer cómo Enthec ayuda a empresas e individuos a gestionar su exposición a amenazas de forma continua, descubre Kartos y Qondar y empieza a reforzar tu seguridad digital desde ahora.

Typosquatting, una amenaza silenciosa para la reputación digital de tu organización

Un pequeño error al teclear una URL puede parecer algo sin importancia. Sin embargo, detrás de ese gesto cotidiano se esconde una de las amenazas más persistentes y menos visibles del entorno digital actual: el typosquatting.

Este tipo de ataque aprovecha despistes humanos, algo tan simple como cambiar una letra o añadir caracteres de más, para redirigir a usuarios hacia dominios maliciosos que imitan a los originales.

Para las organizaciones, el impacto va mucho más allá de una simple confusión. La pérdida de confianza, la suplantación de marca, el robo de credenciales o los fraudes son solo algunas de las consecuencias habituales. Y lo más preocupante es que, en muchos casos, el ataque pasa desapercibido durante semanas o incluso meses.

La vigilancia continua de la superficie digital se ha vuelto imprescindible. Soluciones como Kartos, de Enthec, permiten a las empresas identificar y gestionar este tipo de riesgos desde un enfoque de Gestión Continua de la Exposición a Amenazas (CTEM), ayudando a detectar dominios sospechosos, usos indebidos de la marca y otros vectores que ponen en jaque la reputación online.

Si quieres entender por qué el typosquatting es un problema real y cómo anticiparte a él, sigue leyendo.

¿Qué es el typosquatting y por qué sigue siendo tan efectivo?

El typosquatting consiste en registrar dominios web muy similares a los de una marca legítima, aprovechando errores comunes de escritura. Un guion añadido, una letra intercambiada o una extensión diferente (.net en lugar de .com) puede bastar para engañar a un usuario.

Lo que hace que esta práctica siga funcionando no es la sofisticación técnica, sino el factor humano: nadie teclea perfectamente todo el tiempo ni comprueba cada enlace que pincha.

Variantes habituales de typosquatting

Dentro de los ataques de typosquatting, existen patrones que se repiten con frecuencia:

- Errores tipográficos simples: letras duplicadas, omitidas o intercambiadas.

- Uso de dominios similares: cambios mínimos como empresa.com por enpresa.com.

- Extensiones alternativas: aprovechar dominios como .org, .info o incluso nuevos TLDs.

- Homoglyphs: uso de caracteres visualmente similares (por ejemplo, “l” minúscula y “I” mayúscula).

Cada una de estas variantes busca el mismo objetivo: pasar por legítima y confundir al usuario.

Ejemplos reales de typosquatting: cuando el daño ya está hecho

Hablar de ejemplos de typosquatting no es complicado. Grandes compañías tecnológicas, bancos y plataformas de comercio electrónico han sufrido este problema en algún momento.

Casos documentados

- Entidades financieras: dominios casi idénticos a los oficiales utilizados en campañas de phishing, según informes de ENISA.

- E-commerce: páginas falsas que replican el diseño original para capturar datos de pago.

- Empresas SaaS: portales clonados para robar credenciales corporativas.

Impacto del typosquatting en la reputación digital

Uno de los mayores peligros del typosquatting no es solo el ataque en sí, sino la percepción del usuario. Para quien cae en la trampa, la responsabilidad suele recaer en la marca suplantada, aunque no tenga culpa directa.

Consecuencias más habituales

- Daño reputacional: el usuario asocia la experiencia negativa con la empresa real.

- Pérdida de clientes: la confianza digital es frágil y cuesta recuperarla.

- Riesgos legales: posibles reclamaciones o investigaciones regulatorias.

- Costes económicos: desde acciones legales hasta campañas de limpieza de imagen.

Aquí es donde la prevención se convierte en la mejor manera de anticiparse al problema.

Ataques de typosquatting: una amenaza integrada en campañas más amplias

Rara vez el typosquatting actúa por sí solo. Normalmente, forma parte de estrategias más complejas que combinan varios vectores de ataque.

Relación con otras amenazas

- Phishing dirigido: el dominio falso refuerza la credibilidad del correo.

- Malware: descargas aparentemente legítimas de sitios web clonados.

- Robo de identidad corporativa: uso de logotipos y mensajes oficiales.

Desde una perspectiva de CTEM, estos ataques aumentan la exposición de la organización sin necesidad de tocar su infraestructura interna. Basta con operar en el perímetro externo.

Por qué la detección temprana es fundamental

El verdadero problema del typosquatting es que no avisa. No genera alertas en firewalls tradicionales ni en sistemas de seguridad internos. Todo ocurre fuera, en dominios que no pertenecen a la empresa… pero que afectan directamente a ella.

Limitaciones de los enfoques reactivos

- Revisiones manuales esporádicas.

- Denuncias que llegan tarde.

- Dependencia de que un cliente avise del problema.

Cuando se detecta el dominio malicioso, el daño ya suele estar hecho.

La solución para el typosquatting: vigilancia continua y enfoque CTEM

Hablar de una solución al typosquatting implica ir más allá del bloqueo puntual de dominios. La clave está en vigilar de forma constante.

Qué debería incluir una buena solución

- Monitorización continua de dominios similares a la marca.

- Análisis del riesgo asociado a cada dominio detectado.

- Priorización de amenazas reales frente a falsos positivos.

- Integración con flujos de respuesta y mitigación.

Aquí es donde Kartos, la solución de Enthec para empresas, aporta un valor diferencial.

Kartos y la gestión continua de la exposición a amenazas

Kartos se posiciona como una herramienta de cibervigilancia avanzada, diseñada para ayudar a las organizaciones a entender y reducir su exposición real frente a amenazas externas como el typosquatting.

Cómo ayuda Kartos frente al typosquatting

- Detecta dominios sospechosos relacionados con la marca, incluso antes de que sean utilizados.

- Analiza su posible uso malicioso dentro de campañas activas.

- Facilita una visión clara del riesgo desde un enfoque CTEM.

- Permite actuar con rapidez, priorizando lo que de verdad importa.

En lugar de reaccionar cuando el problema estalla, Kartos ayuda a anticiparse, algo especialmente relevante en entornos donde la reputación digital es un activo crítico.

Buenas prácticas para reducir el riesgo de typosquatting

Más allá de las herramientas de ciberseguridad, existen medidas complementarias que ayudan a reducir la exposición:

Recomendaciones básicas

- Registrar dominios similares y extensiones estratégicas.

- Formar a empleados y clientes sobre riesgos comunes.

- Supervisar menciones y usos de marca en canales externos.

- Integrar la vigilancia digital en la estrategia de seguridad global.

Ninguna de estas acciones es suficiente por sí sola, pero juntas refuerzan la protección.

El typosquatting no es nuevo, pero sigue siendo eficaz porque explota algo inevitable: el error humano. Para las organizaciones, ignorarlo supone asumir riesgos innecesarios para su imagen, sus clientes y su negocio.

Adoptar un enfoque de Gestión Continua de la Exposición a Amenazas, apoyado en soluciones de ciberseguridad para empresas como Kartos, permite pasar de la reacción a la prevención.

¿Quieres saber cómo Kartos puede ayudarte a detectar y gestionar el typosquatting antes de que afecte a tu organización? Descubre la solución de cibervigilancia de Enthec y da un paso adelante en la protección de tu marca.

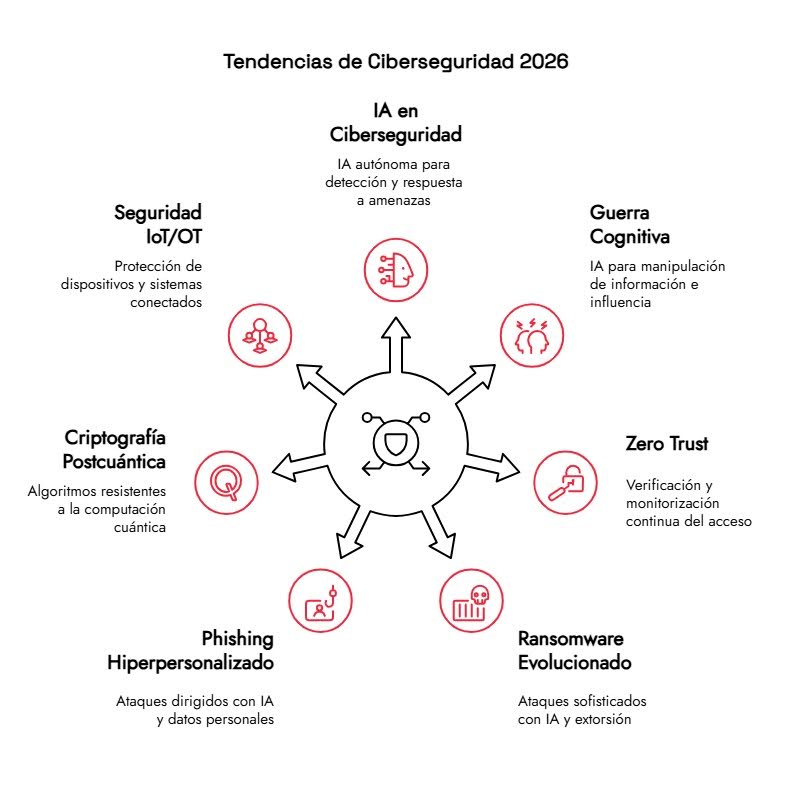

Las 7 tendencias de ciberseguridad que debes conocer para 2026

La ciberseguridad ha dejado de ser un asunto exclusivamente técnico para convertirse en un elemento estratégico de primer nivel. En un contexto marcado por la automatización, la hiperconectividad y el uso intensivo de datos, anticiparse a las tendencias de ciberseguridad en 2026 ya no es una opción, sino una necesidad real para empresas, instituciones y administraciones públicas.

Invertir en seguridad hoy implica proteger la continuidad del negocio mañana, preservar la confianza de clientes y socios y cumplir con un marco regulatorio cada vez más exigente.

A continuación, analizamos las tendencias de ciberseguridad para 2026 que ya están redefiniendo la forma en la que se entienden la defensa digital y la gestión del riesgo.

Importancia de la ciberseguridad en el contexto actual

El entorno digital en el que operan las organizaciones es más complejo y está más expuesto que nunca. La migración a la nube, el trabajo híbrido, la interconexión de sistemas y la dependencia de terceros han ampliado de forma considerable la superficie de ataque.

La ciberseguridad ya no consiste únicamente en evitar intrusiones externas. Hoy implica garantizar la confidencialidad, integridad y disponibilidad de la información, proteger la cadena de suministro digital y contar con capacidad de detección y respuesta temprana ante incidentes.

Además, las normativas de protección de datos y de resiliencia operativa obligan a las organizaciones a adoptar medidas técnicas y organizativas sólidas. El incumplimiento no solo conlleva sanciones económicas, sino también un impacto directo en la reputación y la confianza del mercado.

En este escenario, mantenerse actualizado sobre las tendencias de ciberseguridad es clave para construir estrategias realistas, adaptadas a amenazas cada vez más sofisticadas y persistentes.

Descubre las principales tendencias de ciberseguridad 2026

La evolución tecnológica avanza al mismo ritmo que lo hacen los ciberataques. Entender hacia dónde se dirigen ambos frentes permite diseñar defensas más eficaces y sostenibles en el tiempo. Estas son las tendencias que marcarán el corto y medio plazo.

1. Inteligencia Artificial y sistemas autónomos en ciberseguridad

La inteligencia artificial ya no es solo una herramienta de apoyo, sino un componente central de las estrategias de seguridad. En 2026, el foco se sitúa en una IA cada vez más autónoma, capaz de analizar contextos complejos, correlacionar eventos y tomar decisiones sin intervención humana constante.

Estas tecnologías permiten detectar patrones anómalos en grandes volúmenes de datos, anticipar comportamientos maliciosos y reducir los tiempos de respuesta ante incidentes. Su valor reside, sobre todo, en la capacidad de aprender de ataques previos y adaptarse a nuevas tácticas.

No obstante, este avance también plantea riesgos. Los atacantes están utilizando la IA para automatizar campañas, personalizar ataques y dificultar su detección. Por ello, la evolución defensiva debe ir siempre un paso por delante.

Ámbitos clave de aplicación de la IA en ciberseguridad

Entre los usos más relevantes destacan:

- Detección avanzada de phishing, analizando correos, dominios, redes sociales, deep web y dark web.

- Reducción de falsos positivos, uno de los grandes problemas históricos de las herramientas de seguridad.

- Monitorización continua de la huella digital de las organizaciones y de sus proveedores.

Soluciones como Kartos by Enthec integran inteligencia artificial propia para ofrecer una visión precisa y accionable del riesgo, eliminando ruido innecesario y facilitando la toma de decisiones informadas.

2. Utilización de la IA en la Guerra Cognitiva

La guerra cognitiva representa una de las amenazas más sofisticadas y preocupantes en el panorama de la ciberseguridad para 2026. Se trata de operaciones destinadas a influir en las percepciones, emociones y comportamientos de individuos y sociedades mediante la manipulación de la información, aprovechando las capacidades de la inteligencia artificial generativa.

La IA tiene la capacidad de analizar sentimientos y emociones en tiempo real, identificar sesgos cognitivos y crear narrativas personalizadas dirigidas a audiencias específicas. Además, permite automatizar por completo campañas de desinformación, generando contenido, distribuyéndolo y midiendo su impacto al instante.

3. Zero Trust como modelo de seguridad consolidado

El enfoque Zero Trust deja de ser una tendencia emergente para consolidarse como un estándar de referencia dentro de las tendencias de ciberseguridad en 2026.

Su principio es claro: no confiar en ningún usuario, dispositivo o sistema por defecto, independientemente de si se encuentra dentro o fuera de la red corporativa. Cada acceso debe ser verificado, autorizado y monitorizado.

Este modelo resulta especialmente relevante en entornos distribuidos, con empleados remotos, infraestructuras en la nube y múltiples identidades digitales. Además, la microsegmentación limita el movimiento lateral de posibles atacantes, reduciendo el impacto de una brecha.

La adopción de Zero Trust implica cambios técnicos y culturales, pero ofrece un marco mucho más realista frente a las amenazas actuales.

4. Ransomware evolucionado: nuevos modelos y amenazas persistentes

Los ataques ransomware se mantienen a la cabeza de las ciberamenazas a nivel mundial y, lejos de estancarse, no dejan de transformarse. Durante 2025, las organizaciones criminales que operan bajo el modelo Ransomware-as-a-Service (RaaS) han mantenido un nivel de actividad constante, lo que evidencia que este esquema delictivo sigue generando beneficios y adaptándose con éxito al entorno.

La inteligencia artificial se ha integrado en todas las fases del ciclo de ataque, más allá del mero desarrollo de código malicioso. Abarca desde la creación de variantes con mayor capacidad de ofuscación y evasión, pasando por el perfeccionamiento de técnicas para desplazarse lateralmente dentro de las redes, hasta métodos de extorsión más elaborados que incorporan negociaciones automatizadas y tácticas de presión psicológica basadas en contenido generado artificialmente.

De cara a 2026, las principales preocupaciones incluyen:

- Extorsión en múltiples fases: filtración gradual de información, presión directa sobre clientes y proveedores, e intimidación mediante material sintético creado con IA.

- Atomización del panorama criminal, donde células reducidas aprovechan herramientas de IA para ampliar el alcance de sus operaciones.

- Incidentes más veloces y de difícil atribución, lo que complica tanto la respuesta inmediata como las investigaciones posteriores.

- Expansión de utilidades de IA con fines maliciosos, concebidas específicamente para automatizar y escalar ciberataques.

Ante este panorama, resulta imprescindible que las organizaciones revisen y actualicen sus estrategias de copias de seguridad, planes de recuperación y protocolos de continuidad operativa. El modelo 3-2-1 (tres copias de la información, almacenadas en dos soportes diferentes y con al menos una ubicada fuera de las instalaciones) sigue siendo una referencia fundamental, complementado con simulacros regulares de restauración.

5. Phishing hiperpersonalizado y ataques de ingeniería social

El phishing sigue siendo uno de los vectores de ataque más eficaces y, lejos de desaparecer, evoluciona. En 2026, hablamos de phishing altamente personalizado, impulsado por IA y por el acceso masivo a información pública y filtraciones previas.

Los ataques ya no se basan en mensajes genéricos, sino en comunicaciones creíbles, adaptadas al contexto del destinatario y difíciles de distinguir de interacciones legítimas.

Para hacer frente a esta tendencia de ciberseguridad, las organizaciones deben combinar:

- Formación continua de empleados.

- Tecnologías de detección basadas en el comportamiento.

- Autenticación multifactor y control de accesos.

Las plataformas de ciberinteligencia permiten identificar campañas activas antes de que impacten en los usuarios finales.

6. Computación cuántica y criptografía poscuántica

La computación cuántica avanza de forma progresiva, pero sus implicaciones ya están presentes en las tendencias de ciberseguridad de 2026. Su capacidad para resolver ciertos problemas matemáticos pone en riesgo los sistemas criptográficos tradicionales.

Según el Instituto Nacional de Estándares y Tecnología (NIST), la transición hacia una criptografía postcuántica es un proceso que debe iniciarse con antelación para evitar vulnerabilidades futuras.

Aunque todavía no se trata de una amenaza inmediata, las organizaciones deben evaluar sus activos críticos, identificar algoritmos vulnerables y planificar una migración ordenada a estándares resistentes a ataques cuánticos.

7. Seguridad en entornos IoT y OT

La expansión del Internet de las Cosas (IoT) y de los sistemas industriales conectados (OT) introduce nuevos riesgos. Muchos dispositivos presentan limitaciones de seguridad desde su diseño y operan en entornos críticos.

Proteger estos ecosistemas requiere un enfoque específico que combine:

- Segmentación de red.

- Monitorización continua.

- Actualizaciones periódicas de firmware.

- Evaluación constante de vulnerabilidades expuestas.

La ciberseguridad IoT seguirá siendo una de las tendencias de ciberseguridad de 2026 con mayor impacto, especialmente en los sectores industrial, energético y sanitario.

Conoce nuestra solución de ciberseguridad para empresas

Ante este escenario, contar con información precisa y actualizada es fundamental. Desde Kartos, ayudamos a las organizaciones a anticiparse a las amenazas reales mediante la monitorización continua, alertas en tiempo real y el análisis avanzado de riesgos.

Gracias al uso de inteligencia artificial propia, Kartos ofrece una visión clara del estado de la exposición digital de la empresa y de su cadena de valor, eliminando falsos positivos y facilitando la priorización de acciones.

Una inteligencia artificial tan evolucionada que permite a Kartos ser la única solución de ciberseguridad para empresas, capaz de acabar con los falsos positivos en los resultados de las búsquedas, garantizando de esta forma el grado de eficacia de la protección.

Si quieres preparar tu organización para las tendencias de ciberseguridad de 2026, te invitamos a contactar con nuestro equipo y descubrir cómo Kartos puede ayudarte a reforzar tu estrategia de ciberseguridad desde hoy.

Edge computing: qué es y por qué supone un nuevo reto de ciberseguridad

Durante años, el modelo de computación en la nube ha sido el gran protagonista de la transformación digital. Centralizar datos y procesos parecía la opción más lógica. Sin embargo, el crecimiento del Internet de las Cosas (IoT), la necesidad de respuestas en tiempo real y la explosión de dispositivos conectados han impulsado otro enfoque: el edge computing.

Entender qué es el edge computing, cómo funciona y qué implicaciones tiene en materia de seguridad es hoy una cuestión fundamental para cualquier organización que gestione datos críticos o infraestructuras distribuidas. Porque sí, el edge computing aporta velocidad y eficiencia, pero también abre nuevos frentes en ciberseguridad que no se pueden ignorar.

Antes de entrar en materia, conviene adelantar algo importante: cuantos más puntos de procesamiento y más dispositivos participan en un sistema, mayor es la superficie de ataque. Y ahí es donde soluciones como Kartos, de Enthec, empiezan a desempeñar un papel estratégico.

¿Edge computing, qué es exactamente?

Cuando nos hacemos la pregunta: ¿qué es el edge computing?, nos referimos a un modelo en el que el procesamiento de datos se realiza lo más cerca posible del lugar donde se generan, en lugar de enviarlos todos a un centro de datos centralizado o a la nube.

En la práctica, esto significa que sensores, dispositivos IoT, servidores locales o gateways procesan información en tiempo real, reduciendo la latencia y el consumo de ancho de banda. Solo los datos necesarios o ya filtrados se envían después a los sistemas centrales.

Este enfoque resulta especialmente útil en entornos donde cada milisegundo cuenta, como la industria, la sanidad o los sistemas de transporte inteligentes.

Cómo funciona el edge computing en la práctica

Para entender cómo funciona el edge computing, conviene imaginar una arquitectura distribuida con varios niveles:

Procesamiento en el borde

Los dispositivos situados en el “borde” de la red (sensores, cámaras, máquinas industriales, routers inteligentes) recopilan y analizan datos de forma inmediata. Aquí se toman decisiones rápidas, sin depender de la nube.

Comunicación selectiva con sistemas centrales

No toda la información viaja a servidores centrales. Solo se envían datos agregados, alertas o información histórica, lo que reduce costes y mejora la eficiencia.

Integración con la nube

El edge computing no elimina el trabajo en la nube, lo complementa. La nube sigue siendo clave para análisis avanzados, almacenamiento a largo plazo y coordinación global.

Este modelo híbrido es potente, pero también más complejo de proteger.

Edge computing y ejemplos en distintos sectores

Los ejemplos de edge computing ayudan a entender por qué esta tecnología se está extendiendo tan rápido:

- Industria 4.0: maquinaria que detecta fallos en tiempo real y ajusta su funcionamiento sin esperar instrucciones externas.

- Ciudades inteligentes: semáforos que se adaptan al tráfico en directo o sistemas de videovigilancia que procesan imágenes localmente.

- Sanidad: dispositivos médicos que analizan constantes vitales al instante, algo crítico en situaciones de emergencia.

- Retail: análisis de comportamiento de clientes en tienda física sin depender de conexiones constantes a la nube.

Todos estos casos comparten una característica: datos sensibles, dispositivos distribuidos y necesidad de disponibilidad continua.

Aplicaciones del edge computing y su impacto en la seguridad

Las aplicaciones dentro del edge computing suelen desplegarse en entornos muy heterogéneos. No es lo mismo proteger un centro de datos que cientos o miles de dispositivos repartidos por fábricas, calles o domicilios.

Aquí aparecen varios retos:

- Dificultad de actualización: muchos dispositivos edge no se actualizan con la frecuencia necesaria.

- Entornos físicos no controlados: acceso físico a dispositivos por parte de terceros.

- Configuraciones inconsistentes: cada nodo puede tener ajustes de seguridad distintos.

Desde el punto de vista de la ciberseguridad, esto exige pasar de un enfoque reactivo a uno continuo y proactivo.

Por qué el edge computing amplía la superficie de ataque

Uno de los aspectos menos visibles cuando se habla de edge computing tiene que ver con la exposición al riesgo. Cada nuevo nodo es un posible punto de entrada para un atacante. Y no todos los dispositivos edge cuentan con las mismas capacidades de defensa que un servidor tradicional.

Esto hace que saber qué tienes expuesto, dónde y cómo sea más importante que nunca.

Desventajas de edge computing desde la perspectiva de la ciberseguridad

Aunque las ventajas operativas son claras, conviene no pasar por alto las desventajas de edge computing, especialmente en materia de seguridad:

Mayor complejidad operativa

Gestionar cientos de nodos requiere herramientas específicas y procesos maduros. Sin ellos, los errores humanos se multiplican.

Visibilidad limitada

Muchas organizaciones no tienen un inventario actualizado de sus activos edge, lo que dificulta detectar vulnerabilidades.

Dificultad para aplicar políticas homogéneas

Mantener el mismo nivel de seguridad en todos los puntos es un desafío real, sobre todo en entornos híbridos.

Estas desventajas no invalidan el edge computing, pero obligan a replantear la estrategia de ciberseguridad.

De la seguridad puntual a la gestión continua de la exposición

Aquí es donde entra en juego un concepto cada vez más relevante: la Gestión Continua de la Exposición a Amenazas (CTEM).

En entornos edge, ya no basta con auditorías puntuales o escaneos esporádicos. Lo que se necesita es:

- Identificar activos en tiempo real

- Detectar vulnerabilidades de forma continua

- Priorizar riesgos según impacto real

- Validar si las medidas de seguridad funcionan

Kartos, la solución de Enthec para empresas, se posiciona precisamente en este enfoque. No como una herramienta aislada, sino como un sistema que ayuda a mantener controlada la exposición al riesgo en infraestructuras dinámicas, como las que surgen con el edge computing.

Kartos y el edge computing: una relación necesaria

En escenarios donde el procesamiento se descentraliza, la visibilidad se convierte en un activo estratégico. Kartos permite a las organizaciones:

- Tener una visión clara de su superficie de ataque

- Detectar cambios en la exposición a amenazas

- Priorizar acciones en función del riesgo real del negocio

Esto resulta especialmente útil en proyectos de edge computing, donde los cambios son constantes y los errores se pagan caros.

No se trata solo de saber qué vulnerabilidades existen, sino de entender cuáles importan de verdad y cuáles pueden esperar.

Te puede interesar→ Gestión de vulnerabilidades en tiempo real: un paso adelante en ciberseguridad.

¿Qué deberían plantearse las empresas antes de apostar por edge computing?

Antes de desplegar soluciones, conviene hacerse algunas preguntas clave:

- ¿Tenemos visibilidad real de todos nuestros activos?

- ¿Sabemos qué datos se procesan en cada nodo?

- ¿Podemos detectar cambios en la exposición a amenazas de forma continua?

Responder a estas cuestiones no es solo un ejercicio técnico, sino estratégico.

Volviendo al punto de partida, para saber qué es el edge computing, no solo debemos verlo como una evolución tecnológica, sino como un cambio profundo en la forma de gestionar datos y riesgos. Su adopción seguirá creciendo, impulsada por la necesidad de inmediatez y eficiencia.

Pero ese crecimiento debe ir acompañado de un enfoque de ciberseguridad acorde con la realidad distribuida. La gestión continua de la exposición, apoyada por soluciones como Kartos de Enthec, permite avanzar sin perder el control.

Si tu organización está explorando o ya trabaja con aplicaciones de edge computing, quizás sea el momento de revisar cómo estás gestionando tu superficie de ataque.

Contacta con nosotros y empieza a entender tu exposición real antes de que lo haga un tercero.

Cómo detectar vulnerabilidades en Active Directory antes de que sean explotadas

Active Directory es, desde hace años, el corazón de la infraestructura TI en miles de organizaciones. Da igual el tamaño de la empresa o el sector: si hay un dominio Windows, hay un Active Directory gestionando identidades, accesos y permisos.

Precisamente por eso se ha convertido en uno de los objetivos favoritos de los atacantes. No porque sea débil por naturaleza, sino porque suele crecer, cambiar y heredarse con el tiempo… y ahí aparecen las grietas.

Detectar vulnerabilidades en Active Directory antes de que alguien las aproveche no es una tarea puntual ni algo que se resuelva con una auditoría anual. Es un trabajo continuo que combina conocimiento técnico, visibilidad real y contexto de riesgo. En este artículo vamos a ver cómo hacerlo de forma práctica, sin tecnicismos innecesarios, y qué papel desempeñan las soluciones de Gestión Continua de la Exposición a Amenazas (CTEM) en este proceso.

En Enthec trabajamos precisamente en este enfoque continuo. Kartos, nuestra solución de cibervigilancia para empresas, ayuda a identificar, priorizar y reducir la exposición a amenazas reales, incluyendo los riesgos asociados al directorio activo. No se trata solo de ver fallos, sino de entender cuáles importan de verdad y por qué.

Si quieres saber cómo se traduce esto en el día a día de un equipo de seguridad, sigue leyendo.

¿Por qué Active Directory sigue siendo un punto crítico de seguridad?

Active Directory no es solo un servicio de autenticación. Es un ecosistema completo donde conviven usuarios, equipos, servidores, políticas de grupo, servicios y relaciones de confianza. Un pequeño error en su configuración puede tener un impacto enorme.

Además, los atacantes ya no improvisan. En muchos incidentes recientes, el primer objetivo no es cifrar datos ni exfiltrar información, sino tomar el control del directorio activo. Una vez dentro, todo lo demás cae por su propio peso.

Vulnerabilidades habituales en el directorio activo

Permisos excesivos y grupos mal gestionados

Uno de los problemas más frecuentes es la acumulación de privilegios. Usuarios que cambian de puesto, cuentas de servicio creadas “temporalmente” o grupos que nadie revisa desde hace años.

Un usuario con más permisos de los necesarios es una puerta abierta. Y en Active Directory, esas puertas suelen estar bien escondidas.

Cuentas obsoletas y credenciales débiles

Cuentas que ya no deberían existir, contraseñas que no se rotan o servicios que funcionan con credenciales compartidas. Todo esto sigue siendo habitual. El uso de credenciales comprometidas sigue siendo una de las principales causas de brechas de seguridad, especialmente en entornos corporativos.

Te puede interesar→ Cómo gestionar contraseñas y credenciales empresariales de forma fácil y segura para evitar amenazas online.

Políticas de grupo mal configuradas

Las GPO son potentes, pero también delicadas. Una política mal aplicada puede desactivar controles de seguridad en cientos de equipos sin que nadie se dé cuenta. Aquí el problema no suele ser la falta de controles, sino la falta de visibilidad sobre su impacto real.

Cómo detectar vulnerabilidades en Active Directory de forma proactiva

1. Auditorías técnicas… pero con continuidad

Las auditorías de ciberseguridad clásicas son útiles, pero tienen un límite claro: la foto se queda obsoleta muy rápido. Active Directory cambia cada semana, a veces cada día. Lo recomendable es pasar de auditorías puntuales a procesos de revisión continua, en los que los cambios se analicen en tiempo real.

2. Análisis de rutas de ataque

No todas las vulnerabilidades tienen el mismo peso. Algunas solo son un problema si se combinan con otras. Por eso es clave analizar rutas de ataque reales, no solo listas de errores. Este enfoque permite responder a una pregunta mucho más útil:

“Si un atacante accede con este usuario, ¿hasta dónde podría llegar?”

3. Correlación con amenazas reales

Aquí es donde la seguridad de Active Directory suele fallar. Se detectan configuraciones inseguras, pero no se relacionan con amenazas activas ni con técnicas utilizadas actualmente por atacantes.

Las metodologías CTEM ponen el foco justo ahí: en la exposición real, no en el riesgo teórico.

El papel de la cibervigilancia en la seguridad de Active Directory

Las herramientas clásicas de escaneo suelen generar informes extensos, difíciles de priorizar. El resultado es conocido: se arregla lo urgente y el resto se queda pendiente.

La cibervigilancia aplicada al directorio activo busca algo distinto: detectar señales tempranas de exposición, incluso antes de que se conviertan en un incidente.

Kartos como apoyo en la gestión continua del riesgo

Kartos, nuestra solución CTEM para empresas, está pensada para identificar superficies de ataque, evaluar su impacto y priorizar acciones. En el caso de Active Directory, esto se traduce en:

- Visibilidad continua sobre configuraciones críticas.

- Detección de cambios que aumentan la exposición.

- Contexto para identificar qué vulnerabilidades son realmente explotables.

No es solo una cuestión técnica, sino también estratégica: ayudar a los equipos a decidir dónde invertir tiempo y recursos.

Indicadores de que tu Active Directory necesita atención urgente

Cambios frecuentes sin control claro

Si nadie tiene claro quién modifica qué en el directorio activo, es una señal de alerta. Los cambios sin trazabilidad suelen acabar en errores acumulados.

Incidentes menores recurrentes

Bloqueos de cuentas, accesos indebidos o alertas recurrentes pueden ser síntomas de un problema estructural más profundo.

Dependencia excesiva de cuentas privilegiadas

Cuando demasiados procesos dependen de cuentas con altos privilegios, el riesgo se multiplica. Reducir esa dependencia es clave para mejorar la seguridad de Active Directory.

Buenas prácticas para reducir la exposición a amenazas

Entre las buenas prácticas para reducir la exposición a amenazas destacamos:

Revisión periódica de privilegios

No es una tarea agradable, pero funciona. Revisar quién tiene acceso a qué y por qué reduce drásticamente las posibilidades de abuso.

Segmentación y principio de mínimo privilegio

Aplicar el mínimo privilegio no es solo una recomendación teórica. Es una de las medidas más efectivas para limitar el impacto de un ataque.

Monitorización continua con enfoque CTEM

Aquí es donde muchas organizaciones están dando el salto. Pasar de reaccionar a anticiparse, apoyándose en soluciones que ofrecen visibilidad constante y priorización inteligente.

Active Directory como parte de una estrategia de seguridad más amplia

Un error común es tratar el directorio activo como un elemento aislado. En realidad, está conectado con correo, aplicaciones, VPN, entornos cloud y servicios externos.

Por eso, la seguridad de Active Directory debe integrarse dentro de una estrategia global, donde se tenga en cuenta toda la superficie de ataque de la organización.

En este contexto, herramientas como Kartos permiten unificar esa visión, relacionando vulnerabilidades internas con amenazas externas y actividades online sospechosas. Detectar vulnerabilidades en Active Directory antes de que sean explotadas no es una cuestión de suerte ni de cumplir una checklist. Es una cuestión de enfoque, visibilidad y continuidad.

Si quieres saber cómo Kartos puede ayudarte a identificar y reducir la exposición real de tu directorio activo, en Enthec estaremos encantados de analizar tu caso y mostrarte cómo aplicar un enfoque CTEM adaptado a tu entorno.

Contacta con nuestro equipo y empieza a ver tu Active Directory desde la perspectiva de un atacante, antes de que lo haga alguien más.

Qué es un ataque ransomware y cómo anticiparte con monitorización avanzada

La mayoría de organizaciones, y cada vez más particulares, han oído hablar alguna vez del ataque ransomware, pero pocas personas saben realmente qué implica, cómo se origina y, sobre todo, cómo anticiparlo antes de que cause un daño real.

En los últimos años, los incidentes de este tipo se han vuelto mucho más sofisticados y silenciosos. No suelen empezar con un mensaje alarmante en la pantalla, sino con pequeños signos que pasan desapercibidos hasta que ya es demasiado tarde.

Antes de entrar en materia, conviene recordar que la prevención tradicional ya no es una opción, especialmente cuando los ataques automatizados se multiplican y los ciberdelincuentes aprovechan cualquier descuido.

Para usuarios individuales, Enthec cuenta con Qondar, una herramienta de cibervigilancia personalizada diseñada precisamente para detectar señales tempranas, fugas de datos o movimientos sospechosos que indiquen que alguien está intentando atacar tu identidad digital. Es un servicio que funciona de manera continua y que te avisa cuando algo requiere tu atención, evitando que un incidente menor se convierta en una brecha de seguridad grave.

Si eres particular y quieres saber si tu información circula en lugares donde no debería, Qondar puede ayudarte desde hoy mismo.

Qué es exactamente un ataque ransomware

Un ataque ransomware es una forma de ciberataque en la que un malware cifra los archivos del sistema o bloquea el dispositivo de la víctima, exigiendo un rescate económico para recuperarlos. Lo preocupante es que no se trata únicamente de “secuestrar datos”; muchas variantes actuales también los roban antes de cifrarlos y amenazan con filtrarlos públicamente si no se paga.

Tipos de ransomware más habituales

Existen varios tipos de ransomware, y conocerlos ayuda a comprender mejor el riesgo:

- Ransomware de cifrado. Es el más común. Cifra documentos, bases de datos o backups, inutilizando la actividad diaria.

- Ransomware de bloqueo. Impide el acceso al sistema operativo completo. Suele afectar más a usuarios individuales.

- Doble extorsión. Primero roban los datos, luego los cifran. Este modelo ha crecido notablemente desde 2021.

- Ransomware dirigido. Los atacantes seleccionan una empresa concreta, la estudian y lanzan un ataque manual preparado durante semanas.

- Ransomware como servicio (RaaS). Cualquier persona sin conocimientos técnicos puede alquilar un “kit” para lanzar ataques. Este modelo ha multiplicado los incidentes en todo el mundo.

Síntomas de ransomware que pueden avisarte antes del desastre

Muchos ataques tardan días en activarse. Durante ese tiempo, los sistemas pueden mostrar señales que, si se detectan a tiempo, permiten actuar antes de sufrir daños serios. Entre los síntomas de ransomware más comunes encontramos:

- Equipos más lentos de lo habitual sin razón aparente.

- Programas que se cierran solos o que dejan de responder.

- Aparición de nuevos procesos en segundo plano que no reconoces.

- Cambios en archivos del sistema o en permisos de carpetas.

- Alertas inusuales de inicio de sesión en plataformas online.

- Notificaciones de intentos de acceso fallidos en tus cuentas.

En organizaciones donde los sistemas se monitorizan correctamente, estos comportamientos deberían activar alertas tempranas. En el caso de los usuarios individuales, detectar estas señales resulta más difícil, y aquí es donde las herramientas automáticas como Qondar resultan realmente útiles.

Ransomware: qué hacer si sospechamos que estamos siendo atacados

No existe una receta mágica, pero sí una serie de pasos recomendables cuando crees que estás sufriendo un ataque:

- Desconectar el dispositivo afectado. Evita que el malware se propague a otros equipos o servicios conectados.

- No pagar el rescate. El INCIBE y Europol coinciden en que el pago puede empeorar la situación. No garantiza la recuperación y alimenta la industria delictiva.

- Revisar las copias de seguridad. Si son recientes y están aisladas, pueden salvar toda la información.

- Registrar toda la información posible. Capturas, mensajes, nombres de archivos o cualquier otro rastro ayuda a identificar la variante.

- Contactar con profesionales. El soporte especializado puede frenar el ataque, recuperar datos y gestionar la comunicación interna y externa.

Ejemplos de ransomware recientes que muestran su impacto real

Analizar incidentes reales ayuda a comprender que ningún sector está a salvo. Algunos casos recientes incluyen:

- Ataque a varios hospitales londinenses en 2024, en el que se cifraron historiales médicos y se amenazó con publicar información sensible de pacientes.

- Sector educativo, con universidades paralizadas durante semanas al cifrarse plataformas de gestión interna.

- Pymes de diferentes países, atacadas mediante RaaS y obligadas a frenar operaciones básicas como logística o atención al cliente.

Estos ejemplos de ransomware demuestran que el objetivo no siempre es una gran corporación, los atacantes buscan cualquier fallo, por pequeño que sea.

Por qué la monitorización avanzada es clave para anticiparte

Aquí entra en juego el enfoque moderno de la Gestión Continua de la Exposición a Amenazas (CTEM). Es un proceso en el que se analizan constantemente los puntos débiles, movimientos sospechosos, filtraciones externas y cualquier dato que pueda indicar un riesgo inminente.

Cómo ayuda CTEM frente a un ataque ransomware

- Identifica fugas de credenciales antes de que alguien las utilice.

- Vigila dominios, deep web y fuentes externas en busca de menciones peligrosas.

- Controla vulnerabilidades expuestas públicamente.

- Detecta comportamientos anómalos que delatan fases tempranas de infección.

- Reduce el tiempo entre la detección y la respuesta.

Dentro del ecosistema de Enthec, este enfoque se materializa en dos soluciones:

Kartos, para empresas

Una plataforma de cibervigilancia diseñada para organizaciones que necesitan controlar su superficie de exposición 24/7. Permite detectar amenazas antes de que se conviertan en incidentes.

Qondar, para usuarios particulares

La herramienta ideal para quienes no cuentan con un equipo técnico detrás, pero sí desean saber si sus datos están en riesgo. Qondar analiza de forma continua si tu información aparece en espacios sospechosos, si circulan tus credenciales o si alguien intenta suplantar tu identidad.

Justo por esto, resulta especialmente útil para anticipar un ataque ransomware dirigido al usuario final, ya que muchas campañas comienzan con espionaje o robo previos de contraseñas.

Cómo anticiparte de forma realista a un ataque ransomware

La anticipación no depende de un truco sofisticado, sino de una combinación de medidas sensatas:

- Revisar contraseñas y activar siempre el doble factor. Muchos incidentes empiezan con accesos robados mediante filtraciones o phishing.

- Mantener sistemas actualizados. Aunque parezca básico, sigue siendo uno de los puntos débiles más explotados.

- Monitorizar la identidad digital. Si tus datos aparecen filtrados, es probable que seas objetivo de futuros ataques.

- Mantener copias de seguridad desconectadas. Las copias vinculadas al sistema se cifran igual que los datos principales.

- Formar al personal. En el caso de empresas, es imprescindible. Un empleado que reconoce un email sospechoso puede evitar un desastre.

El ransomware se ha convertido en uno de los mayores riesgos digitales del presente. Entender qué es, conocer sus variantes y aprender a identificar señales tempranas nos da margen para protegernos mejor.

Y si eres particular, recuerda que no tienes por qué hacerlo solo. Con Qondar, puedes dejar que la monitorización avanzada trabaje por ti, avisándote cuando detecte cualquier indicio de riesgo. Proteger tu identidad es más sencillo cuando cuentas con herramientas diseñadas para ello.

¿Quieres saber si tus datos están expuestos? Descubre Qondar y empieza a monitorizar tu seguridad digital desde hoy.

Por qué la tecnología operativa necesita una estrategia de ciberseguridad proactiva

La digitalización industrial avanza más rápido de lo que muchos imaginan. Lo que antes era un entorno prácticamente aislado (líneas de producción, máquinas, sistemas de control…) ahora está conectado, comunicado y, por tanto, expuesto.

Hablamos de tecnología operativa, o tecnología operativa OT, un ámbito donde la seguridad ya no puede tratarse como un añadido opcional, sino como una pieza crítica del funcionamiento diario de cualquier empresa.

Destacan algunas herramientas como Kartos, diseñada para que las organizaciones tengan siempre una visión clara, actualizada y priorizada de los riesgos cibernéticos que les afectan. No se limita a señalar vulnerabilidades, ayuda a entender qué exposición real tiene la empresa, dónde está el riesgo y cómo reducirlo antes de que lo exploten.

La tecnología operativa: un entorno industrial que ya no está aislado

Durante décadas, las redes de tecnología operativa funcionaron separadas de los sistemas informáticos tradicionales. Ese aislamiento era, en sí mismo, una capa de seguridad. Sin embargo, la necesidad de mejorar la eficiencia, compartir datos y controlar procesos de forma remota ha llevado a que los sistemas OT se interconecten con redes IT y servicios en la nube.

Qué significa esto en el día a día

La convergencia IT/OT ofrece ventajas evidentes: monitorización constante, mantenimiento predictivo, ahorro energético, menos tiempos de inactividad… Pero introduce un escenario nuevo:

-

- Más puntos de entrada para amenazas externas.

- Equipos industriales que no fueron diseñados pensando en ciberseguridad.

- Actualizaciones complicadas que se retrasan por miedo a detener la producción.

- Dependencia de proveedores externos cuyas propias vulnerabilidades pueden afectar a la empresa.

En este panorama, confiar en controles tradicionales o en revisiones puntuales ya no es suficiente. La exposición cambia cada semana, a veces cada día.

Te puede interesar-> IoT y ciberseguridad: Riesgos y estrategias para proteger dispositivos conectados.

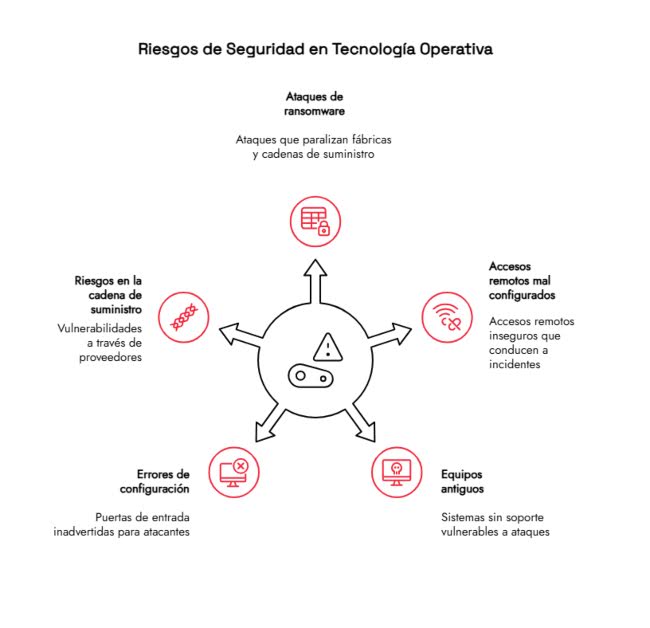

Principales riesgos que afectan hoy a la tecnología operativa OT

La tecnología operativa OT se enfrenta a riesgos muy distintos de los habituales en los sistemas informáticos de oficina. A continuación, algunos de los más frecuentes:

1. Ransomware en entornos industriales

Los ataques de ransomware ya no se centran únicamente en robar o cifrar datos. También buscan paralizar fábricas completas, afectar cadenas de suministro o comprometer equipos críticos.

2. Accesos remotos mal configurados

El acceso remoto es útil, sí, pero a menudo se habilita con prisas, contraseñas débiles o sin controles adecuados. Este es uno de los vectores que más incidentes provocan en entornos OT.

3. Equipos antiguos sin soporte

Muchas máquinas industriales tienen décadas de antigüedad. Siguen funcionando, pero ya no reciben parches de seguridad. Y cuando se conectan a la red, se convierten en objetivos fáciles.

4. Errores de configuración

Algo tan pequeño como un puerto abierto sin supervisión puede convertirse en una puerta de entrada para un atacante.

5. Riesgos en la cadena de suministro

Los proveedores también forman parte del ecosistema OT. Un fallo en su seguridad puede terminar afectando a la empresa final.

Todos estos factores hacen evidente la necesidad de una estrategia de protección específica para la tecnología operativa.

Por qué la ciberseguridad proactiva es esencial en OT

La filosofía de la ciberseguridad proactiva se basa en anticiparse a los riesgos. No basta con reaccionar cuando algo va mal; hay que identificar las amenazas antes de que generen un problema real.

1. La tecnología operativa no puede parar

En IT, un fallo puede suponer la pérdida de datos o interrupciones en el trabajo. Grave, por supuesto, pero manejable. En OT, un fallo puede detener una línea de producción, generar pérdidas millonarias, poner en peligro a trabajadores o afectar servicios críticos.

Por eso, la seguridad en OT debe apuntar a evitar incidentes desde su origen.

2. Las amenazas evolucionan constantemente

Los atacantes ya conocen las debilidades de la tecnología operativa. Buscan fallos antiguos, configuraciones descuidadas o accesos olvidados. Una revisión anual o un análisis estático no basta para seguirles el ritmo.

3. La exposición cambia, aunque la infraestructura no

Incluso si la empresa no instala nuevas máquinas, su exposición puede variar por:

- Nuevas conexiones.

- Cambios en proveedores.

- Actualizaciones de software.

- Errores humanos.

- Vulnerabilidades recién descubiertas.

La supervisión debe ser continua.

Qué aporta un enfoque CTEM en entornos de tecnología operativa

La Gestión Continua de la Exposición a Amenazas (CTEM) es un marco que ha ganado fuerza en los últimos años. Permite a las organizaciones saber, de forma constante, qué riesgos tienen, qué impacto podrían generar y qué acciones deben priorizar.

Cómo se aplica CTEM a la tecnología operativa OT

Una estrategia CTEM bien implementada en OT ayuda a:

- Identificar activos expuestos, incluso aquellos que la empresa había olvidado.

- Detectar configuraciones inseguras.

- Controlar cómo cambia la superficie de ataque.

- Priorizar riesgos según impacto real, no suposiciones.

- Guiar a los equipos hacia decisiones más rápidas y más informadas.

Aquí es donde soluciones como Kartos destacan por su enfoque completo y su capacidad para monitorizar la exposición de forma continua, sin interrumpir las operaciones industriales.

Kartos: una solución realista y útil para proteger la tecnología operativa

A diferencia de otras herramientas que se centran únicamente en detectar vulnerabilidades, Kartos ayuda a visualizar la exposición real que tiene cada activo, cada proveedor y cada proceso conectado a la red.

Ventajas de utilizar Kartos en un entorno OT

- Ofrece una visión clara y priorizada de la superficie de ataque.

- Identifica riesgos en proveedores externos.

- Facilita la toma de decisiones rápidas.

- Reduce la probabilidad de incidentes que afecten a la producción.

- Aporta contexto: no solo muestra vulnerabilidades, sino también su impacto potencial.

Para empresas con entornos OT complejos, esto es fundamental. Poder saber qué puede fallar antes de que falle es, literalmente, dinero y seguridad.

Buenas prácticas de ciberseguridad proactiva en tecnología operativa

Para reforzar un entorno OT, estas medidas son especialmente recomendables:

1. Inventario completo y actualizado

No se puede proteger lo que no se conoce. Un inventario vivo, no un documento estático, es esencial.

2. Segmentación de redes

Separar correctamente los entornos IT y OT limita movimientos laterales en caso de intrusión.

3. Monitorización continua

Los sistemas OT requieren una vigilancia permanente para detectar cambios inesperados.

4. Control estricto de accesos

Cuentas con privilegios mínimos y accesos remotos protegidos por múltiples factores.

5. Revisión constante de la cadena de suministro

Cada proveedor es un posible punto de ataque. La buena noticia es que muchas de estas medidas pueden automatizarse o gestionarse mejor con herramientas CTEM como Kartos.

Anticiparse es la única estrategia viable

La transformación digital ya es una realidad en el ámbito industrial. La tecnología operativa está más conectada que nunca, y eso trae enormes beneficios… pero también riesgos evidentes. En este entorno, la ciberseguridad reactiva se queda corta. Las empresas necesitan enfoques que estén a la altura de los desafíos actuales: continuos, inteligentes y ajustados al impacto real.

Soluciones como Kartos ayudan a las organizaciones a comprender su exposición y mantenerla bajo control sin frenar su actividad. Esa es la clave: proteger sin detener, anticiparse sin alarmismos, vigilar sin interrumpir.

Si tu empresa trabaja con tecnología operativa y quieres conocer su exposición real a amenazas, empieza hoy con un análisis continuo y proactivo. Descubre cómo Kartos puede ayudarte a proteger tu entorno industrial antes de que los riesgos se conviertan en problemas.

Cómo la automatización en ciberseguridad ayuda a reducir los errores humanos en la protección online

La ciberseguridad lleva años evolucionando a un ritmo que a veces resulta difícil de seguir. Las amenazas cambian, los métodos de ataque se vuelven más sutiles y la cantidad de información que gestionamos no deja de crecer.

En medio de ese escenario, un factor sigue siendo decisivo: el error humano. No por mala intención, sino porque las personas no podemos estar pendientes de todo, todo el tiempo. Por suerte, la automatización en ciberseguridad ha empezado a convertirse en un aliado que nos permite reforzar la protección sin añadir más complejidad al día a día.

Antes de entrar de lleno en la materia, merece la pena detenerse un momento en una herramienta que resume muy bien esta evolución. Hablamos de Qondar, la solución de Enthec pensada para individuos que quieren tener bajo control su exposición a riesgos digitales. Su enfoque práctico, visual y continuo delata hacia dónde está avanzando el sector: vigilancia constante, avisos claros y la posibilidad de tomar decisiones informadas sin necesidad de un máster en ciberseguridad.

En pocas palabras, Qondar muestra cómo la automatización puede ser cercana, útil y, sobre todo, accesible.

Por qué el error humano sigue siendo una de las principales brechas de seguridad

La mayor parte de los incidentes de seguridad no se deben a fallos complejos en sistemas muy avanzados, sino a gestos tan cotidianos como abrir un correo sospechoso, repetir contraseñas o descargar un archivo sin pensarlo demasiado.

Esto tiene sentido, quien ataca busca la manera más sencilla de acceder a un sistema, y las personas somos a menudo ese punto débil. Y aunque la formación es fundamental, confiar únicamente en la atención humana no basta. Especialmente en un entorno donde recibimos cientos de notificaciones, mensajes y tareas que compiten por nuestra atención.

Aquí es donde la automatización en ciberseguridad se vuelve esencial. No se trata de sustituir a nadie, sino de reducir al mínimo los descuidos inevitables, delegando tareas repetitivas, de vigilancia y de análisis a sistemas que no se cansan, no se distraen y no olvidan.

Cómo la automatización fortalece la protección online

La ciberseguridad automatizada no es un concepto abstracto ni futurista. Es algo que ya está aplicándose en empresas grandes y pequeñas y cada vez más en soluciones orientadas a usuarios individuales. Estos son algunos de los aspectos en los que más impacto tiene:

1. Supervisión continua sin interrupciones

Un sistema automatizado puede vigilar en segundo plano 24/7, detectar patrones inusuales y avisar al instante. Este tipo de vigilancia sería imposible si dependiera únicamente de una persona. Además, permite adelantarse a ataques antes de que se materialicen del todo.

La automatización en ciberseguridad, en este punto, actúa como un radar que nunca se apaga.

2. Reducción de tareas repetitivas y propensas a fallos

Revisar enlaces, validar correos, comprobar configuraciones, comparar bases de datos… Son tareas necesarias, pero también son exactamente el tipo de procesos donde pueden producirse errores por cansancio o simple saturación.

Automatizarlas es doblemente útil:

- Se gana tiempo.

- Se evita que un descuido termine en un problema mayor.

3. Clasificación y priorización de incidentes

Uno de los problemas habituales es la cantidad de alertas que se generan cada día. Sin automatización, muchas pasan desapercibidas o se atienden tarde. Con herramientas avanzadas, los incidentes se ordenan según su gravedad, permitiendo reaccionar antes allí donde realmente importa.

4. Actualizaciones y parches sin intervención manual

Una parte importante de la seguridad consiste en mantener todo actualizado. Aquí también la automatización ahorra dolores de cabeza. Un sistema que se actualiza solo es un sistema que reduce riesgos sin necesidad de tiempo adicional.

CTEM: el nuevo enfoque que une vigilancia y automatización

En los últimos años, se ha consolidado un concepto llamado CTEM (Continuous Threat Exposure Management). No es una moda ni una palabra vacía; es una metodología que combina evaluación permanente, priorización de riesgos, visibilidad externa e interna y respuesta ágil.

En esencia, el CTEM aplica la automatización en ciberseguridad para mantener controlado qué puede vulnerarse, cómo y con qué nivel de urgencia.

Las soluciones de Enthec, Kartos, enfocada a empresas, y Qondar, pensada para individuos, son un ejemplo claro de esta filosofía. Ambas vigilan en tiempo real, detectan fugas o exposiciones y muestran la información de forma comprensible, para que cada persona pueda tomar decisiones con datos reales y actualizados.

La importancia de automatizar la cibervigilancia personal

Cuando pensamos en amenazas digitales, solemos imaginar empresas, grandes organizaciones o infraestructuras críticas. Sin embargo, los usuarios individuales somos, cada vez más, un objetivo, no porque tengamos grandes secretos, sino porque acumulamos datos, accesos y cuentas que pueden servir a los atacantes.

¿Qué tipo de riesgos evitamos con la automatización?

- Fugas de contraseñas en servicios externos.

- Aparición de datos personales en filtraciones.

- Suplantaciones de identidad en redes sociales.

- Accesos sospechosos desde ubicaciones no habituales.

- Exposición involuntaria de información privada.

Qondar automatiza esta vigilancia y ofrece avisos claros y comprensibles para cualquier persona. No hace falta saber de ciberseguridad para entender que existe un riesgo y que conviene actuar.

Te puede interesar→ 9 hábitos digitales saludables que te protegerán de suplantaciones y filtraciones.

Automatización no significa desentenderse, sino decidir mejor

Es importante aclararlo, automatizar la seguridad no implica “ponerlo todo en piloto automático”, sino garantizar que las alertas importantes no pasen desapercibidas. Es un equilibrio entre tecnología y criterio personal.

La combinación ideal es:

- Automatización para vigilar, clasificar y avisar.

- La persona para tomar la decisión final.

Esto alivia la carga mental y permite que la protección sea más sólida, sin pedir más tiempo del necesario.

Ventajas reales de la automatización en ciberseguridad para empresas y particulares

Aunque los contextos son distintos, tanto empresas como usuarios individuales pueden beneficiarse de un enfoque basado en la automatización en ciberseguridad:

Para empresas

- Menos errores derivados de procesos manuales.

- Mayor visibilidad sobre la superficie de ataque.

- Detección anticipada de exposiciones en equipos, empleados o proveedores.

- Optimización de recursos del departamento de IT.

Para individuos

- Control real sobre la propia huella digital.

- Alertas comprensibles y accionables, sin tecnicismos.

- Seguridad continua sin depender de recordar revisiones.

- Actualización permanente ante nuevas amenazas.

Automatizar es proteger mejor, no complicarse más

La automatización no sustituye a la atención humana, pero sí añade una capa de precisión y constancia difícil de igualar. En un entorno en el que los ciberdelincuentes automatizan sus ataques, es lógico responder con herramientas capaces de vigilar a la misma escala.

Si quieres comprender de verdad tu exposición digital, recibir avisos tempranos y mejorar tu seguridad personal sin complicaciones, Qondar de Enthec es un buen punto de partida. Y si trabajas en una empresa que necesita una supervisión más completa, Kartos aporta un nivel de profundidad pensado para organizaciones.

Empieza hoy a proteger tu identidad online

Prueba Qondar y descubre cómo la automatización en ciberseguridad puede darte una vigilancia continua, clara y adaptada a tu día a día. Tu tranquilidad digital empieza con un clic.