La relevancia de la inteligencia artificial en la ciberseguridad

La inteligencia artificial (IA) se ha convertido en una pieza clave para muchas personas en…

IAM en ciberseguridad: el pilar fundamental para proteger el acceso en tu organización

Los accesos a sistemas, aplicaciones y datos se multiplican cada año, por lo que controlar quién…

Egosurfing y reputación online, cómo tu presencia digital afecta tu imagen

La primera impresión ya no ocurre solo en persona. Hoy sucede en Google, en redes sociales o en…

La importancia de mantener la seguridad en los mainframes y su impacto en la empresa

Los mainframes han sido el corazón de muchas de las grandes organizaciones: bancos, aseguradoras,…

Las 7 tendencias de ciberseguridad que debes conocer para 2026

La ciberseguridad ha dejado de ser un asunto exclusivamente técnico para convertirse en un elemento…

Edge computing: qué es y por qué supone un nuevo reto de ciberseguridad

Durante años, el modelo de computación en la nube ha sido el gran protagonista de la transformación…

Por qué la cibervigilancia es clave en la estrategia de cualquier CISO

Hoy en día podemos observar cómo las amenazas cambian con rapidez y los atacantes actúan con…

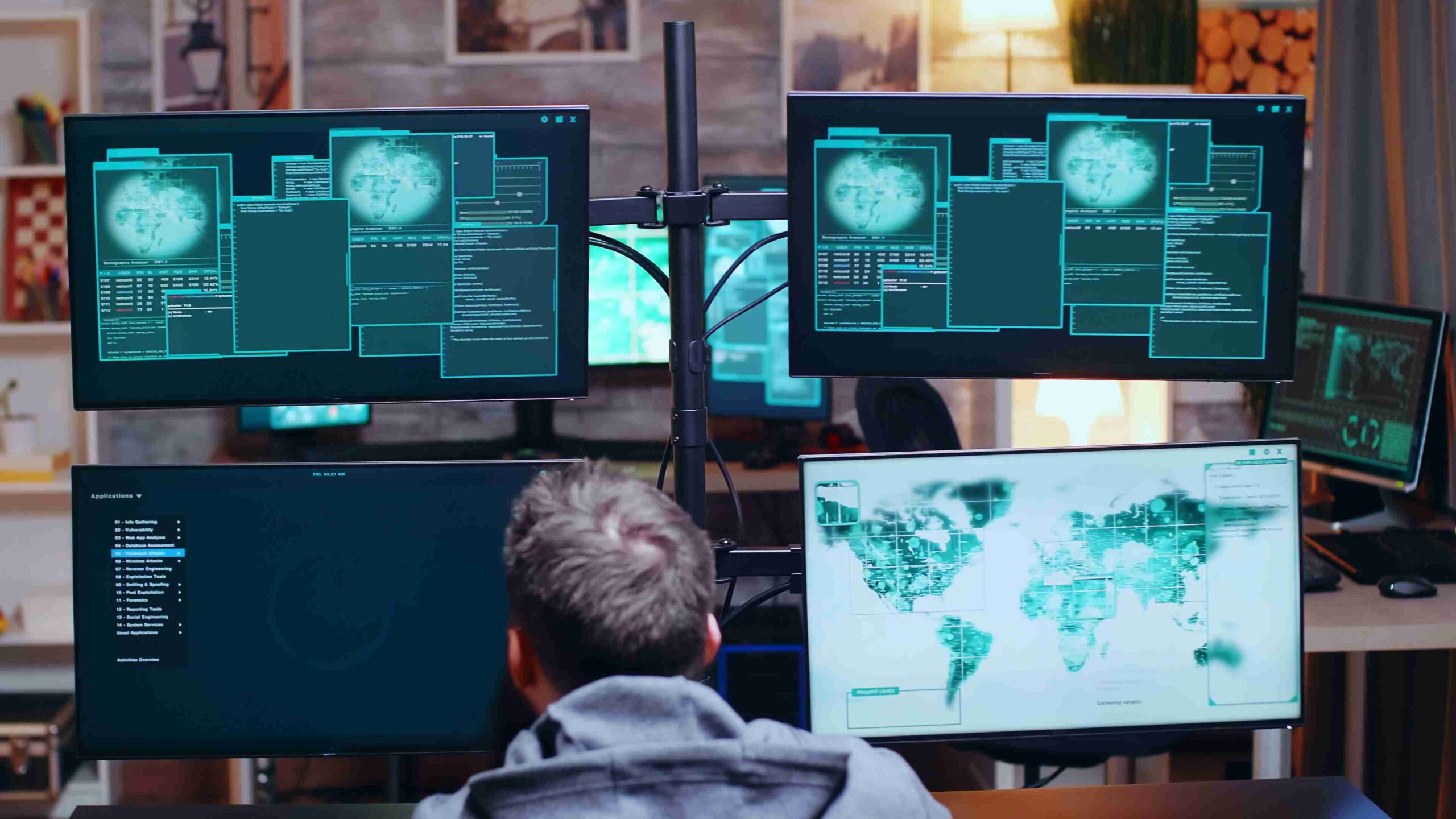

Red team en ciberseguridad: cómo funciona

El término red team despierta interés en el mundo de la seguridad informática: ¿qué significa…

¿Conoces las 5 fases de los ciberataques?

Los ciberataques se han convertido en una de las mayores amenazas para empresas de todos los…