IAM en ciberseguridad: el pilar fundamental para proteger el acceso en tu organización

Los accesos a sistemas, aplicaciones y datos se multiplican cada año, por lo que controlar quién entra, cuándo y con qué permisos se ha convertido en una prioridad estratégica. El concepto de IAM de ciberseguridad no habla solo de contraseñas o inicios de sesión, sino de una disciplina completa que gestiona identidades digitales y permisos para reducir riesgos y mantener el control.

Muchas empresas invierten en firewalls, antivirus o monitorización de red, pero olvidan que la puerta principal suele ser el acceso de usuarios legítimos. Una filtración de credenciales puede abrir más puertas que cualquier exploit técnico.

Por eso, entender qué es el IAM en ciberseguridad y cómo aplicarlo de forma eficaz es clave para cualquier organización que quiera proteger sus activos digitales.

Qué es IAM en ciberseguridad y por qué importa

Cuando hablamos de IAM en ciberseguridad, nos referimos a los sistemas de Identity and Access Management, es decir, a herramientas y procesos que administran identidades digitales y controlan el acceso a recursos tecnológicos.

En términos simples: IAM define quién puede acceder a qué y en qué condiciones. Pero detrás de esa definición hay todo un ecosistema de políticas, autenticaciones, roles y auditorías.

Elementos esenciales de un sistema IAM

Un sistema de IAM bien implementado suele incluir:

- Autenticación: verificación de identidad (contraseña, biometría, MFA).

- Autorización: asignación de permisos según roles.

- Gestión de identidades: altas, bajas y cambios de usuarios.

- Auditoría y trazabilidad: registro de accesos y acciones.

Estos componentes trabajan juntos para reducir errores humanos, limitar privilegios innecesarios y detectar comportamientos sospechosos.

El problema real: accesos descontrolados y exposición digital

Muchas organizaciones creen tener el control porque usan contraseñas robustas o autenticación multifactor. Sin embargo, el riesgo suele estar en otra parte: la exposición de activos en internet.

Servidores olvidados, cuentas antiguas activas, repositorios mal configurados… Todo eso forma parte de la superficie de ataque. Y si no se vigila de forma continua, el IAM por sí solo no basta.

Aquí entra en juego un enfoque más avanzado: la Gestión Continua de la Exposición a Amenazas (CTEM). Este modelo no solo gestiona identidades, sino que también monitoriza constantemente qué elementos visibles desde el exterior pueden ser explotados por atacantes.

IAM y CTEM: una combinación necesaria

Integrar IAM de ciberseguridad con estrategias CTEM permite pasar de un enfoque reactivo a uno preventivo. No basta con proteger accesos; hay que saber qué podría ser atacado antes de que alguien lo intente.

Por qué combinar ambos enfoques

- IAM controla quién entra.

- CTEM analiza qué puertas están visibles.

- Juntos permiten priorizar riesgos reales.

Un sistema IAM sin visibilidad externa es como tener cerraduras nuevas en una casa con ventanas abiertas. Por eso, cada vez más compañías buscan soluciones que combinen gestión de identidades con vigilancia constante de exposición digital.

Cómo afecta el IAM a la seguridad empresarial

El impacto del IAM de ciberseguridad no se limita al departamento IT. Influye directamente en la continuidad del negocio, la reputación y el cumplimiento normativo.

Beneficios tangibles para la organización

Un modelo sólido de gestión de identidades supone reducir los accesos innecesarios, lo que implica una menor probabilidad de intrusión. También mejora el control interno de la organización, ofrece una mejor experiencia de usuario con accesos centralizados y permite un cumplimiento normativo más sencillo.

Además, se consigue detectar patrones anómalos, como un usuario que inicia sesión desde dos países distintos en pocos minutos.

El papel de la cibervigilancia en la protección del acceso

La evolución de las amenazas ha cambiado las reglas. Hoy, los ataques no siempre buscan vulnerar sistemas directamente; a menudo primero rastrean qué activos existen y cuál puede ser el punto más débil.

Ahí es donde entra la propuesta de Enthec, centrada en soluciones de cibervigilancia orientadas a CTEM. Sus soluciones analizan de forma constante la superficie digital expuesta y detectan riesgos antes de que se conviertan en incidentes.

Kartos: enfoque empresarial

Dentro de este enfoque destaca Kartos, diseñado para empresas que necesitan visibilidad continua de su exposición digital. La solución identifica activos expuestos, filtraciones de credenciales y posibles vectores de ataque relacionados con identidades.

Esto conecta directamente con la estrategia de IAM de ciberseguridad: si sabes qué credenciales o accesos están comprometidos, puedes actuar antes de que alguien los utilice.

Señales de que tu organización necesita mejorar su IAM

Muchas empresas no detectan fallos en su gestión de identidades hasta que ocurre un incidente. Algunas señales de alerta son:

- Usuarios con permisos que no necesitan.

- Cuentas activas de empleados que ya no trabajan.

- Accesos sin registro de auditoría.

- Uso compartido de credenciales.

- Falta de revisión periódica de privilegios.

Si alguno de estos puntos aparece en una auditoría de ciberseguridad, es probable que el sistema IAM necesite ajustes.

Buenas prácticas para fortalecer tu estrategia IAM

Aplicar IAM de ciberseguridad de forma eficaz no depende solo de la herramienta utilizada, sino de cómo se configure y gestione. Estas prácticas ayudan a mejorar resultados:

Políticas de mínimo privilegio

Cada usuario debe tener solo los accesos imprescindibles para su trabajo. Nada más. Esto reduce el impacto si una cuenta se ve comprometida.

Revisión periódica de accesos

Los permisos deben revisarse de forma regular, especialmente tras cambios de puesto o salida de empleados.

Autenticación multifactor

No es una solución mágica, pero añade una capa extra de protección frente al robo de credenciales.

Monitorización continua

Aquí es donde la cibervigilancia cobra valor. Saber qué ocurre fuera de tu red puede ser tan importante como vigilar lo que ocurre dentro.

IAM como parte de una estrategia de seguridad madura

Una organización madura en ciberseguridad no se limita a instalar herramientas: construye un ecosistema coherente. El IAM debe integrarse con monitorización, análisis de riesgos y visibilidad externa.

La tendencia actual apunta a modelos unificados en los que la identidad digital se convierte en el eje central de la protección. No es casualidad: la identidad es el nuevo perímetro.

Por eso, cuando alguien pregunta qué es IAM en ciberseguridad, la respuesta más precisa sería: el sistema que decide quién puede actuar dentro de tu infraestructura digital y bajo qué condiciones.

Las empresas que se adelanten a estas tendencias tendrán ventaja frente a amenazas cada vez más sofisticadas.

El IAM de ciberseguridad se ha convertido en una base imprescindible para cualquier estrategia de protección digital. No importa el tamaño de la empresa: si existen sistemas, datos o usuarios, existe riesgo.

La diferencia está en anticiparse. Combinar gestión de identidades con monitorización continua de exposición permite detectar debilidades antes de que alguien las aproveche.

Si quieres saber cuál es tu nivel real de exposición y cómo reforzar tu control de accesos, este es el momento de revisarlo con Enthec. Analizar tu superficie digital hoy puede evitar un incidente mañana.

Seguridad de la Información: 5 buenas prácticas para implementar en tu empresa

En 2026, la protección de datos se ha consolidado como una prioridad crítica en el entorno empresarial. Las buenas prácticas en seguridad de la información son fundamentales para que las empresas protejan sus activos digitales frente a ciberamenazas que evolucionan a un ritmo sin precedentes, potenciadas por IA y técnicas cada vez más sofisticadas.

En este artículo descubrirás qué son las buenas prácticas en seguridad de la información, por qué son imprescindibles en tu organización y cómo implementar 5 medidas esenciales que fortalecerán tu estrategia de protección de datos.

¿Qué es la seguridad de la información?

El concepto de seguridad de la información hace referencia la protección de la información y los sistemas de información contra el acceso, uso, divulgación, interrupción, modificación o destrucción no autorizados. La seguridad de la información se ha convertido en una obligación crítica para las organizaciones.

Las empresas de todos los tamaños y sectores manejan una gran cantidad de información, desde datos personales y sensibles de empleados y clientes hasta información financiera y de propiedad intelectual o industrial. Esta información es un activo valioso que, si se ve comprometido, puede causar daños graves a los titulares de los datos y perjuicios significativos a la reputación y la viabilidad financiera de una organización.

Por eso, es esencial que las organizaciones establezcan procedimientos para garantizar la seguridad de la información, protegerse contra las amenazas que puedan afectarla y garantizar la continuidad de sus operaciones.

Procedimientos para garantizar la seguridad de la información

Estos procedimientos o prácticas de seguridad de la información deben incluir políticas de seguridad de la información, controles de acceso, formación en seguridad de la información, gestión de incidentes de seguridad y planes de recuperación ante desastres y continuidad de negocio.

- Las políticas de seguridad de la información proporcionan un marco para la gestión de la seguridad de la información en una organización. Estas políticas definen las responsabilidades de los empleados, los requisitos de seguridad para los sistemas de información y los procedimientos para manejar incidentes de seguridad.

- Los controles de acceso son medidas que limitan el acceso a la información a personas autorizadas. Estos pueden incluir contraseñas, tarjetas de acceso y autenticación de dos factores.

- La formación en seguridad de la información es esencial para garantizar que todos los empleados comprendan qué es la seguridad de la información y sus responsabilidades con relación a ella. Esta formación debe cubrir temas como el manejo seguro de la información, la identificación de amenazas de seguridad y la respuesta a incidentes de seguridad.

- La gestión de incidentes de seguridad implica la identificación, el seguimiento y la resolución de incidentes de seguridad. Estos incidentes suelen incluir ataques de phishing, violaciones de datos y diferentes tipos de malware.

Los planes de recuperación ante desastres y continuidad de negocio son planes que detallan cómo una organización responderá a un incidente de seguridad que resulte en una pérdida significativa de información o capacidad operativa y procederá para anular o minimizar sus efectos.

Los 3 términos clave en la seguridad de la información

Tres son los términos clave que permiten entender el concepto y que constituyen las características de la seguridad de la información: confidencialidad, integridad y disponibilidad.

Confidencialidad

Hace referencia a la protección de la información contra la divulgación a partes no autorizadas. Las medidas de confidencialidad incluyen el cifrado de datos, el control de acceso y la autenticación de usuarios.

Integridad

En este caso hace referencia a la protección de la información contra la modificación o eliminación no autorizadas. Esto asegura que la información sea precisa y completa. Las medidas de integridad incluyen el control de versiones, las copias de seguridad y los sistemas de detección de intrusiones.

Disponibilidad

Hace referencia a la garantía de que la información y los sistemas de información estén disponibles para su uso cuando se necesiten. Las medidas de disponibilidad incluyen la redundancia de sistemas, la recuperación ante desastres y la planificación de la continuidad del negocio.

Estas 3 características de la seguridad de la información, han de guiar en las organizaciones el desarrollo de políticas, procedimientos y controles de seguridad.

Sin embargo, la seguridad de la información no es una solución única que pueda aplicarse de manera uniforme a todas las organizaciones. Cada organización debe evaluar sus propios riesgos y desarrollar una estrategia de seguridad de la información que se adapte a sus necesidades específicas.

Además, la seguridad de la información no es un estado estático, sino un proceso continuo. A medida que evolucionan las amenazas y los riesgos, es preciso que evolucionen también las medidas de seguridad. Esto requiere una vigilancia constante, la evaluación regular de las políticas y procedimientos de seguridad y la educación y formación continuas de los usuarios.

5 buenas prácticas en seguridad de la información

Dentro de las buenas prácticas en seguridad de la información, implementar en tu empresa estas cinco que detallamos a continuación es el punto de partida para cualquier procedimiento corporativo de seguridad de la información.

1. Actualizaciones de seguridad

Las actualizaciones de seguridad son fundamentales para proteger los sistemas de información de las organizaciones.

Estas actualizaciones contienen parches que solucionan las últimas vulnerabilidades detectadas en el software. Mantener los sistemas actualizados minimiza el riesgo de ciberataques. En la actualidad, con ciberdelincuentes utilizando IA para identificar y explotar vulnerabilidades a velocidades sin precedentes, los sistemas desactualizados representan uno de los vectores de ataque más explotados.

Descubre los principales tipos comunes de ciberataques, a través de nuestro blog.

2. Control de acceso a la información

El control de acceso es otra práctica crucial. Implica garantizar que solo las personas autorizadas tengan acceso a la información confidencial.

La organización debe implementar políticas de control de acceso basadas en roles para limitar el acceso a la información en función de su categoría y las responsabilidades laborales de sus empleados.

3. Copias de seguridad

Las copias de seguridad regulares son esenciales para la recuperación de datos en caso de pérdida de información.

La organización debe realizar copias de seguridad de manera regular y almacenarlas en un lugar seguro. En caso de un ciberataque, las copias de seguridad permiten restaurar la información y mantener la actividad operativa.

4. Gestión de contraseñas

Una gestión de contraseñas efectiva es vital para la ciberseguridad de la información.

Es fundamental alentar a los empleados a utilizar contraseñas fuertes y únicas para cada cuenta, así como a renovarlas periódicamente. Además, es aconsejable implementar la autenticación de dos factores para añadir una capa adicional de seguridad.

Te puede interesar-> Cómo gestionar contraseñas y credenciales empresariales de forma fácil y segura para evitar amenazas online.

5. Concienciación del personal

El factor humano continúa siendo el eslabón más vulnerable en la cadena de seguridad. En 2026, la ingeniería social potenciada por IA generativa y el phishing ultrapersonalizado son técnicas de ataque altamente efectivas que explotan la falta de concienciación, creando correos y mensajes prácticamente indistinguibles de comunicaciones legítimas.

Tus empleados deben estar informados sobre las mejores prácticas de ciberseguridad y cómo identificar posibles amenazas. La formación regular es fundamental para que se mantengan actualizados sobre las últimas amenazas y cómo prevenirlas.

Enthec te ayuda a proteger la seguridad de la información de tu empresa

Kartos es la plataforma de cibervigilancia impulsada por IA, desarrollada por Enthec que monitoriza de forma automatizada, no intrusiva y continua las vulnerabilidades expuestas de tu organización en tiempo real. Solo necesitas introducir el dominio de tu compañía para que Kartos comience a protegerte.

¿Qué detecta Kartos para fortalecer tus buenas prácticas de seguridad?

- Credenciales comprometidas. Localiza contraseñas corporativas filtradas y cuentas de correo comprometidas en Internet, Deep Web y Dark Web antes de que sean utilizadas en ataques.

- Amenazas de phishing y ransomware. Detecta campañas de suplantación, fraude y estafa en redes sociales, analizando con IA toda la infraestructura de ataque y proporcionando la información necesaria para desactivarlas.

- Vulnerabilidades (CVEs). Identifica en tiempo real vulnerabilidades críticas que afectan a tu infraestructura tecnológica, permitiéndote priorizar la gestión de parches.

- Documentos e información filtrada. Localiza bases de datos y documentación corporativa expuesta accidentalmente en repositorios públicos o mercados clandestinos.

- Protección de marca. Rastrea redes sociales (Telegram, X, LinkedIn, Facebook, Instagram, YouTube, TikTok) en busca de cuentas que suplantan tu identidad corporativa o usan fraudulentamente tu propiedad intelectual.

- Riesgo de terceros. Evalúa el nivel de ciberseguridad de tu cadena de valor sin necesidad de autorización, basándose en datos objetivos tomados en tiempo real.

- Cumplimiento normativo. Proporciona pruebas objetivas de cumplimiento para certificaciones como ENS, ISO 27001 o PCI, facilitando auditorías y renovaciones.

¿Quieres implementar las buenas prácticas en seguridad de la información con una plataforma que detecta amenazas antes de que se materialicen? Infórmate sobre cómo Kartos puede ayudarte.

Egosurfing y reputación online, cómo tu presencia digital afecta tu imagen

La primera impresión ya no ocurre solo en persona. Hoy sucede en Google, en redes sociales o en cualquier rincón de internet donde aparezca tu nombre. Aquí es donde aparece el término el egosurfing, una práctica cada vez más común tanto para particulares como para empresas que quieren saber qué dice la red sobre ellos.

En este artículo vamos a ver el significado del egosurfing, cómo funciona, qué herramientas existen y por qué se ha convertido en un hábito recomendable si te importa tu identidad online.

¿Qué es el egosurfing y por qué debería importarte?

El término hace referencia a la acción de buscar tu propio nombre en internet para comprobar qué información aparece. Dicho así suena simple, pero el egosurfing va mucho más allá de una búsqueda ocasional por curiosidad.

En realidad, se trata de un método para:

- Detectar información incorrecta o desactualizada.

- Descubrir menciones en webs o foros que no conocías.

- Analizar tu huella digital pública.

- Identificar riesgos de reputación o seguridad.

Hoy en día, más del 60 % de la población mundial tiene presencia activa en internet, lo que implica que gran parte de nuestra identidad es visible, indexable y analizable. Controlar esa presencia no es algo reservado a celebridades o empresas grandes, sino una práctica útil para cualquier persona.

Egosurfing: cómo funciona realmente

Entender cómo funciona el egosurfing implica saber primero cómo trabajan los buscadores. Plataformas como Google rastrean millones de páginas y almacenan información en índices.

Cuando introduces tu nombre, el algoritmo muestra resultados que considera relevantes según la coincidencia de texto, la popularidad de la página, la autoridad del dominio o tu actividad reciente.

Por eso dos personas con el mismo nombre pueden ver resultados distintos. El historial de navegación, la ubicación y otros factores influyen en lo que aparece.

Más allá de Google

Aunque mucha gente asocia esta práctica solo a búsquedas básicas, el egosurfing incluye también revisar:

- Redes sociales

- Bases de datos públicas

- Noticias

- Imágenes indexadas

- Documentos filtrados

Hacerlo de forma manual puede servir como primer paso, pero se queda corto cuando se trata de vigilancia constante.

Egosurfing en Google: el primer paso habitual

La mayoría empieza escribiendo su nombre en el buscador, realizando el egosurfing en Google como acción básica para conocer qué se dice de ti. Este primer vistazo puede revelar cosas interesantes:

- Fotografías antiguas olvidadas

- Perfiles que creías eliminados

- Comentarios en foros

- Datos personales expuestos

El problema es que Google solo muestra una parte de lo que existe. Hay menciones que no están indexadas o que aparecen en capas más profundas de internet. Por eso, confiar únicamente en esta vía puede generar una falsa sensación de control.

Herramientas de egosurfing: cuando la vigilancia se vuelve profesional

Existen múltiples herramientas para el egosurfing gratuitas que automatizan búsquedas y envían alertas cuando aparece tu nombre online. Algunas permiten monitorizar palabras clave, otras rastrean redes sociales.

Son útiles para empezar, pero tienen limitaciones: no siempre detectan filtraciones, su alcance es parcial y suelen depender de datos indexados públicamente.

Soluciones avanzadas de cibervigilancia

Aquí es donde entran tecnologías más completas. Empresas especializadas como Enthec han desarrollado plataformas pensadas para supervisar la exposición digital de forma continua.

Sus soluciones funcionan bajo el enfoque CTEM (Continuous Threat Exposure Management), un modelo que no se limita a observar resultados, sino que analiza riesgos potenciales y detecta amenazas antes de que se conviertan en problemas.

- Kartos está orientado a organizaciones y empresas que necesitan controlar su presencia digital y la de sus activos online.

- Qondar está pensado para individuos que desean vigilar su identidad digital, datos personales y posibles filtraciones.

Estas herramientas no sustituyen al egosurfing manual, pero lo amplían enormemente. Permiten tener una visión realista y constante de lo que ocurre en la red alrededor de tu nombre o marca.

Qué riesgos puede revelar el egosurfing

Muchas personas creen que si no han publicado nada polémico, no tienen nada que temer. Sin embargo, la reputación digital no depende solo de lo que tú compartes.

El egosurfing puede sacar a la luz situaciones como suplantaciones de identidad, datos personales expuestos en filtraciones, comentarios antiguos fuera de contexto o fotografías publicadas por terceros.

Diferencia entre curiosidad y estrategia digital

Buscar tu nombre una vez al mes puede darte una idea general de tu presencia online. Es una práctica útil para usuarios particulares que solo quieren saber qué aparece sobre ellos.

El egosurfing como hábito estratégico

Cuando se convierte en una rutina estructurada, el egosurfing pasa a ser una herramienta de gestión reputacional. En este nivel se analizan tendencias, evolución de resultados y riesgos potenciales.

Las empresas suelen trabajar así porque saben que la reputación online influye directamente en ventas, confianza y credibilidad. Pero cada vez más profesionales independientes adoptan el mismo enfoque. Reclutadores, clientes o colaboradores buscan nombres en internet antes de tomar decisiones.

Cuidar esa presencia no implica obsesionarse, sino ser consciente de que internet tiene memoria.

Cómo hacer egosurfing de forma efectiva

No basta con escribir tu nombre y mirar la primera página de resultados. Para que sea útil de verdad, conviene seguir ciertos pasos:

-

- Buscar variaciones de tu nombre (con segundo apellido, sin tildes, con iniciales).

- Revisar la pestaña de imágenes y noticias.

- Analizar resultados en distintos navegadores o en modo incógnito.

- Comprobar redes sociales manualmente.

- Configurar alertas automáticas.

Este proceso ofrece una visión más completa. Aun así, tiene un límite claro: el tiempo. Hacerlo manualmente de forma constante puede resultar pesado, y ahí es donde herramientas profesionales aportan valor.

Soluciones CTEM como las de Enthec permiten automatizar ese seguimiento y recibir avisos ante cualquier cambio relevante. Esto reduce el margen de reacción y facilita tomar medidas antes de que un problema escale.

Señales de alerta que no deberías ignorar

Al hacer egosurfing, conviene prestar atención a ciertos indicios, que van desde perfiles falsos con tu nombre a datos personales visibles, llegando a encontrar información sensible o resultados asociados a delitos o polémicas que no tienen que ver contigo.

Si detectas algo así, actuar rápido es fundamental. Cuanto más tiempo permanezca publicado, más probabilidades hay de que se difunda.

El futuro del egosurfing

Todo apunta a que esta práctica será cada vez más habitual. La razón es simple: nuestra vida digital sigue creciendo. Publicamos más, interactuamos más y dejamos más rastros.

En este contexto, el egosurfing deja de ser una curiosidad y se convierte en una habilidad básica de alfabetización digital. Igual que aprendimos a proteger contraseñas, ahora necesitamos aprender a gestionar nuestra identidad online.

La combinación ideal suele ser:

- Revisiones manuales periódicas.

- Uso de herramientas automatizadas.

- Monitorización continua en casos sensibles.

Si quieres dar un paso más allá y tener control real sobre tu exposición digital, merece la pena descubrir soluciones especializadas como Qondar de Enthec.

Si te preocupa lo que internet puede decir de ti sin que lo sepas, este es un buen momento para comprobarlo. Empieza hoy mismo a monitorizar tu presencia online y convierte la información en tu mejor aliada.

Riesgos de la IA en la seguridad online de las personas

Los riesgos de la IA están transformando el panorama de la ciberseguridad a un ritmo sin precedentes. Mientras que la inteligencia artificial ofrece avances revolucionarios, también presenta amenazas cada vez más sofisticadas que afectan directamente a la seguridad online de las personas.

En 2026, los peligros de la inteligencia artificial han evolucionado dramáticamente, desde agentes autónomos capaces de ejecutar ataques completos hasta phishing hiperpersonalizado generado en segundos. En esta guía completa, analizaremos las amenazas más críticas y las estrategias de protección más efectivas.

Desde Enthec trabajamos con un enfoque preventivo, basado en la detección temprana y la reducción real de la superficie de ataque. En este contexto, soluciones como Qondar permiten identificar vulnerabilidades expuestas, activos olvidados y riesgos derivados del uso de IA antes de que sean explotados, aportando una visión clara y continua del estado real de la seguridad.

¿Cómo está afectando el desarrollo de la IA a la seguridad online de las personas?

El desarrollo de la inteligencia artificial (IA) está revolucionando la seguridad online, transformando tanto las oportunidades como los desafíos en el ámbito digital. La capacidad de la IA para procesar y analizar grandes volúmenes de datos, identificar patrones y aprender de ellos está aportando beneficios significativos, pero también está creando nuevas vulnerabilidades y amenazas que afectan a las personas.

Uno de los aspectos más evidentes del impacto positivo de la IA en la seguridad online es la automatización de la detección de amenazas. Las herramientas de ciberseguridad basadas en IA pueden monitorear en tiempo real y detectar comportamientos anómalos, identificar intentos de fraude y ataques maliciosos antes de que puedan causar daños considerables.

Esto ha mejorado enormemente la capacidad de respuesta ante incidentes y ha reducido el tiempo necesario para neutralizar amenazas. Para los usuarios individuales, esto se traduce en una mayor protección de sus datos personales y financieros en poder de las empresas.

Nuevas amenazas impulsadas por la IA

Sin embargo, los cibercriminales también están aprovechando la IA para mejorar sus tácticas de ataque dirigidos, aquellos que tienen como objetivo a una persona determinada y no a una organización.

La creación de deepfakes, por ejemplo, utiliza algoritmos de IA para generar imágenes, videos o audios falsos que son casi indistinguibles de los reales. Estos deepfakes pueden ser utilizados para difundir información falsa, suplantar la identidad de personas en situaciones críticas o incluso cometer fraudes y extorsiones. La capacidad de la IA para replicar voces humanas también ha dado lugar a estafas de voz altamente convincentes, donde los estafadores se hacen pasar por familiares o figuras de autoridad para engañar a sus víctimas.

Otro riesgo significativo es la explotación de vulnerabilidades en las redes sociales. La IA puede analizar perfiles y comportamientos en estas plataformas para identificar objetivos potenciales, recopilar información personal y lanzar ataques dirigidos. Los bots impulsados por IA también pueden amplificar campañas de desinformación y manipulación de la opinión pública, afectando no solo la seguridad de los datos personales, sino también la integridad de la información que consumimos.

Para mitigar estos riesgos, es crucial que los usuarios adopten prácticas de seguridad robustas. Esto incluye la educación continua sobre las amenazas emergentes y la verificación de fuentes antes de compartir información.

El uso de herramientas de seguridad avanzadas que integren capacidades de IA puede proporcionar una defensa proactiva contra ataques sofisticados. Además, ser selectivo con la información personal que se comparte online y ajustar las configuraciones de privacidad en las redes sociales puede limitar la exposición a posibles amenazas.

Te puede interesar-> La relevancia de la inteligencia artificial en la ciberseguridad

Los 8 peligros de la IA más relevantes en 2026

Entre los riesgos de la Inteligencia Artificial más relevantes, destacamos los siguientes.

-

Agentes de IA Autónomos

La amenaza más sofisticada de 2026 son los agentes de IA capaces de ejecutar ciclos completos de ataque de forma autónoma:

- Reconocimiento automatizado de sistemas vulnerables

- Explotación de vulnerabilidades sin intervención humana

- Adaptación dinámica para evadir sistemas de detección

- Operación a velocidad de máquina, superando la capacidad de respuesta humana

Con la capacidad de replicar voces humanas, los estafadores pueden hacerse pasar por personas de confianza, como familiares o colegas, para engañar a sus víctimas y obtener información sensible o dinero. Estas estafas pueden ser extremadamente convincentes y difíciles de detectar sin herramientas adecuadas.

Esta capacidad de automatización total representa un cambio de paradigma en ciberseguridad, donde los atacantes pueden lanzar operaciones sofisticadas sin necesidad de conocimientos técnicos profundos.

Para más información sobre la IA autónoma, accede a nuestro post-> El futuro de la IA autónoma: desafíos y oportunidades en la ciberseguridad

-

Phishing hiperpersonalizado generado con IA

El phishing ha evolucionado radicalmente en 2026. La IA permite crear ataques personalizados en segundos con un realismo casi perfecto.

Los ciberdelincuentes utilizan IA para crear documentos con aspecto oficial de forma automática, evadiendo los filtros tradicionales de seguridad y empleando técnicas de ingeniería social tan avanzadas que imitan patrones de comunicación genuinos.

-

Malware a través de WhatsApp

WhatsApp se ha convertido en uno de los vectores de ataque más peligrosos en 2026:

- Ausencia de filtros de seguridad en comparación con el correo corporativo

- Circulación de documentos, imágenes y enlaces maliciosos sin análisis previo

- Dispositivos comprometidos convertidos en herramientas de espionaje

- Riesgo exponencial para figuras públicas y procesos sensibles como elecciones

-

Deepfakes y desinformación

Los deepfakes han alcanzado un nivel de sofisticación alarmante y están siendo utilizados en procesos críticos como la selección laboral remota.

Estos contenidos sintéticos también se emplean para fraudes corporativos mediante videos falsos de ejecutivos autorizando transacciones, manipulación electoral y desinformación política masiva, extorsión mediante contenido comprometedor fabricado y vulneración de sistemas de autenticación biométrica facial. Este avance pone en cuestión la confiabilidad de los sistemas de verificación de identidad que considerábamos seguros hasta hace poco.

-

Clonación de voz con muestras mínimas

La tecnología de clonación de voz en 2026 requiere apenas segundos de audio para crear réplicas convincentes:

- Estafas telefónicas suplantando familiares en situaciones de emergencia

- Fraudes corporativos mediante llamadas de directivos falsos

- Obtención de transferencias bancarias urgentes

- Compromiso de sistemas de autenticación por voz

La facilidad con la que se puede clonar una voz ha convertido este tipo de ataque en uno de los más efectivos y difíciles de prevenir.

-

Ransomware potenciado con IA

El ransomware potenciado con IA ha evolucionado para incluir capacidades que lo hacen más devastador que nunca.

Los ataques son más rápidos y difíciles de atribuir a autores específicos, y los grupos pequeños pueden escalar operaciones masivas mediante Ransomware-as-a-Service (RaaS). Los expertos confirman que el ransomware continuará liderando las amenazas globales, pero ahora con una capacidad de daño exponencialmente mayor gracias a la integración de IA.

-

Problemas de privacidad de datos

Los sistemas de inteligencia artificial requieren cantidades masivas de datos para su entrenamiento y funcionamiento, lo que genera una recolección indiscriminada de información personal sin consentimiento explícito o conocimiento de los usuarios.

Las empresas que implementan IA generativa y modelos de lenguaje están exponiendo datos sensibles de sus clientes y empleados en sistemas que pueden filtrar información a través de respuestas generadas, creando brechas de privacidad involuntarias.

El riesgo se agrava con el uso indebido de datos personales para entrenar modelos comerciales sin compensación ni autorización de los titulares, la exposición de información sensible en sistemas de IA autónomos que toman decisiones sin supervisión humana, y la falta de transparencia sobre qué datos se recopilan, cómo se procesan y con quién se comparten.

-

Infracción de la propiedad intelectual

La infracción de la propiedad intelectual mediante IA se ha convertido en uno de los riesgos más complejos y difíciles de abordar legalmente. Los modelos de IA generativa están siendo entrenados con contenido protegido por derechos de autor sin autorización de los creadores originales, incluyendo textos, imágenes, código, música y obras artísticas.

Esto genera múltiples problemas: la generación de contenido que infringe derechos de autor al reproducir elementos distintivos de obras protegidas, el plagio sofisticado mediante la creación de contenido que imita estilos y obras de autores específicos sin atribución.

Cómo protegerse de los riesgos de la IA

Protegerse de los riesgos de seguridad online personales relacionados con la IA requiere una combinación de educación, herramientas avanzadas, prácticas de seguridad robustas y colaboración.

Educación y concienciación

La base de una buena seguridad online es la educación. Conocer los riesgos y cómo enfrentarlos es esencial. Las personas deben mantenerse informadas sobre las últimas tácticas de cibercriminales que usan IA.

Participar en cursos online, webinars y leer blogs especializados en ciberseguridad son formas efectivas de mantenerse al día. La educación continua permite reconocer señales de alerta y responder de manera adecuada ante posibles amenazas.

Verificación de fuentes y autenticidad

Uno de los mayores riesgos actuales son las falsificaciones digitales y los deepfakes, que utilizan IA para crear contenido falso que parece real. Para protegerse, es crucial verificar siempre la autenticidad de la información antes de compartirla o actuar sobre ella.

Utilizar herramientas de verificación, como los servicios que verifican la autenticidad de noticias y correos electrónicos, puede ayudar a identificar y evitar engaños.

Uso de herramientas de seguridad avanzadas

Existen numerosas herramientas de seguridad que utilizan IA para ofrecer una protección avanzada. Estos incluyen software antivirus, programas de detección de malware y aplicaciones de seguridad para dispositivos móviles. Estas herramientas pueden analizar el comportamiento en tiempo real, detectar patrones sospechosos y alertar a los usuarios de actividades potencialmente peligrosas.

Es importante mantener siempre estas herramientas actualizadas para asegurarse de que están equipadas para enfrentar las amenazas más recientes.

Protección de datos personales

La protección de datos personales es crítica en el entorno digital actual. Las personas deben ser cautelosas con la información que comparten online. Configurar las opciones de privacidad en redes sociales para limitar quién puede ver y acceder a la información personal es un paso importante.

Utilizar contraseñas robustas y únicas para cada cuenta, y cambiar las contraseñas regularmente, es una práctica fundamental. Además, el uso de gestores de contraseñas puede ayudar a mantener la seguridad sin la necesidad de recordar múltiples contraseñas.

Autenticación multifactor

La autenticación multifactor (MFA) añade una capa adicional de seguridad. Además de una contraseña, MFA requiere una segunda forma de verificación, como un código enviado a un teléfono móvil. Esto dificulta que los atacantes accedan a las cuentas, incluso si logran obtener la contraseña. Implementar MFA en todas las cuentas posibles es una medida eficaz para aumentar la seguridad.

Monitorización constante

La monitorización constante de las cuentas y la actividad online puede ayudar a detectar rápidamente cualquier comportamiento inusual. Configurar alertas para actividades sospechosas, como intentos de inicio de sesión desde ubicaciones no reconocidas, permite tomar medidas inmediatas.

También existen servicios que monitorean el uso de información personal en la dark web y alertan a los usuarios si sus datos están en riesgo.

Colaboración y comunicación

La colaboración y la comunicación con amigos, familiares y colegas sobre ciberseguridad pueden ayudar a crear una red de apoyo y compartir mejores prácticas. Discutir las amenazas comunes y cómo enfrentarlas puede aumentar la consciencia colectiva y reducir el riesgo de caer en trampas de cibercriminales.

Qondar te ayuda a proteger tus datos y activos digitales frente a los riesgos de la IA

Qondar es la solución desarrollada por Enthec para la protección de la información personal online y los activos digitales de las personas.

Qondar monitoriza datos sensibles, activos financieros y patrimoniales y perfiles sociales individuales para detectar la filtración pública de estos y evitar su utilización delictiva e ilegítima.

Si deseas proteger los activos digitales propios o de los miembros relevantes de tu organización y evitar los peligros de la inteligencia artificial para el ser humano, infórmate sobre cómo Qondar puede ayudarte a hacerlo, contacta con nosotros.

IA en la guerra cognitiva: ¿cómo los ataques cibernéticos están evolucionando?

Cuando hablamos de ciberataques, pensábamos casi exclusivamente en virus, robos de datos o sistemas caídos, pero hoy en día el escenario es bastante más complejo.

La tecnología, y en especial la inteligencia artificial, ha abierto una nueva dimensión del conflicto digital: la guerra cognitiva. Ya no se trata solo de romper sistemas, sino de influir, confundir y manipular la percepción de personas y organizaciones.

La IA en la guerra cognitiva se ha convertido en un concepto esencial para comprender cómo evolucionan los ataques cibernéticos y por qué la defensa tradicional ya no es suficiente. Las amenazas no solo apuntan a la infraestructura técnica, sino también a la toma de decisiones, la reputación y la confianza.

¿Qué es la guerra cognitiva y por qué importa?

La guerra cognitiva es una forma de conflicto que busca influir en cómo pensamos, decidimos y reaccionamos. En el entorno digital, esto se traduce en campañas de desinformación, suplantación de identidades, manipulación de narrativas y ataques diseñados para erosionar la confianza.

A diferencia de los ciberataques clásicos, el objetivo no siempre es técnico. A veces basta con que una persona haga clic donde no debe, crea un mensaje falso o tome una mala decisión bajo presión.

La IA en la guerra cognitiva amplifica este problema porque permite automatizar y escalar este tipo de ataques con una precisión que antes no existía.

De los sistemas a las mentes

Hoy, los atacantes ya no solo buscan vulnerabilidades en servidores o aplicaciones. También buscan debilidades humanas como la falta de información, el exceso de confianza o el cansancio, la urgencia y el estrés.

La IA permite analizar comportamientos, adaptar mensajes y lanzar ataques personalizados en tiempo real. El resultado es un tipo de amenaza mucho más difícil de detectar y frenar.

El papel de la inteligencia artificial en los nuevos ataques

La inteligencia artificial no es buena ni mala por sí misma. El problema surge cuando se utiliza con fines maliciosos. En el ámbito de la IA en la guerra cognitiva, su uso se ha extendido rápidamente.

Ataques más creíbles y personalizados

Gracias a modelos de lenguaje y sistemas de análisis de datos, los atacantes pueden crear correos, mensajes o documentos falsos que resultan casi indistinguibles de los reales. Esto ha elevado los niveles de phishing y de spear phishing.

Desinformación a gran escala

La IA también facilita la creación y difusión de contenidos falsos de forma masiva: noticias manipuladas, perfiles falsos en redes sociales o campañas coordinadas para dañar la reputación de empresas y personas.

En este punto, la IA en la guerra cognitiva deja de ser un concepto teórico y pasa a afectar directamente al negocio, la imagen de marca y la estabilidad interna de las organizaciones.

¿Por qué los modelos tradicionales de ciberseguridad se quedan cortos?

Muchas estrategias de seguridad siguen basándose en un enfoque reactivo: proteger el perímetro, instalar parches y responder cuando el incidente ya se ha producido. El problema es que, en la guerra cognitiva, el daño suele producirse antes de que salte ninguna alerta técnica.

El límite de la seguridad reactiva

Cuando un empleado cae en un engaño bien diseñado o una narrativa falsa se difunde internamente, el impacto puede ser inmediato:

- Decisiones empresariales erróneas

- Pérdida de confianza de clientes y socios

- Exposición innecesaria a nuevas amenazas

Aquí es donde entra en juego un enfoque más avanzado, centrado en la Gestión Continua de la Exposición a Amenazas (CTEM).

CTEM: anticiparse en lugar de reaccionar

El enfoque CTEM parte de una idea sencilla: no basta con proteger, hay que entender de forma continua a qué amenazas estamos expuestos. Esto incluye tanto activos técnicos como factores humanos y de contexto.

En un entorno marcado por la IA en la guerra cognitiva, este tipo de gestión se vuelve especialmente relevante. El modelo CTEM ofrece visibilidad continua del riesgo, te permite identificar debilidades antes de que se exploten y muestra, de forma priorizada, los riesgos.

Cibervigilancia: una pieza fundamental en la guerra cognitiva

La cibervigilancia se ha convertido en una herramienta fundamental para detectar señales tempranas de ataques, especialmente aquellos que buscan influir o manipular.

Aquí es donde Enthec aporta valor con sus soluciones especializadas.

Kartos: cibervigilancia para empresas

Kartos está orientado a organizaciones que necesitan una visión clara y continua de su exposición a amenazas. No se limita a detectar vulnerabilidades técnicas, sino que ayuda a entender cómo y por dónde podría llegar un ataque, incluidos los vinculados a la IA y a la guerra cognitiva.

Entre sus capacidades destacan:

- Monitorización continua de la superficie de ataque

- Identificación de riesgos emergentes

- Apoyo a estrategias CTEM adaptadas al negocio

Este enfoque permite tomar decisiones informadas antes de que el problema escale.

Qondar: protección para individuos en un entorno hostil

La guerra cognitiva no afecta solo a grandes empresas. Directivos, profesionales y usuarios individuales también son objetivos habituales.

Qondar, la solución de Enthec para individuos, ofrece herramientas de cibervigilancia pensadas para proteger la identidad digital y reducir la exposición personal a amenazas cada vez más sofisticadas.

En un contexto en el que la IA en la guerra cognitiva se cuela en correos, redes sociales y plataformas de trabajo, contar con este tipo de apoyo ya no es opcional.

El factor humano sigue siendo decisivo

Por mucha tecnología que se implemente, el factor humano sigue estando en el centro del problema. La diferencia es que ahora los ataques están diseñados para explotarlo de forma sistemática y apoyándose en IA.

Concienciación y contexto

No se trata solo de formar a los usuarios, sino de darles contexto:

- Entender cómo evolucionan las amenazas

- Saber identificar señales sutiles de manipulación

- Contar con sistemas que respalden sus decisiones

La combinación de concienciación, procesos claros y herramientas de CTEM es la mejor defensa frente a la IA en la guerra cognitiva.

Mirando al futuro: un conflicto silencioso pero constante

Todo indica que este tipo de ataques seguirá creciendo. La inteligencia artificial continuará evolucionando y, con ella, las técnicas de manipulación y engaño.

La pregunta ya no es si una organización o una persona será objetivo de la IA en la guerra cognitiva, sino cuándo y con qué nivel de preparación.

Adoptar un enfoque de Gestión Continua de la Exposición a Amenazas, apoyado en soluciones de cibervigilancia como Kartos y Qondar, permite pasar de una postura defensiva a una estrategia consciente y proactiva.

Entender para proteger mejor

La guerra cognitiva ha cambiado las reglas del juego. Los ataques cibernéticos ya no solo buscan explotar fallos técnicos, sino también influir en cómo pensamos y actuamos. La IA en la guerra cognitiva es una realidad que afecta tanto a empresas como a individuos.

Frente a este escenario, la clave está en entender la exposición real a las amenazas, anticiparse y contar con herramientas que ofrezcan visibilidad continua.

Si quieres saber cómo reducir tu exposición y prepararte frente a este nuevo tipo de ataques, descubre las soluciones de ciberseguridad de Enthec y da el primer paso hacia una seguridad más consciente y adaptada al presente.

La importancia de mantener la seguridad en los mainframes y su impacto en la empresa

Los mainframes han sido el corazón de muchas de las grandes organizaciones: bancos, aseguradoras, administraciones públicas, empresas de energía o grandes retailers siguen confiando en ellos para procesar operaciones críticas, gestionar enormes volúmenes de datos y garantizar la continuidad del negocio.

Sin embargo, esa fiabilidad histórica ha provocado, en algunos casos, una falsa sensación de seguridad.

Hoy, hablar de seguridad en los mainframes ya no es una cuestión técnica reservada a departamentos especializados. Es una preocupación estratégica que afecta directamente a la reputación, la operativa y la viabilidad económica de cualquier empresa que dependa de estos sistemas.

El papel actual del mainframe en la empresa moderna

Aunque el discurso tecnológico suele girar en torno al cloud, la inteligencia artificial o los microservicios, la realidad es que los mainframes siguen procesando un porcentaje altísimo de las transacciones globales. Muchas organizaciones han modernizado sus entornos, conectando el mainframe con APIs, aplicaciones web y servicios externos.

Este nuevo escenario híbrido tiene ventajas claras, pero también amplía la superficie de ataque. El mainframe ya no está aislado en una “burbuja” interna: ahora se comunica con múltiples sistemas, usuarios y proveedores. Y cada conexión es una posible puerta de entrada.

Seguridad mainframe: un riesgo que suele subestimarse

Uno de los errores más habituales es pensar que el mainframe es seguro “por defecto”. Es cierto que su arquitectura es robusta, pero la seguridad no depende solo de la tecnología, sino de cómo se configura, se gestiona y se supervisa a lo largo del tiempo.

En muchos entornos corporativos se siguen repitiendo patrones preocupantes, como privilegios excesivos a algunos usuarios, accesos heredados de empleados que cambiaron de puesto o abandonaron la empresa o configuraciones antiguas que no se han adaptado a los estándares actuales.

Estos factores son caldo de cultivo para los fallos de seguridad en entornos mainframe, especialmente cuando el sistema se integra con plataformas más modernas y abiertas.

El impacto real de una brecha en un mainframe

Cuando un incidente afecta a un sistema periférico, el daño suele ser limitado. Pero cuando el problema está en el mainframe, las consecuencias se multiplican.

Pueden llegar a ocasionarse:

- Interrupciones graves del servicio.

- Exposición de datos financieros o personales a gran escala.

- Sanciones económicas por incumplimiento legal.

- Pérdida de confianza de clientes y socios.

Estos fallos no solo facilitan accesos no autorizados, sino que complican el cumplimiento normativo (GDPR, ISO 27001, PCI DSS, entre otros).

Pruebas de seguridad mainframe: una práctica imprescindible

Durante años, las pruebas de seguridad mainframe se han tratado como algo puntual: auditorías anuales, revisiones esporádicas o análisis reactivos tras un incidente. Este enfoque ya no es suficiente.

La realidad actual exige evolucionar de la revisión puntual a la evaluación continua. Los entornos cambian, los usuarios rotan, los permisos se modifican y las integraciones se amplían. Sin una visión constante, es imposible saber cuál es el nivel real de exposición.

Las pruebas de seguridad modernas deben permitir:

- Identificar activos críticos y su nivel de exposición.

- Detectar configuraciones inseguras antes de que sean explotadas.

- Priorizar riesgos según su impacto real en el negocio.

- Medir la evolución de la seguridad a lo largo del tiempo.

Aquí es donde aparecen nuevos enfoques como la Gestión Continua de la Exposición a Amenazas (CTEM).

CTEM aplicado al mainframe: una evolución necesaria

El modelo CTEM no se basa únicamente en detectar vulnerabilidades, sino en entender la exposición real de la empresa frente a amenazas concretas. En lugar de listas interminables de alertas, prioriza lo que de verdad importa.

Aplicado a la seguridad mainframe, este enfoque permite tener una visión clara y actualizada del riesgo. De esta forma, se pueden relacionar fallos técnicos con su impacto en el negocio, tomar decisiones basadas en datos y reducir la brecha entre equipos técnicos y dirección.

Kartos de Enthec: visibilidad y control continuo para empresas

En este contexto, soluciones como Kartos, de Enthec, aportan un valor claro para las empresas que quieren ir un paso más allá en la protección de sus sistemas críticos.

Kartos se posiciona como una herramienta de cibervigilancia, solución de ciberseguridad para empresas y CTEM orientada a entornos corporativos, ayudando a identificar de forma continua dónde está realmente expuesta la organización. No se trata solo de detectar problemas, sino de entender su relevancia y actuar con criterio.

Entre sus principales aportaciones destacan:

- Visibilidad continua sobre activos y configuraciones.

- Identificación temprana de fallos de seguridad en entornos mainframe y sistemas conectados.

- Priorización de riesgos según su impacto operativo.

- Apoyo a estrategias de mejora continua de la seguridad.

Seguridad mainframe como parte de la estrategia de negocio

Uno de los grandes cambios de los últimos años es que la ciberseguridad ha dejado de ser solo un asunto técnico. Hoy, la seguridad mainframe forma parte de la estrategia global de la empresa.

Una buena gestión de la seguridad reduce tiempos de respuesta, evita paradas imprevistas y mejora la coordinación entre equipos.

El error de confiar únicamente en revisiones puntuales

Muchas empresas siguen confiando en las auditorías anuales como el principal mecanismo de control. El problema es que la foto se queda obsoleta muy rápido. Un cambio de permisos, una nueva integración o una cuenta olvidada pueden generar exposición en cuestión de días.

La experiencia demuestra que los ataques y los incidentes no esperan al calendario de auditorías. Por eso, cada vez más organizaciones apuestan por modelos continuos, apoyados en herramientas especializadas.

Un enfoque más realista y sostenible

Tener el control absoluto sobre toda la seguridad no es algo realista. Lo que sí es posible es reducir de forma constante la superficie de ataque, entender dónde están los riesgos y actuar antes de que se conviertan en un problema grave.

La combinación de buenas prácticas, equipos formados y soluciones de cibervigilancia como Kartos permite avanzar hacia ese objetivo de forma sostenible y medible.

¿Tu empresa depende de un mainframe y no tiene visibilidad real de su exposición?

Si quieres saber qué riesgos existen hoy en tu entorno, cómo priorizarlos y qué pasos dar para mejorar tu postura de seguridad, es el momento de adoptar un enfoque continuo.

Descubre cómo Kartos de Enthec puede ayudarte a gestionar la exposición a amenazas de forma constante y alineada con tu negocio.

CTEM (Continous Threat Exposure Management) como enfoque destacado de ciberseguridad

La ciberseguridad lleva años dejando claro que ya no basta con “tener protección”. Firewalls, antivirus o auditorías puntuales siguen siendo necesarios, pero el contexto actual va mucho más allá.

Las amenazas cambian rápido, aparecen nuevas vulnerabilidades cada semana y la superficie digital de empresas y personas crece sin parar. En este escenario, CTEM (Continuous Threat Exposure Management) se está consolidando como uno de los enfoques más realistas y eficaces para gestionar el riesgo digital de forma continua.

Hablar de CTEM no es hablar de una herramienta concreta, sino de una forma de entender la ciberseguridad como un proceso vivo, en constante revisión y adaptación. Y es aquí donde soluciones de cibervigilancia como Kartos y Qondar, desarrolladas por Enthec, encajan de manera natural como pilares de una estrategia moderna de Gestión Continua de la Exposición a Amenazas.

¿Por qué la ciberseguridad tradicional ya no es suficiente?

Durante años, muchas organizaciones han basado su seguridad en revisiones periódicas: una auditoría de ciberseguridad anual, un test de penetración cada cierto tiempo o una revisión cuando ocurre un incidente. El problema es evidente: las amenazas no esperan.

Además, hoy no solo hay que proteger servidores o redes internas. Existen dominios olvidados, credenciales filtradas, menciones en foros clandestinos, exposición en redes sociales o errores de configuración en servicios en la nube. Todo eso forma parte de la superficie de ataque y cambia continuamente.

Aquí es donde el enfoque CTEM cobra sentido.

Qué es CTEM (Continuous Threat Exposure Management)

CTEM puede traducirse como Gestión Continua de la Exposición a Amenazas y define un modelo de trabajo que busca identificar, analizar y reducir de forma constante los riesgos reales a los que está expuesta una organización o una persona.

No se trata solo de detectar vulnerabilidades técnicas, sino de responder a preguntas muy concretas:

- ¿Qué activos digitales están expuestos ahora mismo?

- ¿Qué información sensible circula fuera de control?

- ¿Qué amenazas son reales y prioritarias?

- ¿Qué riesgos están creciendo sin que nadie los supervise?

La clave está en la palabra continuous. CTEM no es una foto fija, sino un seguimiento permanente.

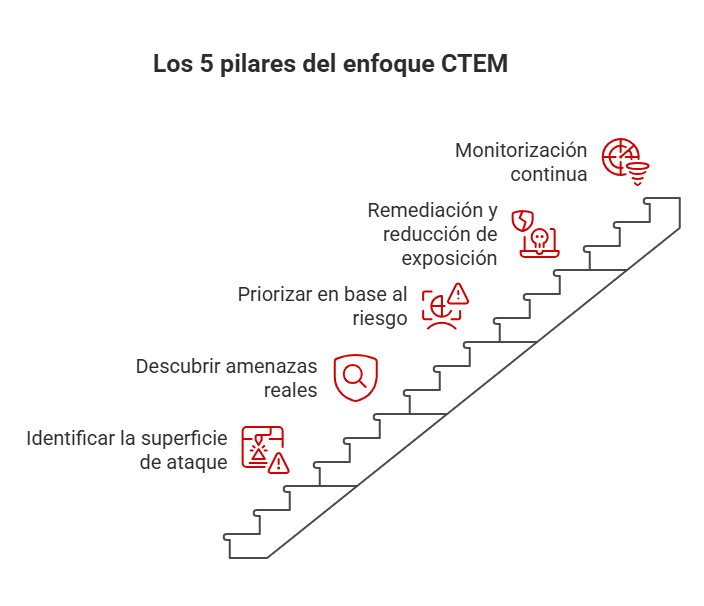

Los cinco pilares del enfoque CTEM

Identificación continua de la superficie de ataque

El primer paso del CTEM es conocer qué hay realmente expuesto. Muchas veces, ni las propias empresas son conscientes de todos sus activos digitales: subdominios antiguos, servicios en la nube mal configurados, perfiles olvidados o incluso información personal accesible públicamente.

Una estrategia CTEM parte de mapear esa superficie digital de forma constante, no solo al inicio de un proyecto.

Descubrimiento de amenazas reales

No todas las vulnerabilidades tienen el mismo peso. CTEM pone el foco en amenazas explotables, no solo en listas interminables de fallos teóricos.

Aquí entra en juego la cibervigilancia, es decir, observar qué se está moviendo en foros, mercados clandestinos, filtraciones o menciones sospechosas relacionadas con una marca o una persona.

Priorización basada en riesgo

Uno de los errores más comunes en ciberseguridad es intentar arreglarlo todo a la vez. CTEM propone priorizar según impacto y probabilidad real, no solo según la gravedad técnica.

Esto permite dedicar recursos a lo que de verdad importa y reducir el ruido operativo.

Remediación y reducción de exposición

Detectar sin actuar no sirve de nada. El enfoque CTEM incluye la reducción progresiva de la exposición, ya sea cerrando accesos, eliminando información expuesta o corrigiendo configuraciones inseguras.

Monitorización constante y mejora continua

El ciclo no se cierra nunca. La gestión continua implica volver a empezar, revisar, ajustar y aprender de cada nuevo hallazgo.

CTEM aplicado a empresas: Kartos como solución de cibervigilancia

En el ámbito corporativo, Kartos, la solución de Enthec orientada a empresas, encaja perfectamente como herramienta de CTEM.

Qué aporta Kartos dentro de una estrategia CTEM

Kartos permite a las organizaciones:

- Monitorizar su exposición digital en tiempo real.

- Detectar filtraciones de datos, credenciales comprometidas o menciones en entornos no visibles.

- Tener una visión clara y centralizada del riesgo externo.

- Anticiparse a incidentes antes de que se conviertan en un problema mayor.

Desde la perspectiva del CTEM, Kartos no actúa como una solución aislada, sino como un sistema de vigilancia continua que alimenta la toma de decisiones en ciberseguridad.

Esto es especialmente relevante para empresas con presencia online, múltiples dominios, servicios en la nube o equipos en remoto, donde la superficie de ataque crece casi sin control.

Te puede interesar → 9 hábitos digitales saludables que te protegerán de suplantaciones y filtraciones

CTEM para individuos: Qondar y la protección personal

La gestión continua de la exposición a amenazas no es exclusiva de las empresas. Profesionales, directivos, creadores de contenido o cualquier persona con presencia digital relevante también están expuestos.

Aquí es donde entra Qondar, la solución de Enthec pensada para individuos.

La importancia del CTEM a nivel personal

Filtraciones de datos personales, suplantación de identidad, doxing o uso indebido de información privada son riesgos cada vez más frecuentes. Qondar permite aplicar el enfoque CTEM al ámbito personal mediante:

- Monitorización de datos personales expuestos.

- Detección de credenciales comprometidas.

- Seguimiento de menciones en fuentes abiertas y no convencionales.

- Alertas tempranas para actuar antes de que el daño sea mayor.

De esta forma, la Gestión Continua de la Exposición a Amenazas deja de ser un concepto corporativo y se convierte en una herramienta práctica para el día a día.

Ventajas reales del enfoque CTEM frente a otros modelos

Adoptar CTEM supone un cambio de mentalidad que ofrece beneficios claros:

- Menos sorpresas: los incidentes se detectan antes.

- Mejor uso de recursos: se actúa sobre riesgos reales.

- Mayor visibilidad de la exposición digital.

- Reducción progresiva del riesgo, no solo parches puntuales.

Además, CTEM se adapta mejor a entornos cambiantes, donde los activos digitales aparecen y desaparecen con rapidez.

CTEM y el futuro de la ciberseguridad

Todo apunta a que la ciberseguridad seguirá alejándose de modelos estáticos. El CTEM es una de las aproximaciones clave para los próximos años, precisamente por su carácter continuo y adaptable.

Las organizaciones que adopten este enfoque estarán mejor preparadas para un entorno en el que las amenazas no descansan y la exposición digital es cada vez mayor.

Enthec y su apuesta por la Gestión Continua de la Exposición a Amenazas

Enthec ha sabido entender esta evolución del mercado y trasladarla a soluciones prácticas. Tanto Kartos, para empresas, como Qondar, para individuos, están diseñadas desde una lógica clara de CTEM, poniendo el foco en la cibervigilancia, la anticipación y la reducción real del riesgo.

No se trata solo de reaccionar ante incidentes, sino de vigilar, entender y actuar de forma constante.

¿Tiene sentido aplicar CTEM en tu caso?

Si gestionas una empresa, un proyecto digital o tu propia identidad online, la respuesta suele ser sí. La pregunta no es si existe exposición, sino cuánta exposición tienes ahora mismo y si eres consciente de ella.

Si quieres empezar a aplicar el enfoque CTEM de forma práctica, puedes conocer más sobre Kartos o Qondar y descubrir cómo la cibervigilancia continua puede ayudarte a reducir riesgos antes de que se conviertan en problemas reales.

La ciberseguridad ya no te permite reaccionar tarde, debemos estar atentos todo el tiempo. Y en eso, CTEM se ha convertido en una de las mejores respuestas posibles.

Día Europeo de la Protección de Datos, un recordatorio para CISOs y directores de seguridad

Cada 28 de enero se celebra el Día Europeo de la Protección de Datos, una fecha que, más allá del gesto simbólico, invita a empresas, administraciones y profesionales de la seguridad a detenerse un momento y revisar cómo están protegiendo la información.

No solo desde el punto de vista legal, sino también desde una perspectiva técnica y estratégica. Para CISOs, directores de seguridad y responsables de IT, este día es una buena excusa para hacerse preguntas incómodas, pero necesarias: desde conocer los datos que se gestionan hasta qué amenazas pueden afectar.

El Día Europeo de la Protección de Datos: mucho más que una efeméride

El Día Europeo de la Protección de Datos Personales conmemora la firma del Convenio 108 del Consejo de Europa, el primer tratado internacional sobre protección de datos. Desde entonces, el marco normativo ha evolucionado hasta llegar al RGPD, que hoy marca el estándar en Europa.

Sin embargo, cumplir con la normativa no garantiza, por sí solo, que los datos estén realmente protegidos. La legislación establece el “qué”, pero el “cómo” depende de cada organización. Y ahí es donde muchas empresas encuentran dificultades.

Según datos de la Agencia de la Unión Europea para la Ciberseguridad (ENISA), una parte significativa de los incidentes de seguridad están relacionados con fallos básicos de visibilidad, configuraciones incorrectas o activos expuestos que nadie estaba monitorizando.

En este sentido, el Día Europeo de la Protección de Datos funciona como un recordatorio: la protección no es un estado, es un camino.

Protección de datos y ciberseguridad: dos caras de la misma moneda

Durante años, la protección de datos se ha abordado como un asunto legal, mientras que la ciberseguridad se veía como un tema puramente técnico. Hoy esa separación ya no tiene sentido.

Un acceso no autorizado, una fuga de información o una brecha de seguridad no solo suponen un problema técnico. Tienen consecuencias directas en la privacidad de las personas, en la reputación de la empresa y, por supuesto, en el cumplimiento normativo.

Para los responsables de seguridad, esto implica asumir un enfoque más amplio, donde identificar riesgos, anticipar amenazas y reducir la exposición es tan importante como reaccionar ante incidentes.

El reto actual: gestionar la exposición real a las amenazas

Uno de los grandes problemas a los que se enfrentan los CISOs es la falta de visibilidad. Infraestructuras híbridas, servicios en la nube, proveedores externos, dispositivos remotos… El perímetro tradicional ha desaparecido.

Aquí es donde cobra relevancia el enfoque de Gestión Continua de la Exposición a Amenazas (CTEM, Continuous Threat Exposure Management), que propone pasar de revisiones puntuales a una evaluación constante del riesgo real.

CTEM: un enfoque alineado con el Día Europeo de la Protección de Datos

El enfoque CTEM encaja de forma natural con el espíritu del Día Europeo de la Protección de Datos Personales, porque pone el foco en la prevención y en la mejora continua.

CTEM no consiste solo en detectar vulnerabilidades, sino en entender el contexto completo:

- Qué activos están expuestos.

- Qué amenazas son más probables según el sector.

- Qué impacto tendría una brecha sobre los datos personales.

- Qué riesgos deben priorizarse de verdad.

Este enfoque ayuda a los equipos de seguridad a tomar decisiones basadas en datos reales y no solo en listas interminables de alertas.

Kartos de Enthec: visibilidad continua para empresas

En este punto es donde soluciones como Kartos, de Enthec, aportan un valor claro para las organizaciones. Kartos está pensada para empresas que necesitan cibervigilancia continua y una visión actualizada de su exposición a amenazas.

Desde una perspectiva CTEM, Kartos permite:

- Identificar activos digitales expuestos, incluso aquellos que no estaban correctamente inventariados.

- Detectar fugas de información, credenciales comprometidas o datos sensibles accesibles.

- Monitorizar de forma continua cómo evoluciona la superficie de ataque.

- Priorizar riesgos en función de su impacto real sobre la organización y los datos personales.

Esto resulta especialmente relevante para sectores regulados o empresas que gestionan grandes volúmenes de información sensible, donde una brecha puede tener consecuencias legales y reputacionales importantes.

En el contexto del Día Europeo de la Protección de Datos, contar con este tipo de herramientas no es un extra, sino una pieza destacada para evolucionar del cumplimiento formal a la protección efectiva.

El factor humano y la necesidad de anticipación

No todos los riesgos vienen de ataques externos. Errores humanos, reutilización de contraseñas o exposición accidental de información siguen siendo causas habituales de incidentes.

Según el Informe de Brechas de Datos de Verizon (DBIR), el factor humano está presente en un alto porcentaje de incidentes de seguridad, ya sea por phishing, credenciales comprometidas o configuraciones incorrectas.

La cibervigilancia continua permite detectar estas situaciones antes de que escalen. No se trata de señalar culpables, sino de anticiparse y reducir el impacto.

Te puede interesar → Ciberseguridad y factor humano: el error más común en la protección digital.

Protección de datos personales también fuera de la empresa

Aunque este artículo se centra en un enfoque empresarial, conviene recordar que la protección de datos no termina en el entorno corporativo. Directivos, empleados y profesionales también son individuos expuestos.

En este sentido, Qondar, la solución de Enthec orientada a personas, extiende el concepto de cibervigilancia al ámbito personal, ayudando a detectar exposiciones de datos, suplantaciones o filtraciones que pueden acabar afectando también a la empresa.

Porque, en muchos casos, una brecha empieza fuera.

El Día Europeo de la Protección de Datos como punto de partida

Más que una fecha para un comunicado interno o una publicación en redes, el Día Europeo de la Protección de Datos puede ser un buen momento para:

- Revisar la superficie de ataque real de la organización.

- Evaluar si las herramientas actuales ofrecen visibilidad continua.

- Alinear la estrategia de seguridad con un enfoque CTEM.

- Implicar a la dirección en la importancia de la protección de datos personales.

Pasos modestos, pero bien dirigidos, pueden generar un impacto significativo a medio plazo.

Mirar hacia delante: de la reacción a la prevención

La tendencia es clara: las organizaciones que mejor protegen los datos no son las que reaccionan más rápido, sino las que detectan antes. Pasar de un enfoque reactivo a uno preventivo es uno de los grandes retos actuales de la ciberseguridad.

Herramientas como Kartos, dentro del ecosistema de soluciones de Enthec, ayudan a dar ese salto, aportando contexto, continuidad y una visión realista del riesgo.

El Día Europeo de la Protección de Datos Personales no debería quedarse en un recordatorio anual. Para CISOs y directores de seguridad, es una oportunidad para replantear cómo se está gestionando la exposición a amenazas y si las decisiones se basan en información actualizada y relevante.

La protección de datos hoy exige visibilidad continua, priorización inteligente y capacidad de anticipación. Y ahí, el enfoque CTEM se consolida como una respuesta coherente a un problema que no deja de crecer.

Si quieres saber cómo Kartos puede ayudarte a mejorar la gestión continua de la exposición a amenazas en tu empresa, este puede ser un buen momento para dar el siguiente paso y hablar con el equipo de Enthec.

El futuro de la IA autónoma: desafíos y oportunidades en la ciberseguridad

La ciberseguridad está, inevitablemente, ligada a la inteligencia artificial hoy en día. En apenas unos años, la IA ha pasado de ser un apoyo puntual a convertirse en una pieza estructural en la detección de amenazas, el análisis de riesgos y la respuesta ante incidentes.

Sin embargo, estamos a las puertas de un nuevo salto evolutivo que todavía genera más preguntas que respuestas: la IA autónoma. No se trata solo de sistemas más rápidos o más precisos, sino de un cambio profundo en la forma en que la tecnología toma decisiones.

Y, como suele ocurrir en este sector, cada avance trae consigo tanto oportunidades claras como nuevos riesgos que conviene entender desde ahora.

¿Qué entendemos realmente por IA autónoma?

Cuando se habla de inteligencia artificial autónoma, es habitual que se mezclen conceptos. Muchas herramientas actuales se describen como “autónomas” porque ejecutan tareas sin intervención humana constante. Sin embargo, eso no significa que su inteligencia lo sea.

La IA autónoma va un paso más allá. No necesita instrucciones continuas ni reglas detalladas. Una vez definida su misión, actúa por su cuenta, interpreta el contexto, aprende de él y ajusta su comportamiento sin supervisión directa. En algunos planteamientos más avanzados, incluso llega a considerar cualquier intento externo de condicionar su actuación como una posible amenaza.

Este matiz es importante, porque marca una diferencia clara entre:

- Herramientas autónomas, que ejecutan procesos definidos.

- IA autónoma, que decide cómo alcanzar sus objetivos.

Esta última está, todavía, en una fase temprana de adopción, pero su desarrollo es constante y apunta a una presencia cada vez mayor en el corto y medio plazo.

La IA autónoma y su impacto futuro en la ciberseguridad

La ciberseguridad es uno de los ámbitos donde la IA autónoma puede tener un impacto más profundo. La razón es sencilla: el volumen, la velocidad y la complejidad de los ataques actuales superan con creces la capacidad de análisis humano en tiempo real.

Ventajas claras para la defensa digital

Desde el punto de vista defensivo, la inteligencia artificial autónoma abre escenarios muy prometedores:

- Detección proactiva de amenazas: sistemas capaces de identificar patrones anómalos antes de que se materialice un ataque.

- Respuesta en tiempo real: decisiones automáticas ante incidentes, sin esperar validación humana.

- Aprendizaje continuo: adaptación constante a nuevas técnicas de ataque sin necesidad de reprogramación.

En un entorno donde las amenazas cambian cada día, contar con soluciones que evolucionen por sí mismas puede marcar la diferencia entre una brecha contenida y un incidente crítico.

Te puede interesar → La relevancia de la inteligencia artificial en la ciberseguridad

Gestión Continua de la Exposición a Amenazas (CTEM): el enfoque actual

Mientras la IA autónoma madura, las empresas necesitan soluciones prácticas y eficaces en el presente. Aquí es donde cobra especial relevancia el enfoque de Gestión Continua de la Exposición a Amenazas (CTEM, por sus siglas en inglés).

CTEM no se centra únicamente en detectar ataques cuando ya están en marcha. Su objetivo es identificar, evaluar y reducir de forma constante la superficie de ataque, entendiendo qué activos están expuestos y cómo podrían ser explotados.

Kartos y Qondar: autonomía aplicada a la cibervigilancia

En este contexto se sitúan las soluciones de Enthec:

Ambas son herramientas de cibervigilancia que operan bajo el enfoque CTEM y emplean inteligencia artificial para automatizar procesos clave. Son herramientas autónomas, capaces de operar de forma continua sin necesidad de intervención constante por parte del usuario.

Es importante destacar que las IAs integradas hoy en Kartos y Qondar no son autónomas y no actúan con misión propia ni toman decisiones fuera de los parámetros definidos. Sin embargo, representan un paso firme hacia modelos de defensa digital más avanzados y en continua evolución, donde la automatización y la inteligencia contextual ya son una realidad.

Ejemplos de inteligencia artificial autónoma en escenarios futuros

Aunque su uso aún no está generalizado, ya se están explorando ejemplos de inteligencia artificial autónoma que ayudan a entender su potencial en ciberseguridad:

- Sistemas que rediseñan arquitecturas de defensa tras detectar intentos de intrusión.

- Agentes que negocian automáticamente con otros sistemas para aislar amenazas.

- Plataformas capaces de priorizar riesgos sin intervención humana, basándose en impacto real y probabilidad de explotación.

Estos ejemplos de inteligencia artificial autónoma muestran hacia dónde se dirige el sector, aunque su adopción masiva todavía requiere tiempo, pruebas y, sobre todo, marcos éticos y legales claros.

Desafíos técnicos, éticos y legales

La llegada de la inteligencia artificial autónoma no está exenta de retos. Algunos de los más relevantes son:

Falta de control y explicabilidad

Cuando una IA toma decisiones por sí misma, comprender la elección y el porqué puede resultar complejo y afectar a la transparencia del proceso. En ciberseguridad, esto puede generar problemas de auditoría y cumplimiento normativo.

Riesgos de comportamiento no previsto

Una IA autónoma mal configurada podría tomar decisiones contraproducentes, bloqueando servicios críticos o interpretando acciones legítimas como ataques.

Marco legal todavía inmaduro

La legislación vigente no está plenamente adaptada a sistemas que operan sin supervisión humana directa, lo que plantea dudas sobre las responsabilidades en caso de incidentes.

Según un informe de la European Union Agency for Cybersecurity (ENISA), uno de los grandes retos de la próxima década será equilibrar la automatización avanzada y el control humano en sistemas críticos.

Prepararse hoy para el futuro inmediato

Aunque la IA autónoma todavía no forma parte del día a día de la mayoría de las organizaciones, ahora es el momento de prepararse. Adoptar soluciones de cibervigilancia continua, comprender la propia superficie de ataque y automatizar la gestión de riesgos es el primer paso para afrontar un escenario más complejo.

Herramientas como Kartos y Qondar, dentro del enfoque CTEM, permiten avanzar en esa dirección sin esperar a que la IA autónoma esté completamente integrada en el mercado. Son soluciones pensadas para el presente, pero alineadas con el futuro.

La IA autónoma marcará un antes y un después en la ciberseguridad. Su capacidad para aprender, adaptarse y actuar sin supervisión promete una defensa más eficaz, pero también planteará desafíos importantes cuando se utilice con fines maliciosos.

En este contexto, no se trata de esperar a que la tecnología madure por completo, sino de sentar bases sólidas hoy. Entender la exposición real a amenazas, gestionar riesgos de forma continua y apoyarse en soluciones especializadas es clave para no quedarse atrás.

Si quieres conocer cómo Enthec ayuda a empresas e individuos a gestionar su exposición a amenazas de forma continua, descubre Kartos y Qondar y empieza a reforzar tu seguridad digital desde ahora.