Servicios de seguridad gestionados (MSS): Características y beneficios

La ciberseguridad se ha convertido en un aspecto crítico para cualquier organización. Las amenazas evolucionan con rapidez, los atacantes automatizan procesos y las superficies de exposición se amplían a medida que las empresas incorporan nuevos sistemas y herramientas.

En este contexto, los MSS, servicios de seguridad gestionados o managed security services, se han consolidado como una opción eficaz para reforzar la protección digital sin exigir a las compañías recursos internos imposibles de mantener.

Antes de profundizar en qué aportan los MSS y por qué están tan presentes en las estrategias de seguridad modernas, merece la pena detenerse en una herramienta que complementa perfectamente este modelo: Kartos, la solución de Enthec diseñada para empresas que necesitan una visibilidad constante y realista de su exposición externa. Esta herramienta se enmarca dentro de la filosofía CTEM, es decir, un enfoque que analiza de forma continua la superficie de ataque, identifica riesgos reales y permite priorizar esfuerzos.

En un momento en el que la mayoría de incidentes se desencadenan por vulnerabilidades conocidas o malas configuraciones, disponer de esta visión resulta decisivo para cualquier estrategia de seguridad, incluida la basada en MSS.

¿Qué son exactamente los servicios de seguridad gestionados (MSS)?

Los MSS son servicios externalizados que ofrecen proveedores especializados para monitorizar, gestionar y mejorar la seguridad de una organización de manera continua. Aunque cada proveedor puede tener su propio catálogo, la esencia es la misma: aportar conocimiento experto, herramientas avanzadas y un seguimiento constante.

Un enfoque que libera carga interna

Muchas empresas no disponen de personal específico en ciberseguridad o, si lo tienen, está centrado en tareas operativas del día a día. Los equipos internos suelen verse desbordados por tareas como:

- Analizar alertas que no dejan de crecer.

- Revisar configuraciones de seguridad en varios sistemas.

- Priorizar vulnerabilidades que cambian cada semana.

- Seguir las nuevas amenazas en tendencia.

Los MSS permiten derivar parte o la totalidad de estas tareas a especialistas que trabajan con tecnología, procesos y equipos dedicados exclusivamente a ello.

Características principales de los MSS

Aunque cada modelo se adapta a necesidades concretas, la mayoría de los servicios de seguridad gestionados comparten una base común de funcionalidades.

Monitorización continua

Es una de las piezas centrales. Los proveedores MSS supervisan la infraestructura, redes y servicios de manera constante, detectando comportamientos sospechosos, fallos o señales de intrusión.

Gestión de incidentes

Cuando se detecta un intento de ataque, el proveedor no solo genera alertas, sino que también acompaña en el análisis, contención y recuperación. Tener procesos definidos y ejecutados por profesionales reduce daños, tiempos de parada y pérdidas económicas.

Gestión de vulnerabilidades

Los MSS suelen incluir escaneos periódicos, revisión de configuraciones y priorización de parches. Sin embargo, en este punto es donde soluciones como Kartos son importantes, porque complementan esta visión interna con una radiografía externa que refleja lo que un atacante vería desde fuera.

Si quieres profundizar en este tema, accede a nuestro blog→ Gestión de vulnerabilidades en tiempo real: un paso adelante en ciberseguridad.

Análisis de amenazas y contexto

Un MSS no se limita a revisar logs: interpreta lo que ocurre en el mundo de la seguridad. Por ejemplo, si surge una vulnerabilidad crítica explotada activamente, el proveedor ayuda al cliente a evaluar si su infraestructura está expuesta y qué medidas debe tomar.

Informes periódicos y asesoramiento

Los responsables suelen recibir análisis accesibles que permiten entender la evolución del riesgo, el nivel de exposición y el impacto de las medidas adoptadas. Esta transparencia facilita la toma de decisiones estratégicas.

El valor de combinar MSS con un enfoque CTEM

El modelo tradicional de seguridad se centraba en proteger lo que ya estaba dentro del perímetro. Sin embargo, en la actualidad, ese perímetro se ha difuminado: hay servicios en la nube, aplicaciones externas, accesos remotos, dispositivos personales, bases de datos expuestas por error y una larga lista de vectores que cambian constantemente.

Aquí es donde el CTEM y los MSS se complementan de forma natural.

Visibilidad interna + visibilidad externa

- Los MSS revisan logs, dispositivos, redes y actividad interna.

- Herramientas como Kartos analizan lo que está expuesto a nivel externo: dominios, subdominios, filtraciones, activos desconocidos, riesgos derivados de terceros o configuraciones mal publicadas.

Al combinar ambas perspectivas, la empresa obtiene un mapa completo y mucho más realista de su situación.

Priorización basada en riesgo real

Muchas compañías tienen cientos o incluso miles de vulnerabilidades detectadas por sus sistemas internos. El CTEM simplifica ese panorama señalando qué es lo realmente urgente. Si algo puede ser explotado desde fuera o si aparece en foros de ciberdelincuencia, pasa a lo más alto de la lista.

Reducción del “ruido” en los MSS

Un SOC gestionado recibe miles de alertas cada semana. Cuando el proveedor puede apoyarse en una plataforma CTEM, elimina el ruido y se centra en las amenazas relevantes. De esta forma se consigue una defensa más eficaz y tiempos de respuesta más rápidos.

Beneficios de los MSS para las organizaciones

Los Managed Security Services se han convertido en una solución clave para empresas de todo tipo. Sus ventajas más valoradas suelen ser:

1. Costes controlados y previsibles

Contratar especialistas en ciberseguridad es complejo y caro; mantenerlos formados aún más. Los MSS permiten acceder a equipos completos a un coste mensual o anual conocido.

2. Mayor madurez de seguridad sin crecer en plantilla

Especialmente útil para pymes y empresas que no pueden (o no quieren) crear un equipo interno.

3. Respuesta rápida ante incidentes

El tiempo de reacción es fundamental. Los MSS reducen drásticamente las horas (o días) que pasaría un equipo interno detectando un problema por sí solo.

4. Cumplimiento normativo

Muchas normas, como el ENS o el NIS2, exigen monitorización continua y gestión del riesgo. Un servicio MSS facilita el cumplimiento de estas exigencias mediante documentación y procesos adecuados.

5. Tranquilidad

Quizá el beneficio menos técnico, pero el más valorado por la dirección. Saber que expertos vigilan la infraestructura 24/7 aporta seguridad y evita decisiones improvisadas.

Kartos y los MSS: una combinación estratégica

Empresas de todos los sectores utilizan Kartos para reforzar sus procesos de seguridad y muchas lo integran directamente en su estrategia MSS. En Enthec hemos observado que esta combinación permite:

- Reducir la exposición real a ataques.

- Optimizar tiempos de respuesta.

- Mejorar la coordinación con equipos de seguridad internos o externos.

- Evitar brechas originadas por activos desconocidos o mal configurados.

Además, Kartos ofrece informes claros y prácticos que facilitan el trabajo tanto del proveedor MSS como del propio cliente. Esta alineación entre capacidades internas y externas es, hoy en día, uno de los pilares de una seguridad eficaz.

Los MSS se han consolidado porque ayudan a las organizaciones a protegerse en un escenario cada vez más complejo. Sin embargo, no basta con monitorizar: hace falta comprender la exposición, priorizar lo que realmente importa y actuar de forma continua.

Ahí es donde la combinación de servicios gestionados y soluciones como Kartos, basadas en CTEM, consigue elevar la seguridad a un nivel más práctico, inteligente y ajustado a la realidad actual.

Si tu empresa quiere reforzar su estrategia de seguridad, mejorar su visibilidad externa y disponer de un enfoque moderno, completo y sostenible, te invitamos a conocer cómo Enthec puede ayudarte a conseguirlo. Contacta con nosotros.

Ciberseguridad y factor humano: el error más común en la protección digital

La ciberseguridad es uno de esos temas que todos sabemos que debemos cuidar, pero que seguimos dejando para “luego”. Actualizar contraseñas, revisar permisos, comprobar enlaces… Son tareas sencillas, sí, pero que muchas veces se pasan por alto. Y ahí está precisamente la raíz del problema: en ciberseguridad, el factor humano sigue siendo el eslabón más débil.

No se trata de culpar a nadie, sino de asumir una realidad evidente. El fallo humano es, hoy por hoy, el origen más habitual de los incidentes digitales.

En los últimos años, el aumento del teletrabajo, las prisas y el uso cotidiano de dispositivos conectados han hecho que esta vulnerabilidad sea aún mayor. Y si lo pensamos un segundo, tiene sentido: un clic impulsivo o una contraseña débil pueden abrir la puerta a problemas que cuestan tiempo, dinero y reputación.

Antes de avanzar, merece la pena presentar una herramienta que está ayudando a reducir esa exposición en el día a día de cualquier usuario: Qondar, la solución de cibervigilancia de Enthec orientada a individuos. Qondar funciona como una pieza destacada dentro de la Gestión Continua de la Exposición a Amenazas, avisando a tiempo de fugas de información, filtraciones de contraseñas o riesgos que afectan directamente a la vida digital de cualquier persona.

Comprender la relación entre ciberseguridad y factor humano

La expresión “ciberseguridad y factor humano” engloba una idea muy simple: la seguridad digital no depende solo de sistemas, firewalls o inteligencia artificial, sino también de cómo usamos la tecnología. Las empresas pueden invertir en herramientas avanzadas, pero de poco sirve si un empleado cae en un correo de phishing o comparte información sensible sin querer.

¿Por qué seguimos fallando en lo mismo?

Hay varios motivos que explican este fenómeno:

- Sobrecarga informativa. Vivimos rodeados de notificaciones y tareas simultáneas. En ese ritmo, revisar dos veces un correo sospechoso no siempre es la prioridad.

- Exceso de confianza. Tanto en el entorno laboral como en el personal, solemos pensar que “a nosotros no nos va a pasar”. Pero nadie está fuera de la diana: ni particulares ni empresas.

- Falta de formación continua. Muchos ataques evolucionan tan rápido que lo que sabíamos hace un año ya no es suficiente. Y aquí es donde el concepto CTEM cobra sentido.

La importancia de la Gestión Continua de la Exposición a Amenazas (CTEM)

La ciberseguridad ya no puede entenderse como un proyecto puntual. No basta con auditar una vez y dar por hecho que todo está bajo control. Las amenazas cambian. Los datos se mueven. Y los atacantes afinan sus técnicas.

La Gestión Continua de la Exposición a Amenazas (CTEM) busca precisamente esto: vigilar de forma permanente qué puntos vulnerables tenemos y qué riesgos están activos en cada momento. No se trata solo de reaccionar, sino de detectar antes de que el daño ocurra.

¿Qué aporta el CTEM en el ámbito del factor humano?

- Visibilidad constante: permite ver si han aparecido credenciales filtradas, brechas o señales de riesgo asociadas a errores comunes.

- Priorización realista: ayuda a determinar qué vulnerabilidades requieren atención inmediata y cuáles no.

- Prevención basada en datos: cuanto antes se identifique un problema, más fácil es corregirlo.

Aquí es donde soluciones como Kartos (para empresas) y Qondar (para individuos) desempeñan un papel especialmente útil. Ambas permiten aplicar este enfoque de exposición continua sin necesidad de procesos complejos ni equipos especializados.

Errores humanos más frecuentes en ciberseguridad

A continuación se recogen algunos de los fallos más habituales, tanto en el ámbito empresarial como en el personal. Todos ellos se relacionan directamente con la ciberseguridad y el factor humano, y muchos podrían evitarse con una mínima vigilancia o formación.

1. Reutilizar contraseñas

Un clásico. Según un estudio de NordPass, la mayoría de usuarios sigue reutilizando la misma contraseña en más de 10 servicios distintos. Si una de esas plataformas sufre una filtración, todas quedan expuestas.

Te puede interesar→ Cómo gestionar contraseñas y credenciales empresariales de forma fácil y segura para evitar amenazas online.

2. Caer en correos o mensajes fraudulentos

El phishing es cada vez más sofisticado. Muchos ataques imitan a la perfección a empresas conocidas, bancos o incluso compañeros de trabajo. Un clic inocente puede comprometer el dispositivo entero.

3. Subestimar la información “inofensiva”

A veces compartimos datos aparentemente irrelevantes: una foto con ubicación, un correo personal en una web sin HTTPS, una respuesta automática en vacaciones… Todo eso puede resultar útil para un atacante.

4. Confiar en redes wifi abiertas

Tomar un café mientras trabajamos es tentador, pero conectarse a una red abierta puede permitir que terceros intercepten información sensible.

5. No vigilar las filtraciones de datos personales

Muchos usuarios no saben si sus credenciales han sido expuestas en foros, bases de datos filtradas o la dark web. Esa falta de control alimenta riesgos que se acumulan sin que nos demos cuenta.

Cómo reducir la vulnerabilidad humana: hábitos y herramientas

La buena noticia es que mejorar la ciberseguridad y el factor humano no exige ser ingeniero ni dedicar horas cada semana. A menudo basta con adoptar medidas sencillas.

Higiene digital básica

- Usar contraseñas únicas y robustas.

- Activar la verificación en dos pasos.

- Desconfiar de enlaces o archivos no solicitados.

- Revisar los permisos de las aplicaciones.

- Mantener sistemas actualizados.

Formación continua en empresas

No se trata solo de dar una charla anual. Las organizaciones que reducen incidentes suelen implementar formaciones breves, dinámicas y frecuentes. Incluso pequeños recordatorios tienen un efecto real.

Cibervigilancia para individuos

Aquí entra de lleno Qondar, pensado para que cualquier persona pueda:

- Saber si sus contraseñas han sido filtradas.

- Detectar suplantación de identidad digital.

- Vigilar menciones o datos en espacios de riesgo.

- Recibir avisos claros y accionables.

Es una manera sencilla de integrar la mentalidad CTEM en la rutina diaria sin esfuerzo, lo que ayuda a que el factor humano deje de ser un problema permanente.

La tecnología ayuda, pero la responsabilidad es compartida

Aunque herramientas como Kartos o Qondar facilitan la gestión de riesgos, la ciberseguridad sigue siendo una responsabilidad compartida. La suma del comportamiento humano y la vigilancia tecnológica es lo que realmente construye un entorno seguro.

La clave está en crear una cultura en la que preguntar, revisar y desconfiar sean acciones normales, no excepciones. Donde entender que un error no es un fallo personal, sino un recordatorio de que todos estamos expuestos.

La relación entre ciberseguridad y factor humano es innegable. Mientras existan distracciones, exceso de confianza y falta de hábitos digitales saludables, seguirán apareciendo incidentes que podrían haberse evitado. Por eso es tan importante integrar la vigilancia continua, tanto a nivel empresarial como individual.

Si quieres mejorar tu protección personal o la de tu entorno cercano, Qondar es una opción accesible y eficaz que permite saber qué está pasando con tus datos en tiempo real. Descubre nuestra herramienta y empieza hoy a controlar tu exposición digital. Una ciberseguridad más consciente está a un solo paso.

La relevancia de las auditorías de ciberseguridad en las empresas

Cualquier empresa, incluso las más pequeñas, opera de alguna forma conectada al mundo online y depende de datos, dispositivos y aplicaciones. La realidad es sencilla: si tu negocio usa internet, también está expuesto a amenazas. Y justo por eso, la auditoría de ciberseguridad se ha convertido en una herramienta fundamental para mantener la continuidad operativa y evitar daños mayores.

Antes de profundizar en este tipo de análisis, conviene mencionar una solución que está impulsando una evolución notable en el sector: Kartos, de Enthec. Se trata de una plataforma diseñada para empresas que necesitan una visión clara y constante sobre su exposición. Más que una simple herramienta de vigilancia, Kartos forma parte de lo que se conoce como Gestión Continua de la Exposición a Amenazas.

A lo largo del artículo entenderás por qué ambas cosas se necesitan mutuamente y cómo integrarlas puede reforzar la seguridad de cualquier empresa.

¿Qué es una auditoría de ciberseguridad y por qué debería importarte?

Aunque pueda sonar técnico, una auditoría de este tipo no es más que un análisis detallado de los sistemas de una organización para evaluar su nivel real de protección. Cuando alguien se pregunta qué es una auditoría de ciberseguridad, la respuesta tiene que ver con comprobar procesos, infraestructuras, políticas internas y cualquier punto débil que pueda ser utilizado por un atacante.

A diferencia de otras revisiones técnicas, una auditoría examina hábitos, roles, accesos, cultura de seguridad y la propia forma de trabajar. No basta con tener buenos firewalls: hay que revisar cómo se gestiona la información en el día a día.

La auditoría de ciberseguridad para empresas como una necesidad

En la práctica, los incidentes de seguridad no afectan solo a bancos o grandes tecnológicas. Por lo tanto, las auditorías de ciberseguridad para empresas ya no son solo una recomendación, sino un paso obligatorio para cualquier organización que dependa mínimamente de sus sistemas.

Lo más interesante es que el resultado de una buena auditoría no es solo un informe. También proporciona:

- Un registro claro de vulnerabilidades.

- Una hoja de ruta para solucionarlas.

- Indicadores sobre el retorno de inversión en seguridad.

- Pautas de mejora tanto técnicas como organizativas.

- Un nivel superior de cumplimiento normativo (RGPD, ENS, ISO 27001…).

Y si la empresa combina esta auditoría puntual con herramientas CTEM como Kartos, la vigilancia continua permite detectar nuevas amenazas incluso después de haber corregido las anteriores.

Tipos de auditoría en ciberseguridad: enfoques según la necesidad

Cuando se habla de los tipos de auditoría en ciberseguridad, suele dividirse en tres grandes categorías:

1. Auditoría interna de ciberseguridad

La auditoría interna de ciberseguridad se realiza desde dentro de la organización. Normalmente, la llevan a cabo equipos propios o consultores que trabajan de forma estrecha con la empresa. Su principal ventaja es que conocen el contexto real, los procedimientos y los posibles puntos de fricción.

Es especialmente útil para:

- Verificar el cumplimiento de las políticas internas.

- Revisar accesos y permisos.

- Analizar la gestión de datos.

- Comprobar el nivel de concienciación del personal.

2. Auditoría externa

La auditoría externa está orientada a obtener una visión independiente y libre de sesgos. Suelen intervenir terceros especializados que analizan el sistema desde la perspectiva de un atacante real, combinando metodologías como OWASP o análisis OSINT.

Aporta valor porque permite identificar fallos que han pasado inadvertidos y validar si las medidas internas realmente funcionan.

3. Auditorías técnicas especializadas

Incluyen pruebas como:

- Pentesting (ataques controlados).

- Revisión de código.

- Análisis de redes.

- Simulaciones de phishing.

- Revisión de la seguridad cloud.

Este conjunto permite una visión integral y se ajusta a empresas con necesidades más específicas o con infraestructuras complejas.

Por qué una auditoría no es suficiente sin vigilancia continua

Aquí es donde la perspectiva CTEM de Enthec cobra especial sentido. Aunque la auditoría ofrezca una imagen detallada del momento, esa fotografía puede quedar obsoleta en cuestión de semanas. Los sistemas cambian, se instalan nuevas actualizaciones, aparece software vulnerable o se expone información sin querer.

Las plataformas como Kartos permiten a la empresa:

- Detectar filtraciones o exposiciones de datos en tiempo real.

- Identificar servicios abiertos que no deberían estarlo.

- Vigilar continuamente dominios, subdominios o IPs.

- Recibir alertas directas cuando aparece una amenaza relevante.

- Priorizar riesgos según su impacto real.

Principales beneficios de auditar la ciberseguridad

Todo lo aprendido en la auditoría es un proceso vivo, que evoluciona al ritmo del negocio. Gracias a esto podemos obtener diferentes ventajas para la organización.

1. Reducción de riesgos económicos

Un ataque puede paralizar operaciones durante días. Se estima que el coste medio de una brecha de seguridad supera los 4,45 millones de dólares. Evidentemente, en pymes las cifras se reducen, pero el impacto proporcional sigue siendo enorme.

2. Mejor toma de decisiones

Cuando una empresa cuenta con resultados claros, bien explicados y priorizados, sabe dónde invertir y qué puede esperar a cambio.

3. Alineación con exigencias legales

En sectores regulados, demostrar que se realiza una auditoría periódica es casi obligatorio. La auditoría facilita esta trazabilidad y ofrece informes verificables.

4. Refuerzo de la confianza del cliente

Cada vez más usuarios y empresas preguntan por la seguridad antes de contratar servicios. Mostrar procesos formales de auditoría puede ser un factor decisivo.

Cómo encaja Kartos dentro del ciclo de auditoría

Podemos resumir la relación entre ambos elementos en tres pasos:

1. Antes de la auditoría

Kartos identifica exposición, dominios olvidados, servicios vulnerables, información filtrada y riesgos emergentes. De esta forma se puede preparar la auditoría con datos reales previos.

2. Durante la auditoría

Los auditores pueden utilizar los hallazgos de Kartos para profundizar en áreas críticas, reduciendo el tiempo y mejorando la precisión.

3. Después de la auditoría

En lugar de que el informe quede en un cajón, Kartos mantiene la vigilancia activa, detecta nuevos fallos y alerta cuando algo vuelve a estar en riesgo.

En otras palabras: la auditoría establece el marco y Kartos lo mantiene actualizado.

La combinación de auditoría clásica y supervisión continua es hoy la forma más realista de proteger un negocio. La auditoría detecta fallos estructurales; una plataforma CTEM, como Kartos, evita que esos fallos reaparezcan sin aviso.

Si tu empresa aún no ha realizado una auditoría de ciberseguridad o si llevas tiempo posponiéndola, este es el momento de hacerlo.

¿Quieres saber cómo mejorar la seguridad de tu empresa con la ayuda de Kartos? Contacta con Enthec y descubre cómo combinar auditorías periódicas con un sistema de vigilancia continua que te permita anticiparte a las amenazas reales.

Seguridad de dispositivos móviles, la clave para proteger tu identidad digital

Los dispositivos móviles se han convertido en una extensión de nuestra vida cotidiana. En ellos guardamos fotos, documentos, conversaciones, contraseñas e incluso datos bancarios.

Este nivel de dependencia ha hecho que la seguridad de los dispositivos móviles sea un tema crucial, no solo para las empresas, sino también para los usuarios particulares que buscan proteger su identidad digital.

Hoy en día, la ciberdelincuencia no se limita a grandes corporaciones ni a ataques sofisticados en redes empresariales. Cada teléfono móvil es un posible punto de acceso para los atacantes. Por eso, comprender los aspectos de seguridad de los dispositivos móviles y aplicar medidas eficaces de protección es esencial para mantener a salvo nuestra información personal.

Antes de adentrarnos en las recomendaciones prácticas, conviene conocer una herramienta que cada día ayuda a más personas: Qondar, la solución de cibervigilancia de Enthec pensada para proteger a las personas frente a amenazas digitales. A través de la Gestión Continua de la Exposición a Amenazas, Qondar ayuda a detectar vulnerabilidades, fugas de datos o posibles incidentes antes de que puedan explotarse. En otras palabras, te permite conocer y controlar tu huella digital para mantener tu identidad en buenas manos.

La creciente exposición digital: un reto silencioso

Cada aplicación instalada, cada red wifi pública a la que nos conectamos o cada archivo que descargamos puede abrir una puerta a los ciberataques. Según el informe “Mobile Security Index 2025” de Verizon, el 70% de las empresas reconoce haber sufrido incidentes de seguridad en los dispositivos móviles personales de sus empleados durante el último año.

Pero el problema no afecta solo al ámbito empresarial. Los particulares también son objetivos frecuentes. Aplicaciones falsas, enlaces maliciosos en redes sociales o simples SMS fraudulentos pueden comprometer una gran cantidad de datos personales. El principal problema es que la mayoría de los usuarios subestima los factores que afectan a la seguridad de dispositivos móviles, confiando en que el sentido común basta para evitar un ataque.

Sin embargo, la realidad es que los ciberdelincuentes evolucionan tan rápido como la tecnología. Nuevas técnicas, como el “smishing” (phishing a través de SMS) o los ataques mediante aplicaciones aparentemente legítimas, se han vuelto cada vez más sofisticadas.

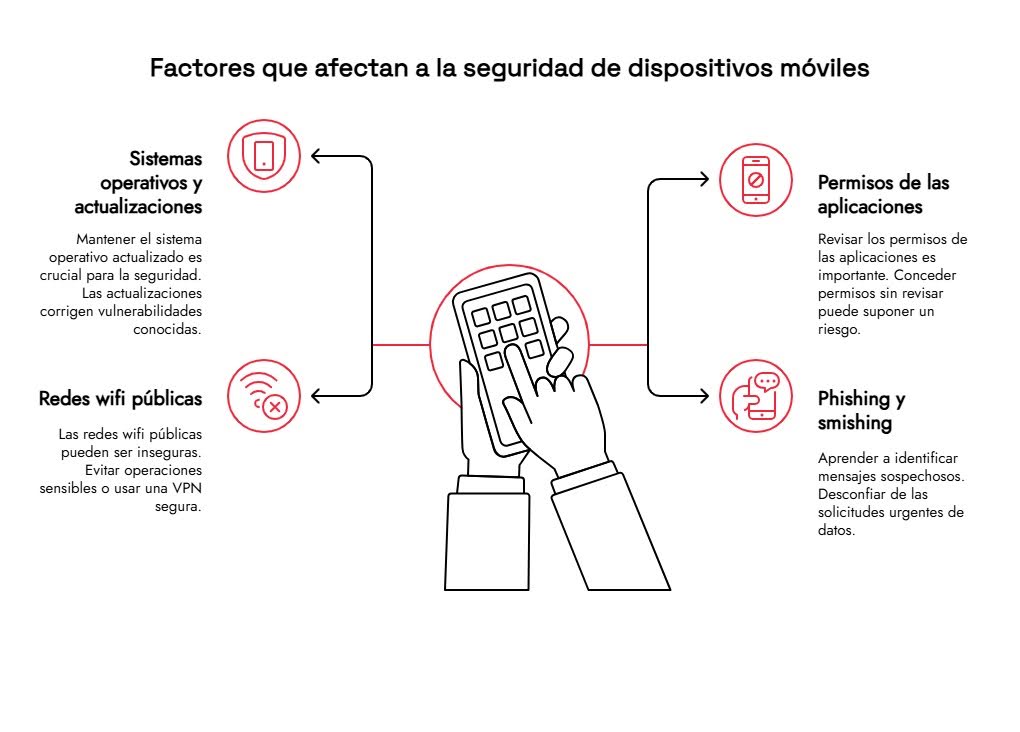

Factores que afectan a la seguridad de dispositivos móviles

La seguridad en el entorno móvil depende de múltiples factores. Algunos de ellos son fácilmente controlables por el usuario, pero otros requieren herramientas más avanzadas de supervisión y protección.

1. Sistemas operativos y actualizaciones

Uno de los aspectos de seguridad en dispositivos móviles más relevantes es el mantenimiento del sistema operativo actualizado. Cada versión nueva de Android o iOS incorpora parches que corrigen vulnerabilidades conocidas. Aun así, muchos usuarios retrasan estas actualizaciones, dejando el dispositivo expuesto.

2. Permisos de las aplicaciones

Las apps suelen solicitar permisos para acceder a la cámara, a los contactos o a la ubicación. Aunque muchos de ellos son legítimos, concederlos sin revisarlos puede suponer un riesgo. Revisar periódicamente qué aplicaciones tienen acceso a qué información es una medida básica pero eficaz.

3. Redes wifi públicas

Las conexiones abiertas, como las de cafeterías o aeropuertos, pueden ser un punto de ataque. Los delincuentes pueden interceptar el tráfico y obtener contraseñas o información confidencial. Lo recomendable es evitar realizar operaciones sensibles (como banca online) en redes públicas o, en su defecto, usar una VPN segura.

4. Phishing y smishing

A través de correos electrónicos o mensajes, los atacantes intentan engañar al usuario para que revele información o descargue malware. Aprender a identificar mensajes sospechosos, revisar las URL antes de hacer clic y desconfiar de las solicitudes urgentes de datos son pasos fundamentales para evitar estos incidentes de seguridad en dispositivos móviles.

Medidas de seguridad en dispositivos móviles que realmente funcionan

Además de los buenos hábitos digitales, hay medidas de seguridad en dispositivos móviles que cualquier persona puede aplicar de forma sencilla y efectiva:

- Bloqueo de pantalla seguro: usar huella dactilar, reconocimiento facial o un PIN fuerte.

- Doble factor de autenticación (2FA): especialmente en redes sociales, banca o correo electrónico.

- Cifrado del dispositivo: muchos sistemas lo activan por defecto, pero conviene asegurarse.

- Revisar las fuentes de descarga: instalar solo aplicaciones de tiendas oficiales como Google Play o App Store.

- Copias de seguridad periódicas: así se minimizan las pérdidas si el dispositivo se ve comprometido.

Estas medidas no eliminan el riesgo, pero reducen enormemente la superficie de exposición. Y es precisamente en esa reducción constante donde debemos aplicar la cibervigilancia proactiva que propone Enthec con Qondar.

Qondar: vigilancia digital personalizada

Qondar no es un antivirus ni una aplicación de limpieza. Es una solución avanzada de vigilancia digital que analiza continuamente la exposición del usuario en la red. A través de la metodología CTEM, identifica vulnerabilidades, monitoriza filtraciones de datos personales y alerta sobre amenazas en tiempo real.

Por ejemplo, si tus datos aparecen en una filtración o tu número de teléfono se publica en un foro de compraventa de información, Qondar lo detecta de inmediato y te lo notifica. De este modo, puedes actuar antes de que el daño sea irreparable.

Lo más interesante es que Qondar no requiere conocimientos técnicos avanzados. Su enfoque está pensado para usuarios individuales preocupados por su privacidad digital, desde profesionales que gestionan información sensible hasta personas que simplemente quieren evitar ser víctimas de fraude o robo de identidad.

La seguridad móvil como parte de tu bienestar digital

Pensar en la seguridad de dispositivos móviles como algo técnico es quedarse corto. En realidad, es una cuestión de bienestar personal. Proteger el móvil es proteger tus recuerdos, tus conversaciones, tus finanzas y, en definitiva, tu identidad.

Adoptar una actitud preventiva, revisar permisos, mantener las actualizaciones al día y usar herramientas de supervisión como Qondar no solo refuerza la seguridad, sino también la tranquilidad.

Además, las tendencias apuntan a que la protección digital será cada vez más personalizada. Según el informe de Gartner (2025), la demanda de herramientas CTEM crecerá un 35% anual, especialmente en entornos híbridos donde lo profesional y lo personal se mezclan.

Cómo empezar a protegerte hoy

Si quieres mejorar la seguridad de tus dispositivos móviles, el primer paso es conocer tu exposición digital. Saber qué información tuya está accesible en Internet, qué aplicaciones tienen acceso a tus datos y qué vulnerabilidades podrías tener es esencial.

Qondar, de Enthec, te ofrece esa visibilidad. Es una herramienta de cibervigilancia continua que convierte la información en protección, ayudándote a tomar decisiones informadas sobre tu seguridad online.

La seguridad de dispositivos móviles ya no es opcional, sino una necesidad básica de la vida conectada. Los ciberataques no distinguen entre grandes corporaciones y usuarios individuales: todos somos potenciales objetivos.

Adoptar medidas simples, mantenerse informado y contar con herramientas de supervisión continua es la mejor manera de mantener la tranquilidad.

Proteger tu identidad digital empieza por tu móvil. Y hoy tienes a tu alcance soluciones que te lo ponen más fácil que nunca.

Descubre cómo Qondar puede ayudarte a mantenerte un paso por delante de las amenazas. Contacta con nosotros y da el primer paso hacia una vida digital más segura.

Cómo implementar la ciberseguridad industrial en tu empresa

Si tu empresa está inmersa en el camino de la transformación digital, debes saber que la ciberseguridad industrial es un activo muy importante que controlar.

En este artículo te explicamos, de un modo cercano y claro, cómo implementar ciberseguridad industrial en tu empresa, qué debes tener en cuenta y qué papel pueden jugar soluciones como Kartos de Enthec para ayudarte.

Si estás buscando una herramienta que gestione de forma continua la exposición a amenazas en entornos industriales, vale la pena que consideres Kartos. Es una solución de vigilancia permanente diseñada para organizaciones, que te permite monitorizar, evaluar y responder a riesgos de ciberseguridad de forma continua.

¿Por qué es importante la ciberseguridad industrial ahora?

La adopción de tecnologías propias de la “cuarta revolución industrial” (también conocida como Industria 4.0) está ampliando el alcance y la complejidad de los riesgos en los entornos industriales.

Por ejemplo, muchas empresas del sector industrial integran sistemas de control conectados, robots, sensores IoT, que anteriormente no estaban interconectados, lo que amplía la superficie de ataque.

En este contexto, implementar una estrategia de ciberseguridad para la industria 4.0 robusta no es ya solo proteger datos, sino asegurar procesos críticos operativos, controlar riesgos físicos y digitales, y asegurar la continuidad del negocio.

Te puede interesar→ IoT y ciberseguridad: Riesgos y estrategias para proteger dispositivos conectados.

Paso 1: Diagnóstico y concienciación

Antes de actuar, hay que entender la situación. Este primer paso busca analizar la situación real de tu empresa, identificar vulnerabilidades y crear una base de conocimiento sobre la que construir una estrategia sólida. Sin un diagnóstico claro, cualquier medida será incompleta o poco eficaz.

Evaluación inicial

Lo primero que debes hacer es entender en qué estado se encuentra tu empresa respecto a la ciberseguridad industrial. Esto implica:

- Mapear activos: maquinaria, sistemas de control, redes OT (operational technology), dispositivos IoT.

- Identificar conexiones entre el entorno IT (tecnología de la información) y OT.

- Conocer qué protocolos, estándares y políticas ya existen (por ejemplo, ¿está tu empresa alineada con la norma ISA/IEC 62443 para sistemas de control industriales?).

- Evaluar la cultura de seguridad: qué saben los empleados, qué prácticas se siguen, qué formación existe.

Crear conciencia

La tecnología no es suficiente si las personas no saben lo que hacen o a qué riesgos se enfrentan. Aquí, la formación y la sensibilización siguen siendo clave en la ciberseguridad de la industria 4.0: por ejemplo, explicar a operarios qué ocurre si un sensor de la planta se conecta sin control, o qué riesgo supone no actualizar un sistema de supervisión.

Paso 2: Definición de una estrategia adaptada al entorno industrial

Una vez que conoces tus puntos débiles y el grado de madurez de tu organización, llega el momento de definir una estrategia coherente. Aquí se sientan las bases de la ciberseguridad industrial que guiarán las decisiones técnicas, humanas y operativas.

Gobernanza y roles

Tu empresa debe fijar quién es responsable de la ciberseguridad: equipos IT, OT, seguridad, producción. Una estructura clara de gobernanza facilita la integración de la ciberseguridad industrial en la operación diaria.

Políticas, estándares y controles

Define políticas internas que:

- Segreguen redes IT y OT o establezcan perímetros de seguridad adecuados.

- Revisen y actualicen hardware y software industriales.

- Monitoricen toda la red: dispositivos conectados, tráfico anómalo, controles de accesos, etc.

Estrategia de defensa continua

Aquí es donde entra el concepto de CTEM (Continuous Threat Exposure Management). No basta con una evaluación puntual: los riesgos cambian, las vulnerabilidades emergen, los atacantes evolucionan. Soluciones como Kartos de Enthec permiten una vigilancia continua, adaptada a entornos industriales, para detectar, evaluar y responder de forma dinámica.

Implementar la ciberseguridad industrial con esta filosofía supone un cambio de mentalidad: de reaccionar a incidentes, a anticiparse a ellos.

Paso 3: Implementación técnica. Buenas prácticas para la ciberseguridad en la industria 4.0

Llega la parte práctica. Es el momento de aplicar las medidas técnicas que materializan la estrategia. Aquí la teoría se convierte en acciones concretas: segmentar redes, controlar accesos, monitorizar, proteger y responder.

Segmentación de red y aislamiento

En un entorno industrial es habitual tener redes de control (SCADA, PLCs), redes de producción, redes administrativas. Debes segmentar para limitar daños en caso de ataque. Esta medida aparece como una de las más recomendadas en estudios de la industria 4.0.

Actualizaciones y parches

Uno de los vectores más frecuentes de intrusión son sistemas legados o no actualizados. La ciberseguridad industrial exige que equipos industriales (sensores, controladores, gateways) se revisen periódicamente y se aplique seguridad de forma proactiva.

Monitorización y detección de amenazas

Aquí, de nuevo, la vigilancia continua es clave. Gracias a sistemas CTEM como Kartos puedes supervisar anomalías, eventos, accesos inusuales, comportamiento de dispositivos OT.

Gestión de identidad y acceso

Limita quién puede acceder a qué sistema. Esto incluye: gestión de accesos privilegiados, autenticación fuerte, registro de actividades, eliminación de cuentas inactivas. En la industria 4.0, con cada vez más dispositivos conectados, este aspecto se vuelve crítico.

Respuesta ante incidentes

Tener un plan: ¿qué hacer si un dispositivo se ve comprometido? ¿Cómo aislar un segmento? ¿Cómo restaurar la operación? Como se ha señalado, muchas instalaciones no cuentan aún con un plan de respuesta adecuado.

Paso 4: Casos prácticos y ejemplos en ciberseguridad de la industria 4.0

- Una planta de fabricación que ha desplegado sensores de IoT para monitorizar condiciones de maquinaria puede verse expuesta si esos sensores no están en una red segmentada ni bajo supervisión constante; un atacante podría acceder a la red de control y alterar parámetros.

- Otro ejemplo: la convergencia de IT y OT sin que exista coordinación de seguridad, lo que puede implicar que un acceso administrativo (desde IT) permita saltar a sistemas OT. La falta de sincronía entre IT/OT es un riesgo clave.

- También, instalaciones que no tienen monitorización continua del tráfico OT y no han evaluado vulnerabilidades emergentes. Según trabajos recientes, en la industria la protección debe evolucionar hacia un enfoque multicapa, continuo y adaptativo.

Paso 5: Cómo integrar una solución como Kartos en tu plan

La herramienta Kartos de Enthec te permite implementar un sistema de vigilancia continua frente a amenazas adaptado al entorno industrial. A continuación algunas claves de cómo encaja:

- Visualización del panorama de riesgos: Kartos agrupa incidentes, vulnerabilidades, dispositivos conectados, permitiendo tener una visión global de la exposición de tu empresa.

- Monitorización activa: no solo análisis puntuales, sino seguimiento constante de comportamientos, alertas tempranas, capacidad de respuesta.

- Recomendaciones y priorización de acciones: ante múltiples vulnerabilidades, Kartos ayuda a priorizar según impacto en la operación y riesgo real.

- Integración con tu estrategia de ciberseguridad industrial: al apoyarte en procesos definidos, políticas, formación, Kartos se convierte en un aliado, no solo una herramienta.

Si tu empresa trabaja con sistemas industriales, redes de control, sensores conectados, maquinaria automatizada, una solución como Kartos te permite pasar de una visión reactiva a una visión proactiva de la ciberseguridad industrial.

Paso 6: Medición, revisión y mejora continua

La ciberseguridad industrial no es una línea de meta, sino un proceso de mejora constante. Debes establecer indicadores (por ejemplo: número de vulnerabilidades detectadas, tiempo medio de respuesta, porcentaje de dispositivos segmentados, número de incidentes OT detectados), revisarlos de forma periódica y ajustar la estrategia.

Además, los entornos de producción cambian (nuevos dispositivos, nuevas interconexiones, nuevos proveedores) y, por tanto, la ciberseguridad de la industria 4.0 exige actualizar planes y controles. Cada vez es más importante adaptarse a un panorama de amenazas que evoluciona rápidamente.

Implementar la ciberseguridad industrial en tu empresa es un reto, pero también una gran oportunidad: oportunidad para reforzar tu operación, proteger tus activos, asegurar la continuidad y confiar en que la digitalización no te exponga a ataques evitables.

Para hacerlo con éxito:

- Empieza por el diagnóstico y la concienciación.

- Define una estrategia clara, con gobernanza, políticas y vigilancia continua.

- Aplica buenas prácticas técnicas concretas: segmentación, actualizaciones, monitorización, acceso controlado, respuesta ante incidentes.

- Integra herramientas adaptadas al entorno industrial.

- Establece un ciclo de medición, revisión y mejora continua.

La transformación hacia la industria 4.0 abre muchas puertas, pero también demanda que la ciberseguridad sea parte integral del proceso. En Enthec estamos preparados para ayudarte a dar este paso con seguridad y visión.

¿Quieres que diseñemos juntos un plan de ciberseguridad industrial adaptado a tu empresa? Contacta con nuestro equipo hoy mismo y comencemos.

Protección de datos financieros: la diferencia entre reaccionar y anticiparse

Los datos financieros se han convertido en uno de los activos más valiosos, tanto para las personas como para las empresas. Pero también son uno de los más codiciados por los ciberdelincuentes.

Robos de credenciales, fraudes, filtraciones o suplantaciones de identidad son amenazas que crecen a diario y que ya no se limitan a grandes corporaciones o bancos. Hoy, cualquier persona con una cuenta bancaria o una inversión es un objetivo potencial.

La protección de datos financieros no es solo una cuestión de seguridad, sino también de confianza, estabilidad y prevención. Sin embargo, la mayoría de las veces seguimos actuando cuando el daño ya está hecho. Y ahí está la gran diferencia entre reaccionar y anticiparse: en el primer caso, tratamos de apagar el fuego; en el segundo, evitamos que se encienda.

Qondar, la herramienta que te ayuda a anticiparte

Antes de entrar de lleno en cómo proteger tus datos financieros de manera eficaz, queremos mencionar una solución diseñada precisamente con ese propósito: Qondar.

Qondar es una herramienta de cibervigilancia orientada a individuos que aplica los principios del Continuous Threat Exposure Management (CTEM), o Gestión Continua de la Exposición a Amenazas. En palabras sencillas, significa que no espera a que ocurra un ataque para actuar. Su enfoque consiste en vigilar, detectar y anticipar posibles filtraciones o exposiciones de datos personales y financieros en la red, tanto en la web visible como en la dark web.

Gracias a esta monitorización constante, Qondar ayuda a identificar señales tempranas de riesgo, como credenciales filtradas, cuentas comprometidas o información sensible publicada en foros o bases de datos. De este modo, los usuarios pueden reaccionar antes de que el problema se convierta en una pérdida real.

Si te preocupa la seguridad digital de tu información personal y financiera, es un buen momento para probar Qondar y descubrir cómo puede ayudarte a mantenerte un paso por delante de las amenazas.

Por qué la protección de datos financieros debe ser una prioridad

En España y en todo el mundo hemos visto un aumento de los ataques relacionados con el robo de datos financieros. No se trata solo de grandes operaciones: muchos comienzan con simples correos falsos o con accesos indebidos a servicios financieros personales.

A nivel individual, los riesgos más frecuentes son:

- Robo de credenciales bancarias mediante phishing o malware.

- Suplantación de identidad para solicitar créditos o realizar compras fraudulentas.

- Acceso no autorizado a wallets o aplicaciones de inversión.

- Filtraciones de datos personales que permiten trazar perfiles financieros.

En el caso de las empresas, el impacto puede ser devastador: pérdida de clientes, sanciones legales, daño reputacional y costes de recuperación.

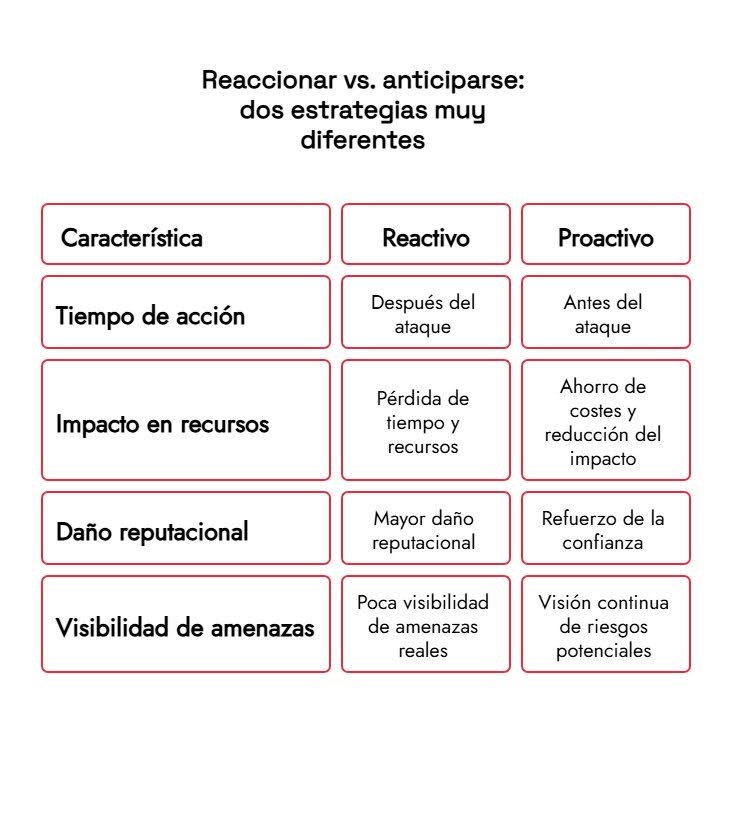

Reaccionar vs. anticiparse: dos estrategias muy diferentes

Cuando una filtración de datos ocurre, muchas personas y organizaciones siguen un mismo patrón: descubren el problema cuando ya es tarde. Es el enfoque reactivo: se actúa después del ataque, tratando de reparar los daños, avisar a los afectados y reforzar las medidas de seguridad que ya han sido vulneradas.

En cambio, el enfoque proactivo o anticipatorio busca detectar las vulnerabilidades antes de que sean explotadas. Esto implica tener visibilidad sobre dónde y cómo podrían verse comprometidos los datos financieros y actuar de manera preventiva.

La diferencia práctica entre ambos enfoques es enorme.

En otras palabras, la anticipación no solo protege, sino que fortalece.

Si quieres profundizar en el término de enfoque proactivo, accede a nuestra entrada de blog→ Seguridad proactiva: ¿qué es y por qué emplearla para prevenir y detectar amenazas y ciberataques?

Cómo se consigue anticiparse: la importancia del modelo CTEM

El enfoque CTEM parte de una idea sencilla: no basta con analizar los riesgos una vez al año o tras un incidente. Las amenazas cambian cada día, y las soluciones de seguridad también deben hacerlo.

El modelo CTEM, que utilizan soluciones como Qondar (para particulares) y Kartos (para empresas), se apoya en tres pilares fundamentales:

1. Visibilidad constante

Se trata de mantener una vigilancia activa y continua sobre la información que circula por la red. Esto incluye detectar si tus datos financieros aparecen en foros, mercados ilegales o bases de datos comprometidas.

Con Qondar, este proceso se automatiza y se actualiza en tiempo real, evitando depender de revisiones manuales o puntuales.

2. Evaluación de la exposición

No toda exposición supone una amenaza inmediata, pero es crucial saber qué información está en riesgo y cuál podría utilizarse en tu contra. Este análisis permite priorizar las acciones de protección, enfocándose en lo realmente urgente.

3. Respuesta temprana y corrección

El último paso es actuar rápidamente cuando se detecta una exposición. Qondar ofrece alertas tempranas para que el usuario pueda cambiar contraseñas, revocar accesos o contactar con su entidad financiera antes de sufrir un ataque directo.

Qué puede hacer una persona para proteger sus datos financieros

Aunque la tecnología es esencial, la conciencia y las buenas prácticas siguen siendo el primer escudo de defensa. Algunas medidas básicas incluyen:

- Evitar reutilizar contraseñas, especialmente en cuentas bancarias o de inversión.

- Activar la autenticación en dos pasos en todas las plataformas que lo permitan.

- No compartir datos personales ni bancarios a través de correos o mensajes no verificados.

- Revisar periódicamente si tu correo electrónico o tus datos aparecen en bases de datos filtradas.

- Mantener actualizado el software de tus dispositivos y aplicaciones.

La clave está en convertir la protección de datos financieros en un hábito continuo, no en una reacción puntual ante una amenaza.

Descubre nuestra solución de ciberseguridad para banca y servicios financieros.

Enthec: la ciberseguridad como proceso, no como parche

Desde Enthec nos hemos especializado en ofrecer soluciones que se integran en este enfoque continuo y proactivo. Nuestra herramienta Kartos, orientada a empresas, y Qondar, para individuos, permiten gestionar la exposición a amenazas de manera dinámica, adaptándose a los cambios del entorno digital.

Ambas soluciones se diseñan bajo la filosofía de que la ciberseguridad no es un producto, sino un proceso vivo, que requiere revisión, aprendizaje y evolución constante.

En materia de protección de datos financieros, reaccionar puede salir caro. No solo en términos económicos, sino también emocionales: el estrés, la pérdida de confianza o el tiempo invertido en recuperar el control son costes invisibles, pero reales.

Anticiparse, en cambio, es una forma de cuidar la tranquilidad. Y gracias a herramientas como Qondar, esa prevención ya no es un lujo reservado a expertos o grandes empresas, sino algo accesible y útil para cualquier persona conectada al mundo digital.

Da el paso hacia una seguridad más consciente y preventiva. Descubre cómo Qondar puede ayudarte a proteger tu información y tu tranquilidad financiera. ¡Contacta con nosotros!

Por qué la cibervigilancia es clave en la estrategia de cualquier CISO

Hoy en día podemos observar cómo las amenazas cambian con rapidez y los atacantes actúan con sofisticación. La cibervigilancia se ha convertido en un pilar esencial para quien dirige la seguridad de una organización.

Si eres CISO o responsable de seguridad, ya no basta con reaccionar: hay que anticiparse, vigilar y gestionar de forma continua la exposición al riesgo.

Antes de profundizar en este tema, hablemos de Kartos, la solución de Enthec pensada para empresas. Kartos es una herramienta de cibervigilancia diseñada para ofrecer una visión continua de la exposición de tu empresa a amenazas: ayuda a descubrir vulnerabilidades, validar qué riesgos son reales y priorizar acciones de mitigación.

Kartos actúa como parte del músculo operativo que un CISO necesita para sostener un programa moderno de ciberseguridad.

Qué es la cibervigilancia: definición y alcance

Podríamos decir que la definición de cibervigilancia más útil hoy en día es:

La práctica de monitorizar de forma continua el entorno digital (propio y externo) en busca de indicios de amenazas, exposición de datos, vulnerabilidades emergentes o actividad sospechosa, para responder cuanto antes y reducir el impacto.

Pero esa definición no captura por completo su sentido estratégico. La cibervigilancia no es solo “estar atento”, sino hacerlo de forma estructurada, automatizada y con foco en lo que realmente importa para la empresa.

En términos más técnicos, la cibervigilancia encaja con el marco de Continuous Threat Exposure Management (CTEM), un enfoque que va más allá de los escaneos puntuales de vulnerabilidades.

Por qué cualquier CISO necesita incorporar cibervigilancia

1. El ritmo del riesgo no espera

Las organizaciones modernas suelen identificar decenas de miles de exposiciones posibles cada mes. Por ejemplo, según un estudio de XM Cyber, se identifican 15.000 exposiciones explotables de promedio en muchas organizaciones, algunas con cifras que superan los 100.000.

Con ese volumen, no es viable revisar manualmente ni priorizar sin automatizar los criterios de riesgo.

2. De lo reactivo a lo proactivo

Las estrategias tradicionales de seguridad (escaneos periódicos, tests puntuales) tienden a quedarse atrás frente a los cambios constantes. El CTEM, apoyado en la cibervigilancia, permite pasar de un modelo en el que actuamos tras detectar un incidente a otro en el que buscamos debilidades antes de que alguien las explote en nuestra contra.

3. Enfoque basado en riesgo y en negocio

No todas las vulnerabilidades tienen el mismo impacto. La cibervigilancia permite diferenciar qué exposiciones son críticas para el negocio (por ejemplo, aquellas que comprometen datos sensibles o procesos críticos) frente a aquellas que tienen poco impacto.

4. Validación continua de controles

Detectar vulnerabilidades está bien, pero ¿cómo saber si tus controles las mitigan efectivamente? Una solución de cibervigilancia como Kartos no solo detecta fallos, sino que también puede validar si los controles funcionan realmente en escenarios reales mediante simulaciones de ataques.

5. Alineación con la estrategia de seguridad y optimización de recursos

Un CISO no puede malgastar esfuerzos en abordar riesgos menores. La cibervigilancia bien aplicada permite focalizar el presupuesto, el equipo y los recursos técnicos en lo que más valor aporta.

Cómo aplicar la cibervigilancia en el marco CTEM: pasos clave

Para que la cibervigilancia sea efectiva, conviene enmarcarla en un ciclo CTEM claro. A continuación, los pasos recomendados:

1. Scoping (delimitación)

Define qué partes del entorno estás observando: activos, servicios, aplicaciones, nube, redes externas, etc. Establece límites claros en función del valor para el negocio.

2. Descubrimiento / Monitorización activa

Aquí entra la cibervigilancia en sentido estricto: detectar nuevos activos, configuraciones incorrectas, exposiciones externas, credenciales filtradas, actividad sospechosa. Es muy importante que esta monitorización sea automática y continua.

3. Priorización de exposiciones

No todas las detecciones merecen la misma urgencia. Aquí se evalúa cada hallazgo según la facilidad de explotación, el impacto potencial y el contexto del negocio. La cibervigilancia aporta datos (por ejemplo, si ese punto está siendo atacado) para mejorar esa priorización.

4. Validación / Simulación de ataques

No basta con ver la vulnerabilidad: hay que validar si realmente puede explotarse. Con simulaciones controladas o pruebas avanzadas de red teaming se evalúa si el riesgo es real. Esto cierra la brecha entre detección y acción.

5. Remediación / Movilización

Una vez validado, se asignan recursos para mitigar o eliminar la exposición. La cibervigilancia sigue acompañando para confirmar que la corrección funciona y no genera efectos secundarios.

Este ciclo no termina: vuelve al paso 1, con ajustes continuos, para mantener la vigilancia constante del sistema.

Ventajas concretas que ofrece la cibervigilancia

- Mayor visibilidad sin blind spots: se descubre lo que antes no se veía.

- Respuesta más rápida: cuanto antes se detecta una exposición, menor es la ventana de riesgo.

- Reducción del riesgo real: no basta con detectar, sino con actuar bien y rápido.

- Mejora continua: la estrategia evoluciona conforme cambian las amenazas y los activos.

- Mejor uso de recursos: una priorización basada en el riesgo real evita concentrar esfuerzos en amenazas irrelevantes.

- Comunicación al comité/directivos: con datos cuantificados de exposiciones mitigadas, el CISO puede demostrar un impacto real en el negocio.

Cómo encaja Kartos con la estrategia del CISO

Kartos, como solución de cibervigilancia para empresas, está diseñada para ser parte activa del ciclo CTEM. Algunas de sus ventajas:

- Integra detección, validación y priorización en una única plataforma.

- Proporciona una vista continua de la exposición, no solo escaneos puntuales.

- Se adapta a los cambios del entorno (nuevos servicios, entornos en la nube, movidas estructurales).

- Permite al CISO demostrar de forma cuantitativa cómo disminuye el riesgo a lo largo del tiempo.

- Conecta con los procesos operativos de seguridad (tickets, acciones, seguimiento).

Cuando la cibervigilancia se convierte en músculo operativo de seguridad (y no en mera capa informativa), el CISO gana el control de la exposición digital.

Si te interesa saber cómo Kartos puede encajar en tu organización y desplegar un programa de cibervigilancia efectivo, puedes solicitarnos una demo o una consultoría personalizada. Contacta con nosotros y te mostraremos cómo transformar tu seguridad.

Hoy más que nunca, un CISO no puede depender únicamente de escaneos puntuales ni de reaccionar una vez que ocurre un incidente. La cibervigilancia, entendida como vigilancia continua, automatizada y basada en el riesgo, se vuelve imprescindible para monitorizar el panorama digital y reducir la exposición.

Al integrarla dentro de un ciclo estructurado como CTEM, la cibervigilancia deja de ser una función auxiliar para convertirse en la columna vertebral de la estrategia de seguridad. En ese contexto, soluciones como Kartos de Enthec pueden ofrecer una ventaja real: visibilidad constante, validación práctica y priorización con criterio de negocio.

Actúa hoy. Fortalece tu seguridad con cibervigilancia real y continua.

10 consejos para proteger tu patrimonio digital frente a ciberdelincuentes

Nuestro historial online, cuentas bancarias, fotografías familiares, datos personales sensibles… todo eso forma parte de lo que podríamos llamar tu “tesoro digital”. Y como cualquier tesoro, hay quien trata de robártelo, dañarlo o chantajearte con él.

Antes de analizar este tema, queremos hablarte de Qondar, nuestra solución enfocada al usuario individual para realizar una vigilancia constante de amenazas: con Qondar puedes monitorizar (de modo automatizado) posibles fugas de tus datos personales en webs oscuras, filtrar alertas relevantes y recibir soporte para actuar ante incidentes.

Si quieres dar un paso más para proteger tu patrimonio digital, Qondar es una herramienta que puedes utilizar directamente tú, sin depender de una gran infraestructura.

A continuación te proponemos 10 consejos prácticos junto con pequeñas acciones que te serán muy útiles cuando un atacante intente vulnerar tu patrimonio digital.

¿Por qué es urgente proteger tu patrimonio digital?

Cada año, el volumen de ataques dirigidos a personas y empresas crece de forma notable. En España, por ejemplo, se ha observado un aumento superior al 20 % en la detección de malware recientemente.(Ciberseguridad en España: Impacto y Claves ante el Aumento de Malware en Europa)

Además, las pérdidas financieras por ciberdelitos pueden ser severas: muchos ataques de tipo ransomware, phishing o robo de credenciales se dirigen tanto a empresas como a particulares.

Por eso, no basta con “esperar que no me toque”: hay que actuar con antelación.

1. Haz un inventario de tus activos digitales

Antes de poder proteger algo, necesitas saber qué tienes que proteger. Eso incluye:

- Cuentas online (email, redes sociales, banca, plataformas de comercio, servicios de almacenamiento en la nube)

- Contraseñas, claves privadas, llaves criptográficas

- Copias de seguridad, archivos importantes

- Fotos, vídeos, documentos escaneados

- Datos personales como DNI escaneado, pasaportes, certificados médicos

- Identidades digitales: perfiles, reputación online

Tener un inventario te ayudará a priorizar según el valor del activo y la vulnerabilidad. Al categorizar (por ejemplo, “muy crítico”, “importante”, “menos crítico”), puedes aplicar medidas distintas según el nivel de riesgo.

2. Usa contraseñas robustas y gestiona bien la autenticación

Este consejo es más vital de lo que muchos piensan:

- Evita usar contraseñas demasiado obvias (nombres, fechas de nacimiento, palabras del diccionario).

- Utiliza contraseñas largas y con caracteres mezclados (mayúsculas, minúsculas, números, símbolos).

- No repitas contraseñas entre servicios.

- Usa un gestor de contraseñas seguro para generar y almacenar combinaciones fuertes de forma fiable.

Si quieres profundizar en este aspecto, te recomendamos que eches un vistazo a nuestro contenido→ Cómo gestionar contraseñas y credenciales empresariales de forma fácil y segura para evitar amenazas online.

Y, además:

- Activa la autenticación multifactor siempre que sea posible.

- Usa métodos de segundo paso basados en app (Google Authenticator, Authy) o llaves físicas (como YubiKey), en vez de SMS, que pueden ser interceptados.

- Si tu gestor lo permite, configura autenticación adicional o bloqueo local.

Una contraseña fuerte combinada con 2FA reduce enormemente la probabilidad de que alguien acceda a tus cuentas sin tu permiso.

3. Realiza copias de seguridad (y revisa su integridad)

Incluso el sistema mejor protegido puede fallar. Por eso:

- Haz copias de seguridad periódicas de tus archivos más valiosos.

- Guarda esas copias en lugares distintos: disco externo, servidor en la nube, almacenamiento sin conexión (offline).

- Encripta las copias, especialmente si contienen datos sensibles.

- Verifica de vez en cuando que las copias funcionan y que puedes restaurarlas correctamente.

El respaldo es tu seguro digital. Si un ataque borra o cifra tus archivos, tener copias te da una opción de recuperación.

4. Mantén tus dispositivos y software siempre actualizados

Muchos ataques aprovechan vulnerabilidades conocidas que ya tienen parches disponibles:

- Activa las actualizaciones automáticas cuando sea posible (sistema operativo, navegador, antivirus, aplicaciones).

- Si alguna aplicación crítica ya no se actualiza (por abandono del fabricante), replantea usarla o busca alternativas.

- No descuides sistemas en desuso: incluso smartphones antiguos o routers pueden convertirse en puntos vulnerables si no los actualizas.

Un sistema actualizado reduce significativamente los vectores de ataque clásicos (exploits conocidos).

5. Cuidado con phishing y engaños digitales

Muchos ciberdelincuentes optan por engañarte para que tú mismo les entregues tus claves:

- No hagas clic en enlaces dudosos, aunque parezcan proceder de fuentes confiables.

- Revisa siempre el dominio real del remitente.

- Desconfía de mensajes urgentes (por ejemplo: “tu cuenta será bloqueada”) que piden acción inmediata.

- No proporciones datos personales (DNI, números de tarjeta) vía correo o mensaje.

- Verifica siempre mediante otro canal si un mensaje que recibes realmente proviene de la entidad que dice ser.

Este tipo de engaños es de los más usados, precisamente porque muchos usuarios bajan la guardia.

Seguro que te interesa→ Phishing: qué es y cuántos tipos hay.

6. Supervisa tu exposición digital (detecta fugas y filtraciones)

Una de las claves para proteger patrimonio digital es saber si tus datos ya han sido comprometidos:

- Utiliza herramientas de monitoreo para descubrir si tus credenciales o datos aparecen en listas filtradas o en la dark web.

- Qondar (la solución de Enthec para individuos) ofrece precisamente esta capacidad: vigilancia continua de amenazas, alertas cuando detecta que alguno de tus datos ha sido expuesto, e indicaciones prácticas para actuar.

- Ante una alerta, actúa rápido: cambia contraseñas, bloquea accesos, verifica la integridad de cuentas.

Detectar precozmente una fuga minimiza el daño.

7. Segmenta y controla el acceso a tus cuentas

No des más permisos de los necesarios:

-

- Usa cuentas de usuario con permisos limitados para tareas cotidianas (evita usar siempre la cuenta de administrador).

- En redes domésticas, segmenta equipos (por ejemplo, red para invitados, red para dispositivos IoT).

- Revisa qué aplicaciones tienen acceso a tus cuentas (autorizaciones OAuth, permisos en redes sociales) y revoca las que no uses.

- Si compartes dispositivos, genera perfiles separados y evita que otros usen tu sesión.

Cuantos menos privilegios tenga un acceso, menor será el daño que puede causar.

8. Cifra tus datos sensibles

La encriptación es una barrera poderosa:

- Encripta discos completos (BitLocker, FileVault, LUKS).

- Usa cifrado al transferir datos (conexiones TLS/SSL, VPN).

- Usa servicios de almacenamiento que cifren de extremo a extremo (que ni el proveedor pueda leer tus datos).

- Para datos muy sensibles, puedes usar software de cifrado de archivos (por ejemplo, VeraCrypt).

Ese nivel adicional hace que, aun si alguien accede al fichero o disco, no pueda leerlo sin la clave.

9. Mantén una actitud de vigilancia y hábito

La protección no es una acción única, sino un hábito:

- Revisa regularmente logs, alertas y accesos a tus cuentas.

- No ignores alertas, aunque algunas sean falsas, analizar es mejor que pasar de largo.

- Actualiza tu “inventario digital” con nuevos servicios, cuentas o dispositivos.

- Mantente informado: las amenazas evolucionan. Lee noticias, blogs especializados, informes de ciberseguridad.

10. Planifica tu respuesta ante incidentes

Proteger no es solo prevenir: debes estar preparado para actuar si algo sale mal:

- Define un plan sencillo: qué hacer en primer lugar si detectas un acceso no autorizado, datos filtrados o recibes un intento de chantaje.

- Ten a mano los contactos de soporte técnico, proveedores, bancos o servicios con los que trabajas.

- Emplea herramientas de recuperación (por ejemplo, restaurar desde copia de seguridad).

- Guarda registros del incidente (logs, capturas de pantalla) que podrían servir en una reclamación legal o denuncia.

- Considera contratar protección especializada: Qondar puede ayudarte no solo a detectar amenazas, sino a gestionar la exposición continua y darte asistencia ante incidentes.

Hoy la exposición digital es constante, desde el correo electrónico a la nube, pasando por tu smartphone. Pero proteger tu patrimonio digital es posible si adoptas las medidas adecuadas. No necesitas ser un experto: con disciplina, buenas herramientas y un poco de vigilancia puedes reducir muchísimo el riesgo.

Si te preocupa tu seguridad y privacidad personal en el mundo digital, te invitamos a conocer Qondar, una herramienta práctica para individuos que desean control constante y alerta activa.

¿Quieres saber cómo empezar a usar Qondar o preparar un plan de protección digital personalizado? Ponte en contacto con nosotros y te ayudaremos.

Red team en ciberseguridad: cómo funciona

El término red team despierta interés en el mundo de la seguridad informática: ¿qué significa exactamente?, ¿cómo funciona y por qué es útil? En este artículo vamos a explicar de manera clara y cercana en qué consiste, sus ventajas, sus límites y cómo encaja dentro de una estrategia moderna de defensa como la que ofrecemos desde Enthec con nuestra solución Kartos.

Antes de profundizar, es conveniente que conozcas un poco de Kartos: una solución de cibervigilancia diseñada para empresas que busca ofrecer una Gestión Continua de la Exposición a Amenazas (CTEM). En otras palabras, Kartos ayuda a identificar de forma permanente los puntos débiles en tu infraestructura, priorizar los más peligrosos y asegurarse de que no vuelvan a aparecer vulnerabilidades.

¿Qué es un red team?

Un red team es un equipo especializado que simula el papel de un atacante real para evaluar la seguridad de una organización. En lugar de hacer solo pruebas puntuales, su enfoque busca replicar técnicas avanzadas, combinar enfoques técnicos, humanos y a veces físicos, para ver si un adversario podría comprometer activos críticos sin ser detectado.

En el sector de ciberseguridad, “hacer red teaming” significa convertir esas simulaciones en ejercicios intencionados y estructurados, con objetivos definidos, reglas claras y mecanismos para aprender de los resultados.

A diferencia de una auditoría o un escaneo rutinario de vulnerabilidades, un red team busca emular cómo un atacante real, con recursos, habilidades y paciencia, intentaría infiltrarse, ocultarse, desplazarse lateralmente y alcanzar un objetivo (por ejemplo, filtrar datos).

Un red team ejecuta un ejercicio de emulación de adversario sobre una red, sistema o entorno IT para identificar fallos críticos y brechas que difícilmente pueden detectarse por otros métodos.

Red teaming vs pruebas de penetración (pentesting)

Es común confundir red team con pentesting, pero hay diferencias clave:

- El pentesting (pruebas de penetración) suele ser más limitado en tiempo o alcance, enfocándose en encontrar vulnerabilidades específicas conocidas.

- El red team, en cambio, es más libre y prolongado, y está orientado a determinar si un atacante puede lograr un objetivo real, no solo a listar fallos.

- En red teaming también se evalúa la capacidad de detección y respuesta de los equipos internos, no solo la presencia de vulnerabilidades.

- El red team a menudo opera sin avisar o con mínima visibilidad para simular condiciones reales.

Un ejercicio de red team puede durar semanas, involucrar múltiples vectores (correo electrónico, acceso remoto, phishing, engaños, ingeniería social) y terminar con un informe que indica cómo se logró avanzar, qué se detectó y qué fallos de defensa hay que corregir.

Cómo funciona un red team: etapas típicas

Para entenderlo mejor, te desgloso las fases habituales de un ejercicio de red team:

1. Definición de objetivos y alcance

Antes de atacar, se acuerda qué metas se van a perseguir (por ejemplo: obtener datos sensibles, acceso de administrador, filtrar información), qué sistemas se consideran dentro del perímetro y cuáles no (lo que se excluye). También se establecen reglas de compromiso para evitar daños no deseados.

2. Reconocimiento / inteligencia

El equipo recoge información pública, interna o comprometida sobre la organización: dominios, empleados, redes, servicios expuestos... Esto permite construir escenarios de ataque realistas.

3. Explotación inicial / punto de entrada

Aquí, el equipo de red utiliza vulnerabilidades, phishing, credenciales débiles o ingeniería social para obtener un punto de apoyo dentro de la red objetivo. Se trata de obtener acceso inicial sin ser detectado.

4. Acceso persistente y movimiento lateral

Una vez dentro, el atacante simulado escala privilegios, se desplaza lateralmente, explora la red, busca otros sistemas vulnerables y avanza hacia el objetivo definido.

5. Logro de objetivo / escenario final

El red team, si lo logra, lleva a cabo el escenario previsto: extracción de datos, mantenimiento de presencia oculta, etc.

6. Reporte y recomendaciones

El equipo entrega un informe con hallazgos, rutas de ataque utilizadas, puntos donde fue detenido o detectado y recomendaciones para corregir debilidades.

7. Fase de corrección y validación

Se revisan las recomendaciones, se corrigen o mitigan los problemas, y en algunos casos se realiza una verificación posterior (re-red teaming leve) para confirmar que las mejoras han sido efectivas.

Estas etapas permiten entender no solo dónde hay vulnerabilidades, sino también cómo un atacante inteligente las aprovecharía en un entorno real.

Ventajas del red team dentro de una estrategia CTEM

Incorporar red teaming como parte de una estrategia de CTEM aporta beneficios que van más allá del simple hallazgo de fallos:

- Visibilidad dinámica: con red teaming, se descubre cómo los agujeros interactúan entre sí y cómo podrían combinarse para formar rutas críticas de ataque.

- Priorización realista: no basta con corregir todos los fallos, hay que saber cuáles pueden ser de explotados.

- Evaluación continua de defensas: ayuda a poner a prueba la detección, las alertas y la capacidad de respuesta.

- Cultura de mejora continua: fomenta que los equipos de seguridad y operaciones progresen y evolucionen.

Cuando se integra con una plataforma como Kartos, el red teaming se convierte en una pieza del ciclo CTEM, porque no es un ejercicio puntual, sino parte de una vigilancia continua de la exposición a amenazas.

Además, al estar dentro de un marco CTEM, los resultados del red team se retroalimentan automáticamente: los nuevos hallazgos alimentan la plataforma, se priorizan según su impacto y riesgo, y se realizan mediciones periódicas para verificar que se reduce la exposición. Este es el núcleo del enfoque de Gestión Continua de Exposición a Amenazas.

Límites y riesgos del red team

Aunque el red team es muy valioso, no es una solución perfecta ni mágica. Es importante conocer sus limitaciones:

- Coste y tiempo: estos ejercicios suelen requerir recursos humanos especializados y largos plazos. No todas las organizaciones tienen presupuesto para red teaming frecuente.

- Cobertura parcial: un ejercicio no puede atacar todos los sistemas, entornos o vectores posibles, por lo que hay zonas “blind spots”.

- Riesgo de interrupciones: si no se planifica adecuadamente, el ataque simulado podría provocar fallos o saturaciones en los sistemas productivos.

- Valor temporal limitado: el panorama de amenazas cambia, por lo que lo que funciona hoy puede no ser efectivo mañana. Por eso el red teaming como ejercicio aislado no reemplaza una vigilancia continua.

Por todo esto, un buen enfoque es utilizar red teaming en combinación con otras formas de evaluación (análisis continuos, escaneos automatizados, simulaciones más frecuentes) dentro de un marco CTEM.

Cómo encaja Kartos en esta ecuación

Aquí aparece Enthec con su herramienta Kartos, una plataforma CTEM que permite:

- Integrar los resultados del red team dentro de la visión continua de exposición.

- Priorizar los riesgos detectados según impacto, probabilidad y caminos de ataque completos.

- Monitorizar si las correcciones propuestas se han aplicado realmente o si vuelven a aparecer fallos.

- Automatizar alertas, informes y tareas de seguimiento para mantener una postura segura a lo largo del tiempo.

Buenas prácticas para aplicar red team con éxito

Para que un ejercicio de red team aporte verdadero valor, es recomendable seguir estas prácticas:

- Definir objetivos claros, realistas y alineados con el negocio.

- Establecer reglas estrictas de compromiso (qué se puede tocar, qué no, qué niveles de riesgo aceptas).

- Mantener secreto o visibilidad controlada (dependiendo del propósito).

- Involucrar al equipo de respuesta interno, al menos en la fase de reporte y corrección.

- Incorporar las lecciones aprendidas en el ciclo CTEM para que no queden aisladas.

- Repetir con frecuencia parcial (por ejemplo, con ejercicios menores) para evitar que la organización se acomode.

- Medir su efectividad mediante tiempos de detección, porcentaje de compromisos detectados, mejoras tras correcciones, etc.

Con estas prácticas, el red teaming deja de ser un evento aislado para convertirse en una herramienta poderosa de mejora y fortalecimiento continuo.

El red team es una técnica avanzada y potente para simular ataques reales, evaluar la defensa de una organización y descubrir rutas de ataque que otros métodos no detectarían. Hacer red teaming dentro de un marco CTEM, por ejemplo, integrándolo con la solución Kartos de Enthec, multiplica su valor: no es un ejercicio puntual, sino parte de un mecanismo continuo de evaluación y mejora de la postura de seguridad.

Si tu empresa ya utiliza herramientas de monitorización o escaneo, añadir red teaming de manera bien planificada puede elevar significativamente el nivel de seguridad. Y lo ideal es que esos resultados no queden aislados, sino que se integren en una estrategia CTEM que garantice que las mejoras se mantengan en el tiempo.